Détails

Dans ce scénario, lorsque l'utilisateur accède à "https://Exchange.LeapFILE.com/", ils frappent la règle "Deny-App" pour la suppression, mais peuvent voir le journal de trafic suivant:

Voir les journaux de trafic suivants:

===========================================================================

journaux de circulation-cas ng

===========================================================================

Receive_T Dest_addr Rule App S_Port D_Port catégorie d'action

8/25 9:55 54.227.253.124 URL Block Web-navigation 55888 443 permettre en ligne-

stockage et sauvegarde

Après avoir désactivé "URL Block" règle, frapper à "Deny-App" règle comme prévu.

===========================================================================

journaux de circulation-cas OK

===========================================================================

Receive_T Dest_addr Rule App S_Port D_Port catégorie d'action

8/25 9:56 54.227.253.124 Deny-App LeapFILE 55895 443 refuser en ligne-

stockage et sauvegarde

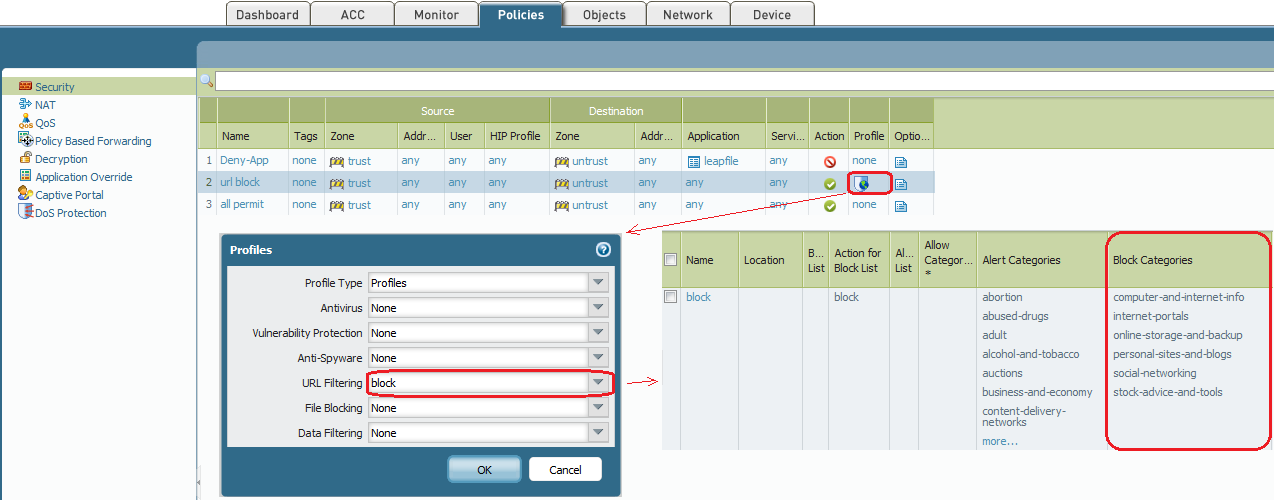

Comme configuré, "Set deviceconfig Setting SSL-Decrypt URL-proxy Yes" sur le pare-feu de Palo Alto Networks, le pare-feu enverra la page de blocage d'URL dans le cas d'une URL assortie. Dans ce cas, le pare-feu envoyer la page de bloc d'URL avant que le pare-feu de Palo Alto Networks ait eu une chance de placer l'application à "LeapFILE". Alors que dans la première règle Deny-App, assurez-vous qu'il n'y a pas de stratégie de bloc d'URL. Le pare-feu de Palo Alto Networks n'envoie pas la page de blocage d'URL avant d'identifier l'application. Lorsque l'application est définie, l'application sera refusée par la règle «Deny-App».

Pour plus d'informations sur la configuration, voir le lien suivant: Comment configurer le périphérique Palo Alto Networks pour servir une page de réponse d'URL sur une session HTTPS sans décryptage SSL

Activez la capacité du périphérique Palo Alto Networks à injecter des pages de réponse de filtrage d'URL dans une session HTTPS avec la commande de configuration suivante:

> Set deviceconfig Setting SSL-Decrypt URL-proxy Yes

propriétaire : kkondo