Problem

Wenn Authentifizierungs Versuche die Anzahl der zulässigen Fehlversuche überschreiten, wird der Benutzer in einem gesperrten Zustand sein, und die Fehlermeldung unten wird in den authd-Protokollen angezeigt:

"pan_authd_generate_alarm (pan_authd. c:808): Alarm für auth-Fehlerprotokoll generieren: admin Jai versäumte es, 2 Mal zu authentifizieren-die erfolglose Authentifizierungs Versuche erreichten die Schwelle. Der Account von admin Jai wird wegen übermäßiger gescheiterter Authentifizierungs Versuche deaktiviert ".

Ursache

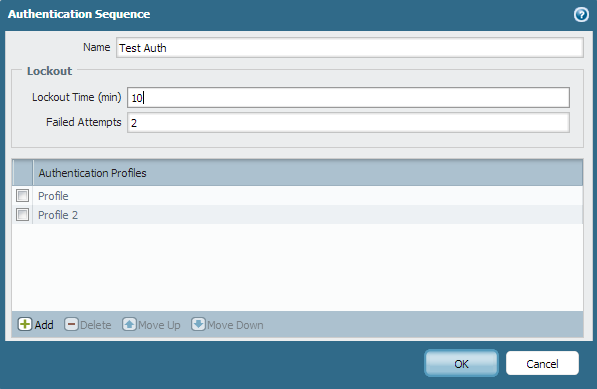

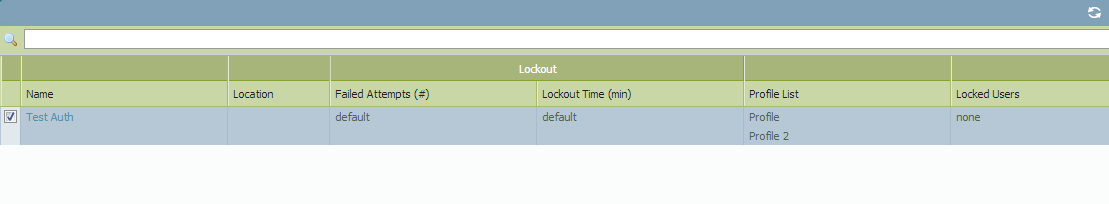

Wenn der Benutzer versucht, sich zum ersten Mal zu authentifizieren, und wenn die fehlgeschlagenen Versuche auf 2 konfiguriert sind und die Sperr Zeit auf 10 Minuten konfiguriert ist, wird das erste Profil überprüft. Wenn der Versuch scheitert, wird er dann "Profil 2" überprüfen, und wenn auch das scheitert, wird der Benutzer für einen kurzen Moment in einen gesperrten Zustand gedrängt, der in der Sperr Zeit angegeben ist.

f fehlgeschlagene Versuche sind auf 3 konfiguriert, es wird das Profil "Profil" für den ersten Versuch überprüfen, dann das Profil "Profil 2" für den zweiten Versuch und dann schließlich wieder das Profil "Profil" für den dritten Versuch. Wenn ein Benutzer 2 Authentifizierungs Profile hat und die fehlgeschlagenen Versuche als 1 konfiguriert sind, dann wird das zweite Profil "Profil 2" nicht einmal ausgewertet und der Benutzer wird sofort in den gesperrten Zustand versetzt.

Gehen Sie zu Device > Authentifizierungs Sequenz, wie unten gezeigt:

Hinweis: Wenn die Sperrfrist als 0 Minuten konfiguriert ist, wird der Benutzer nach einer bestimmten Zeit nicht entriegelt, sondern muss von einem Administrator manuell über das Gerät > Administratoren-Tab für Administratoren und Gerät freigeschaltet werden > Authentifizierungs Profil für andere Nutzer.

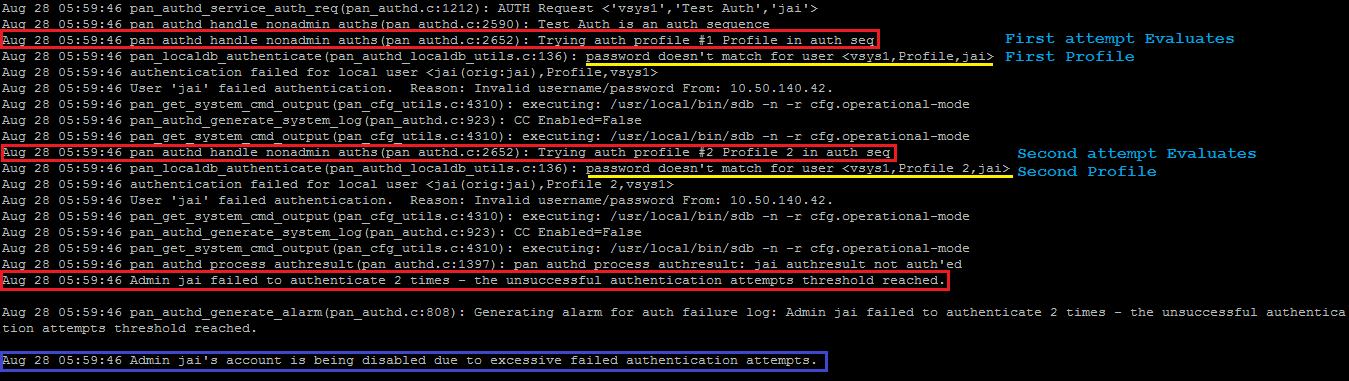

Wenn Benutzer gesperrt sind, erscheinen die Protokolle unten, wenn Sie den folgenden CLI-Befehl ausführen:

> Schwanz folgen ja MP-Log authd. log

Nach zwei versuchen wird der Nutzer deaktiviert und in einen verschlossenen Zustand versetzt:

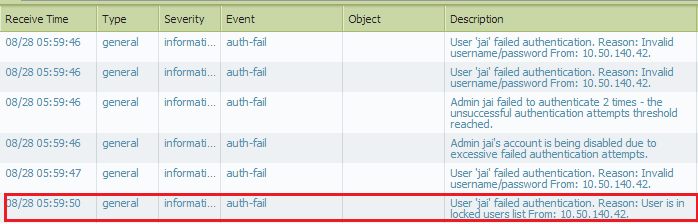

Der syslog generiert die folgenden Protokolle, die nahelegen, dass das Konto gesperrt und in die Liste der gesperrten Benutzer aufgenommen wird:

Lösung

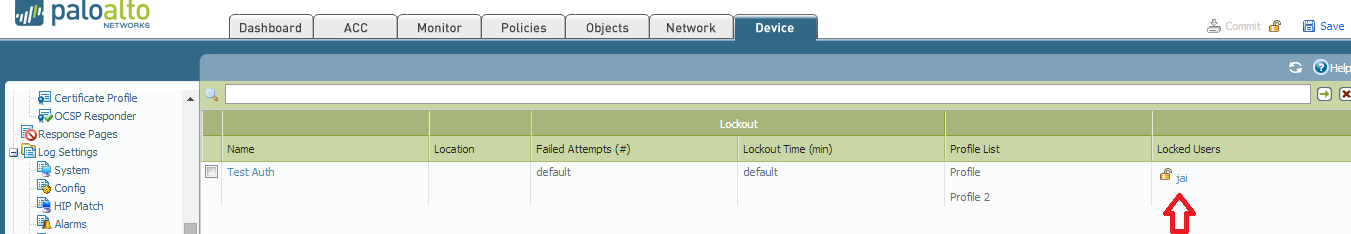

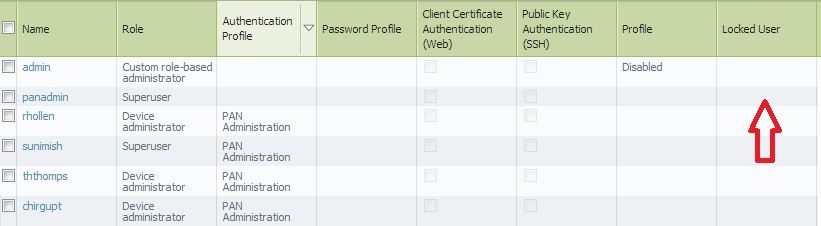

- Gehen Sie zum Gerät > Authentifizierungs Profil.

- Auf der letzten Spalte "gesperrte Benutzer" klicken Sie auf das Entsperren-Symbol:

Der Benutzer wird wie unten gezeigt freigeschaltet:

Der Benutzer kann auch unter Device > Administrator entriegelt werden:

Besitzer: Dantony