Sweet32 的摘要

INRIA 的安全研究人员最近发表了一篇论文, 描述攻击者如何对使用较旧的64位块密码 (如3DES 和河豚) 成功恢复纯文本加密的信息进行攻击. 要取得成功,攻击者需要将监视长寿的 HTTPS 会话 (研究者的证明的一个单一的 3DES HTTPS 会话所需的概念不断监察两天以上),能够利用单独的跨站点脚本漏洞 (XSS)。

这些攻击对诸如AES和椭圆曲线数字签名算法 (ECDSA) 等现代加密密码不起作用。

我们在这次并非意识到任何主动攻击,针对这一问题。

只有在有限的情况下,一旦发生"降级攻击"这将迫使帕洛阿尔托网络系统,以使用 3DES 加密密码的最后手段作为风险的帕洛阿尔托网络客户。那些有关的客户可以防止这些"降级攻击"通过实施如下所述的变通办法。

对泛 OS 的影响

在防火墙上的 SSL/TLS 服务的影响

潘 OS 系统软件支持 3DES 分组密码是密码套件列表通过 SSL/TLS 连接防火墙上终止谈判的一部分。这些会话是 IP 层 3 SSL 服务提供的防火墙,如设备管理、GlobalProtect 门户/网关版和俘虏门户管理 web 访问。类似于其他 web 服务器,泛操作系统维护内部加密首选项列表。3DES 密码不列入首要密码列表中,因为我们认为这是一般的服务器不能谈判的弱密码。但是,恶意的客户端可以只受影响的块密码作为强制服务器洽谈 3DES 的客户你好消息的一部分。

另一个方面是允许攻击成功的加密会话的持续时间。基本的假设是相同的键集用于连接的整体。

如何安全的 SSL 访问

帕洛阿尔托网络客户可以减轻 Sweet32 攻击部署 ECDSA 证书和锁定到 TLSv1.2 在防火墙上的各种 SSL/TLS 服务的协议版本。这可以确保基于 ECDSA 的密码套件由服务器进行谈判。3DES 加密算法 RSA 身份验证支持。将设置 ECDSA 证书消除谈判 3DES 密码的可能性。

此外,椭圆曲线密码有一个内置在密钥更新机制会踢在早于加密的会话,与 RSA 密钥更新可与特定的 SSL 协议栈实现不同的生存期。这将确保一个长寿的基于电子商务的 SSL 会话并不容易 Sweet32 问题。

为确保 SSL 访问的步骤︰

- 生成进口在防火墙上的 ECDSA 服务器证书

- 创建 SSL/TLS 服务配置文件设置为 TLSv1.2 的 Min 和 Max 版本

- 引用 ECDSA 证书服务配置文件中

- 适用于各种 L3 SSL/TLS 服务配置文件

下面是保护 web 界面管理访问防火墙的一个屏幕截图︰

对解密 SSL 通信通过防火墙的影响

帕洛阿尔托网络客户部署了 SSL 解密互联网外围 (出站) 或前一个数据中心服务器农场可以保护他们的用户群体和 (或) 潜在的 Sweet32 攻击的公司资产。

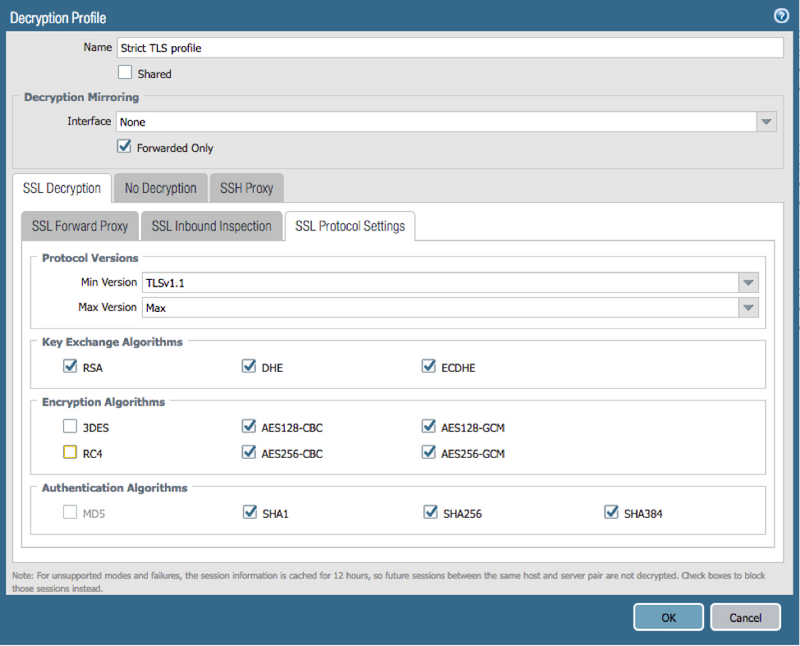

潘操作系统允许解密后的数据通信量流经防火墙的密码控制。可以使用下列步骤,以防止潜在的 Sweet32 攻击对解密后的数据交通︰

- 取消选择对象-解密配置文件-SSL 协议设置-加密算法 > 中的 3DES 加密

- 将解密配置文件应用于您解密政策

下面是可以应用于出站和入站解密政策的解密配置文件的屏幕截图︰

对 SSH 行政 CLI 访问的影响

SSH 隧道一般用于携带更少的数据以很低的数据速率的管理访问。如果 SSH 连接将会有生命大小为 32 GB 或更大的数据。管理员可以定期重置通过一个简单的期望或 tcl 脚本的管理访问的 SSH 的密钥。

可以使用以下的调试命令重置 SSH 密钥︰

fwadmin@PA-200 > 调试系统 ssh 密钥复位管理

对通过防火墙的解密 SSH 访问的影响

在防火墙内的担保资产管理 SSH 会话上执行 SSH 代理时泛操作系统不支持 DES/3DES 密码。这种交通不受潜在的 Sweet32 攻击的影响。

对 IPSec 与 IKE 的影响

帕洛阿尔托网络下一代防火墙部署在各种环境配合的设备支持老年人和当前 IPSec 加密算法。潘 OS 支持 DES 和 3DES 加密,来维持这种遗留系统的向后兼容,而且还支持他们作为 IPSec 对等端。

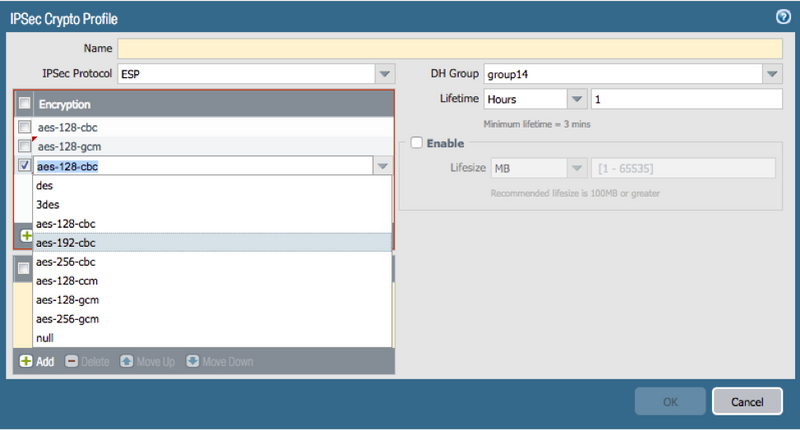

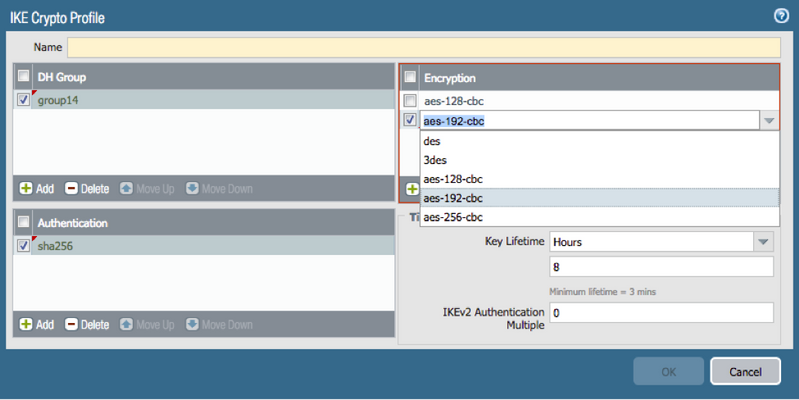

泛操作系统提供一种灵活方式配置 IKE 和 IPSec 加密每个方面。管理员必须显式选择需要进行谈判的加密密码与 IKE 对等方网关和 IPSec 隧道终结点。

这可以通过取消选择 DES 和 3DES 算法在 IKE 和 IPSec 加密配置文件中

下面是加密的配置文件,可以用来防止 Sweet32 攻击快照︰

注: 对于不希望删除 DES 和3DES 的客户, 作为1阶段和2阶段协商的一部分, PAN OS 减少了潜在 Sweet32 攻击的几率, 因为它会话密基于数据传输的连接.

管理员可以设置 IPSec 连接的生命大小,通过将生活大小设置为 30 GB (或使用的值低于 32 GB)。这里是 CLI 命令,它可以用来实现这一目标︰

fwadmin@PA-200# 有一组网络真人一般大小的 ike 加密配置 ipsec 加密型材公司 ike

> gb 在 gigabytes(GB) 中指定真人一般大小的

> kb 在 kilobytes(KB) 中指定真人一般大小的

> mb 在 megabytes(MB) 中指定真人一般大小的

> 结核病在 terabytes(TB) 中指定真人一般大小的

<Enter>完成输入</Enter>

如果您有任何问题或需要帮助执行上述步骤, 请不要犹豫, 联系我们在https://support.paloaltonetworks.com的支持团队。

帕洛阿尔托网络支持团队