この構成の目的は GlobalProtect 、Windows ホストにインストールされているすべての修正プログラムがあるかどうかに基づいて、接続ユーザーがネットワークにアクセスできるようにすることです。 hip-profile はアクセスを許可するセキュリティに関連 policy 付けられており、パッチが欠落するとアクセスが拒否されます。

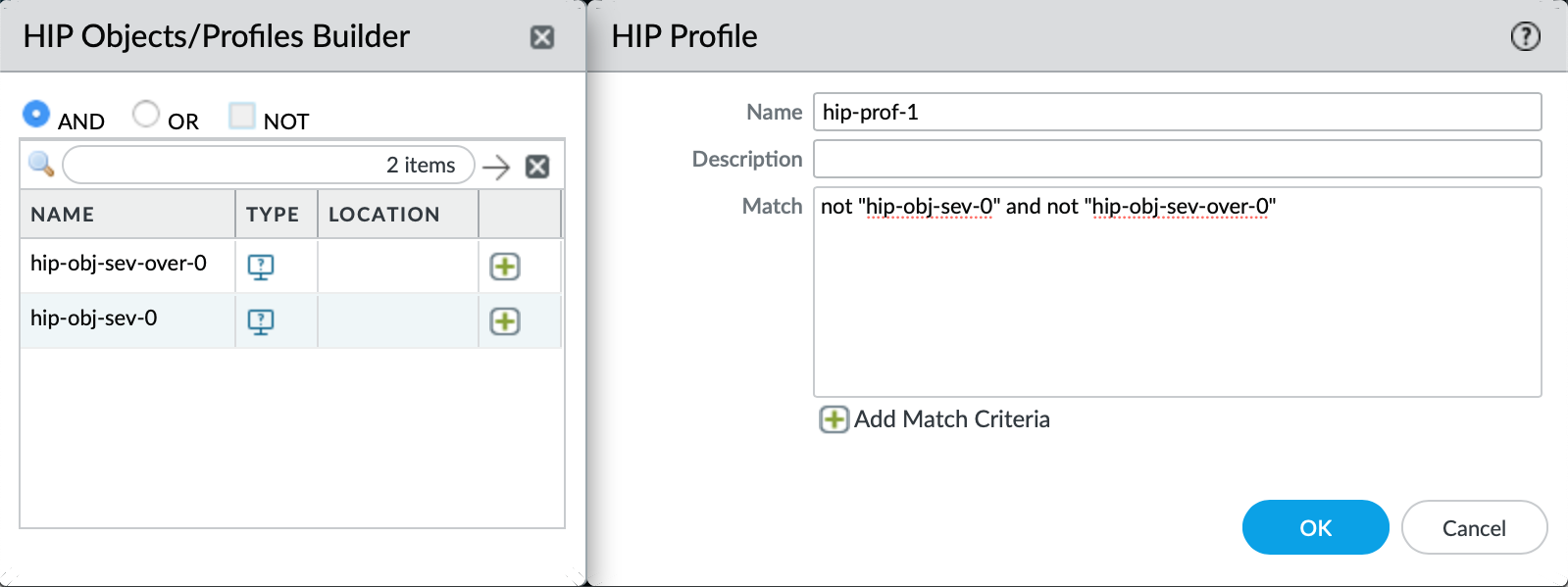

注: 設定例では 2 つの hip-object が作成され、最初のパッチの重大度レベルは 0 より大きい値が検索されます。 2番目の重大度レベルゼロを探します。 2つのヒップ-オブジェクトは、それぞれのヒップオブジェクトの ' and ' と ' not ' 条件を持つ単一のヒッププロファイルに関連付けられています。

> configure

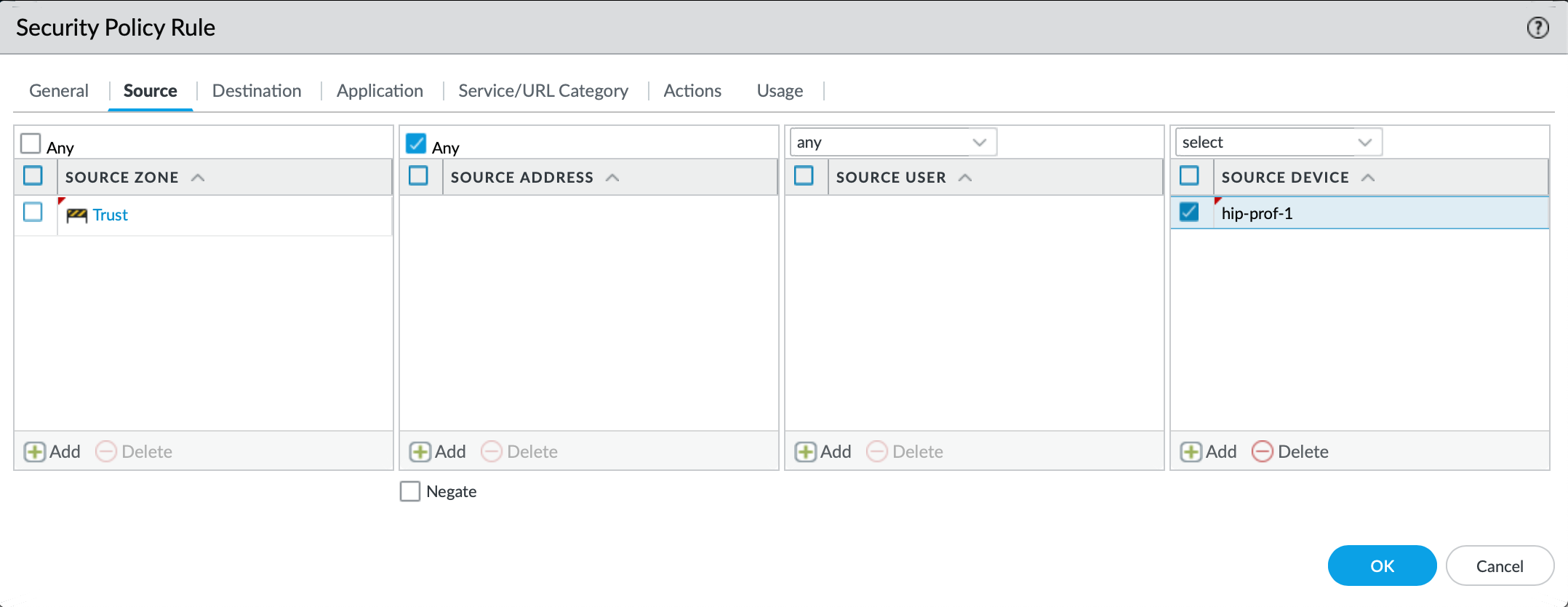

# set vsys vsys1 rulebase security rules Trust-Intrust-PING-Allow hip-profiles hip-prof-1

# set vsys vsys1 rulebase security rules Trust-Intrust-PING-Deny hip-profiles any

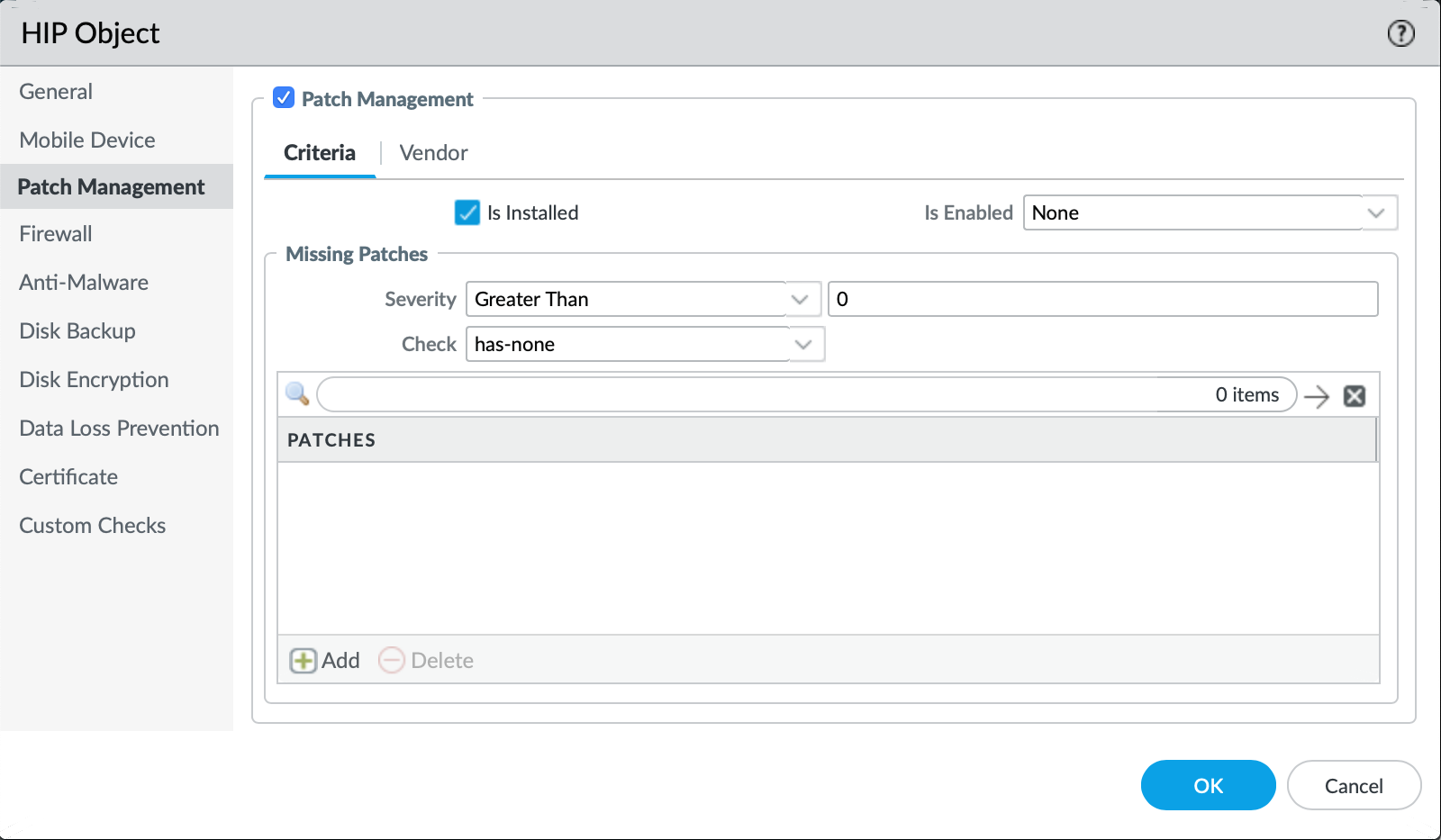

# set vsys vsys1 profiles hip-objects hip-obj-sev-over-0 patch-management criteria missing-patches check has-none

# set vsys vsys1 profiles hip-objects hip-obj-sev-over-0 patch-management criteria missing-patches severity greater-than 0

# set vsys vsys1 profiles hip-objects hip-obj-sev-over-0 patch-management criteria is-installed yes

# set vsys vsys1 profiles hip-objects hip-obj-sev-over-0 patch-management exclude-vendor no

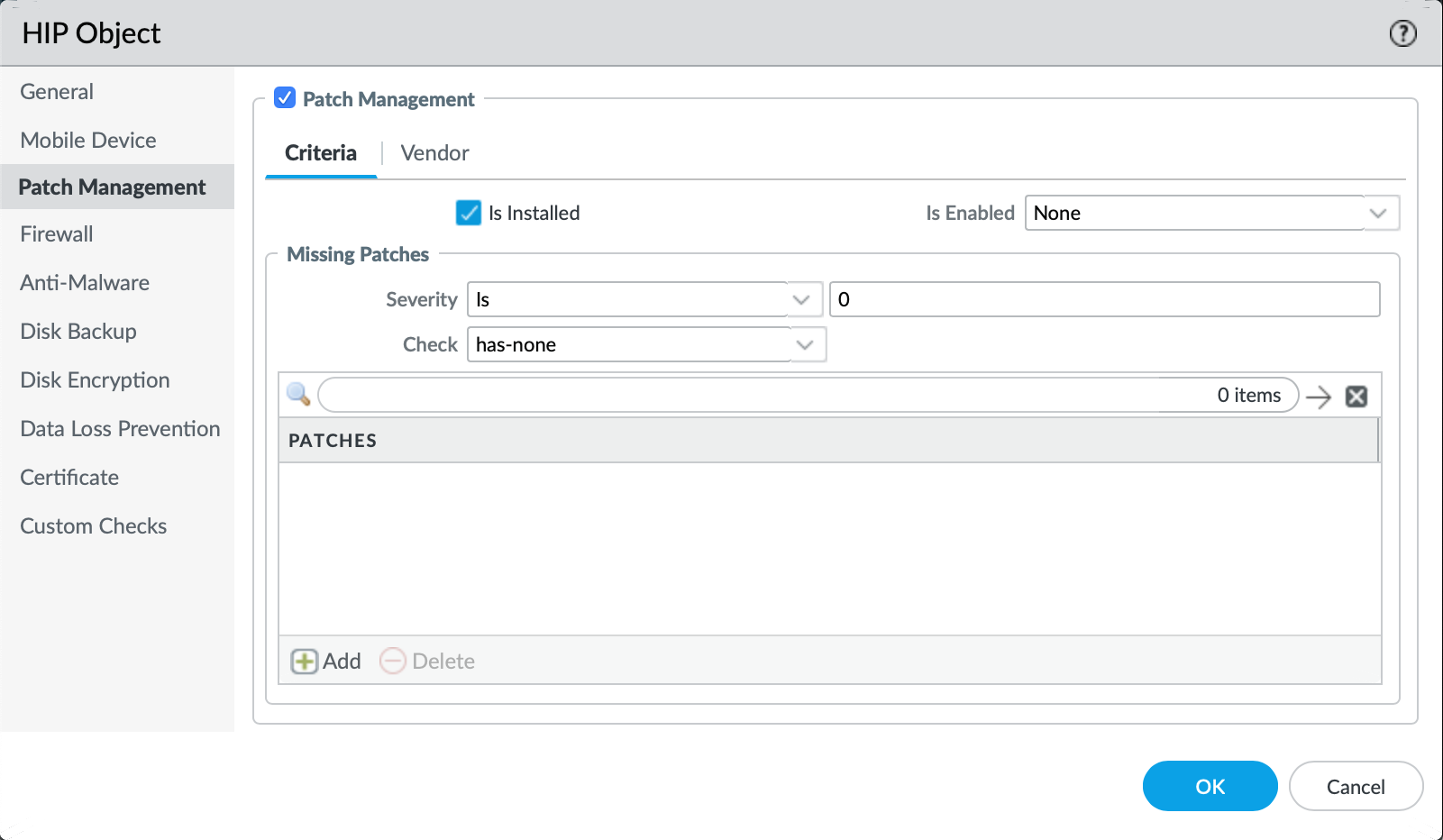

# set vsys vsys1 profiles hip-objects hip-obj-sev-0 patch-management criteria missing-patches check has-none

# set vsys vsys1 profiles hip-objects hip-obj-sev-0 patch-management criteria missing-patches severity is 0

# set vsys vsys1 profiles hip-objects hip-obj-sev-0 patch-management criteria is-installed yes

# set vsys vsys1 profiles hip-objects hip-obj-sev-0 patch-management exclude-vendor no

# set vsys vsys1 profiles hip-profiles hip-prof-1 match 'not "hip-obj-sev-over-0" and not "hip-obj-sev-0"'

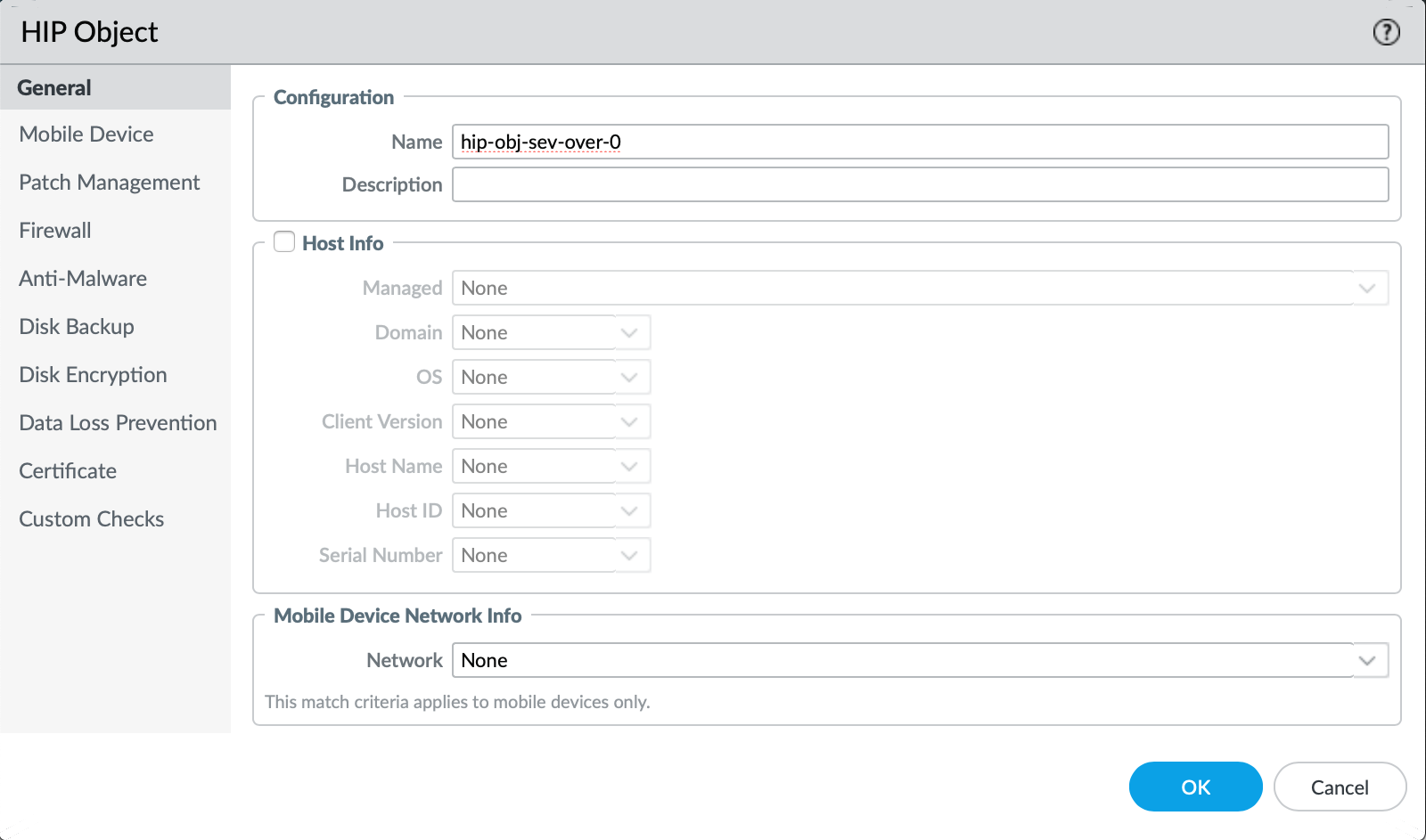

- 「追加」を選択>オブジェクト> >オブジェクトに移動して、最初 GlobalProtect のヒップ HIP オブジェクトを作成します。

- 「パッチ管理」タブにゼロより大きい重大度レベルのパラメータを定義し、 OK 完了したら選択します。

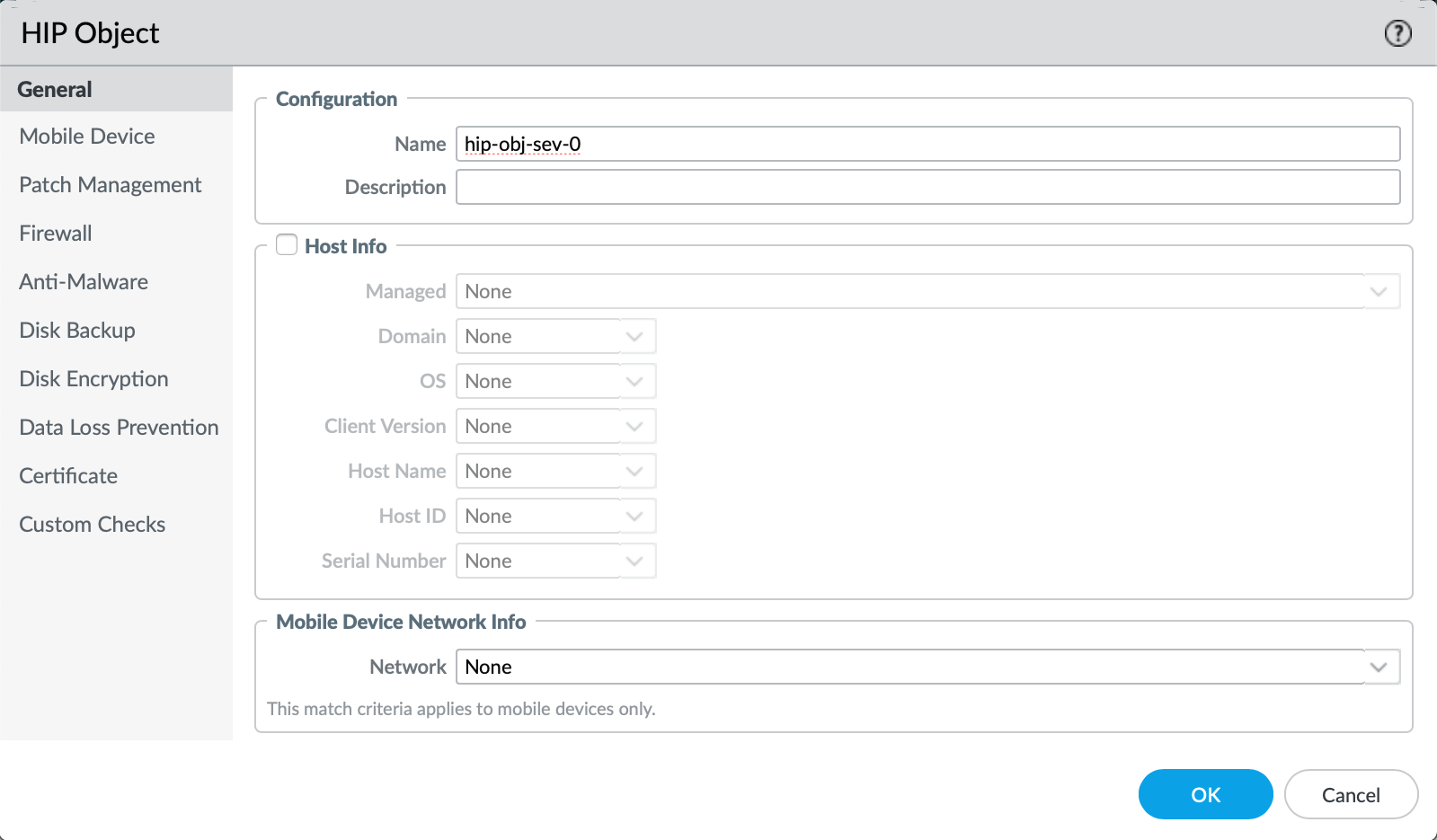

- 「追加」を選択して、2 番目のヒップオブジェクトを作成します。

- [パッチ管理] タブの重大度レベルがゼロに等しいパラメータを定義する

- 「追加」を選択>「>プロファイル」を AND NOT 選択して、2 つのヒップオブジェクトを「」条件>単一のヒップ GlobalProtect HIP プロファイルに関連付けます。

注: 重大度レベル 0 のパッチを無視する場合は、hip-obj-sev-0 という名前の hip-obj-sev-0 という名前の hip-object を hip-profile に含まないでください。

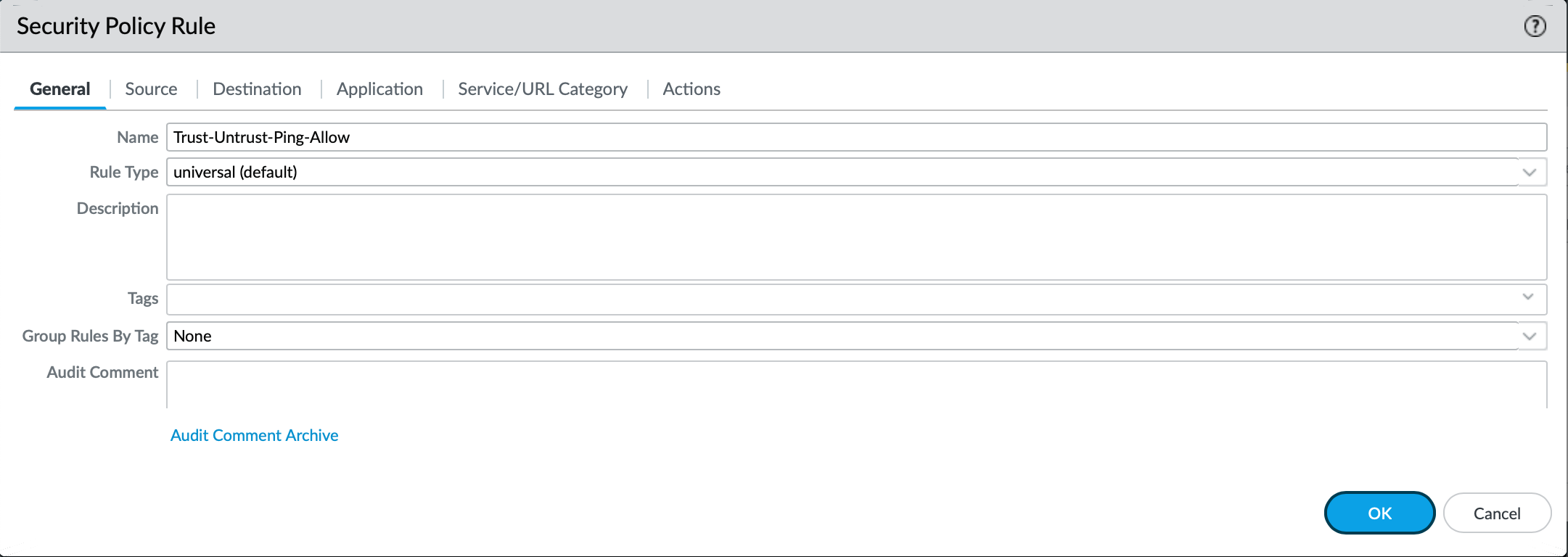

- policyアクセスを許可するセキュリティを作成します。

- 単一のヒッププロファイルをセキュリティに関連付けます policy 。

- WebUI からヒップマッチ ログを確認し、一致するヒップ オブジェクトを特定します。

- 一致した各 hip オブジェクトの属性を確認して、精度を決定します。

> debug user-id dump hip-profile-database entry

> debug user-id dump hip-report computer <computer-name> ip <global-protect-assigned-ip> user <username>

- 視認性を高めるために、以下のコマンドを使用して、ヒップデバッグを有効に CLI できます。 メッセージは ' useridd ' ファイルに出力されます。

> debug user-id set hip all

> debug user-id on debug

> tail follow yes mp-log useridd.log

注: 以下の例は、useridd.logでのヒップオブジェクト評価を示しています。 最初の評価の後、22:11: 55.219 では、<hip-notification>メッセージはクライアントに送信され、一致するものが反映されます。</hip-notification>

2016-03-01 22:11:55.219 -0800 debug: pan_hip_obj_evaluate_report(pan_hip_obj.c:3121): evaluating obj 'hip-obj-sev-over-0' for report 'TEMPLATE-PC'

2016-03-01 22:11:55.219 -0800 debug: pan_hip_obj_category_evaluate_report_xml(pan_hip_obj.c:2581): validating category 'patch-management' from report 'TEMPLATE-PC'

2016-03-01 22:11:55.219 -0800 debug: pan_hip_obj_category_evaluate_node(pan_hip_obj.c:2548): match 0 check is not passed

2016-03-01 22:11:55.219 -0800 debug: pan_hip_obj_simple_evaluate_report(pan_hip_obj.c:3095): category 'patch-management' evaluate failed for 'TEMPLATE-PC'

2016-03-01 22:11:55.219 -0800 debug: pan_hip_obj_evaluate_report(pan_hip_obj.c:3132): obj 'hip-obj-sev-over-0' for report 'TEMPLATE-PC' evaluated : 0

2016-03-01 22:11:55.219 -0800 debug: pan_hip_evaluate_report(pan_hip.c:1255): customer report evaluation : 0x2

2016-03-01 22:11:55.219 -0800 debug: pan_hip_evaluate_report(pan_hip.c:1276): for hip report 'TEMPLATE-PC', notification: <hip-notification>

<entry name="hip-prof-1"><value>1</value><message><b>HIP MATCHES !!!!!!</b></message><show-notification-as>pop-up-message</show-notification-as></entry>

2016-03-01 22:11:55.219 -0800 debug: pan_hip_evaluate_report(pan_hip.c:1291): for hip report 'TEMPLATE-PC', notification: <hip-notification>

<entry name="hip-prof-1"><value>1</value><message><b>HIP MATCHES !!!!!!</b></message><show-notification-as>pop-up-message</show-notification-as></entry>