L’objectif de cette configuration est de permettre aux GlobalProtect utilisateurs connectés d’accéder au réseau en fonction du fait qu’ils ont tous les correctifs installés sur leur hôte Windows. Le profil de la hanche est associé à une sécurité pour policy permettre l’accès, et tous les correctifs manquants entraîneront un refus d’accès.

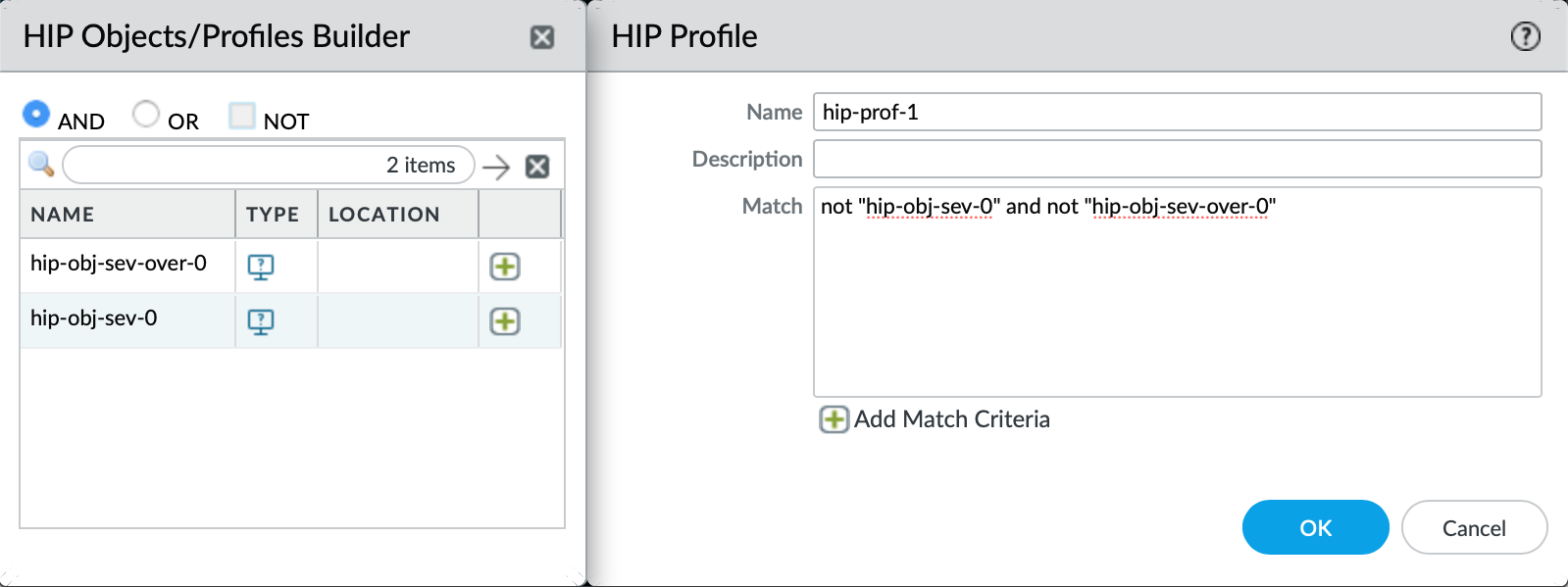

Remarque : La configuration de l’exemple crée 2 objets de hanche, le premier recherche un niveau de gravité de patch supérieur à zéro. La seconde recherche le niveau de gravité zéro. Les deux hanche-objets sont associés à un seul profil de hanche avec'et'et'not'condition pour chaque hanche-objet.

- Configuration HIP d’exemple effectuée via le CLI

> configure

# set vsys vsys1 rulebase security rules Trust-Intrust-PING-Allow hip-profiles hip-prof-1

# set vsys vsys1 rulebase security rules Trust-Intrust-PING-Deny hip-profiles any

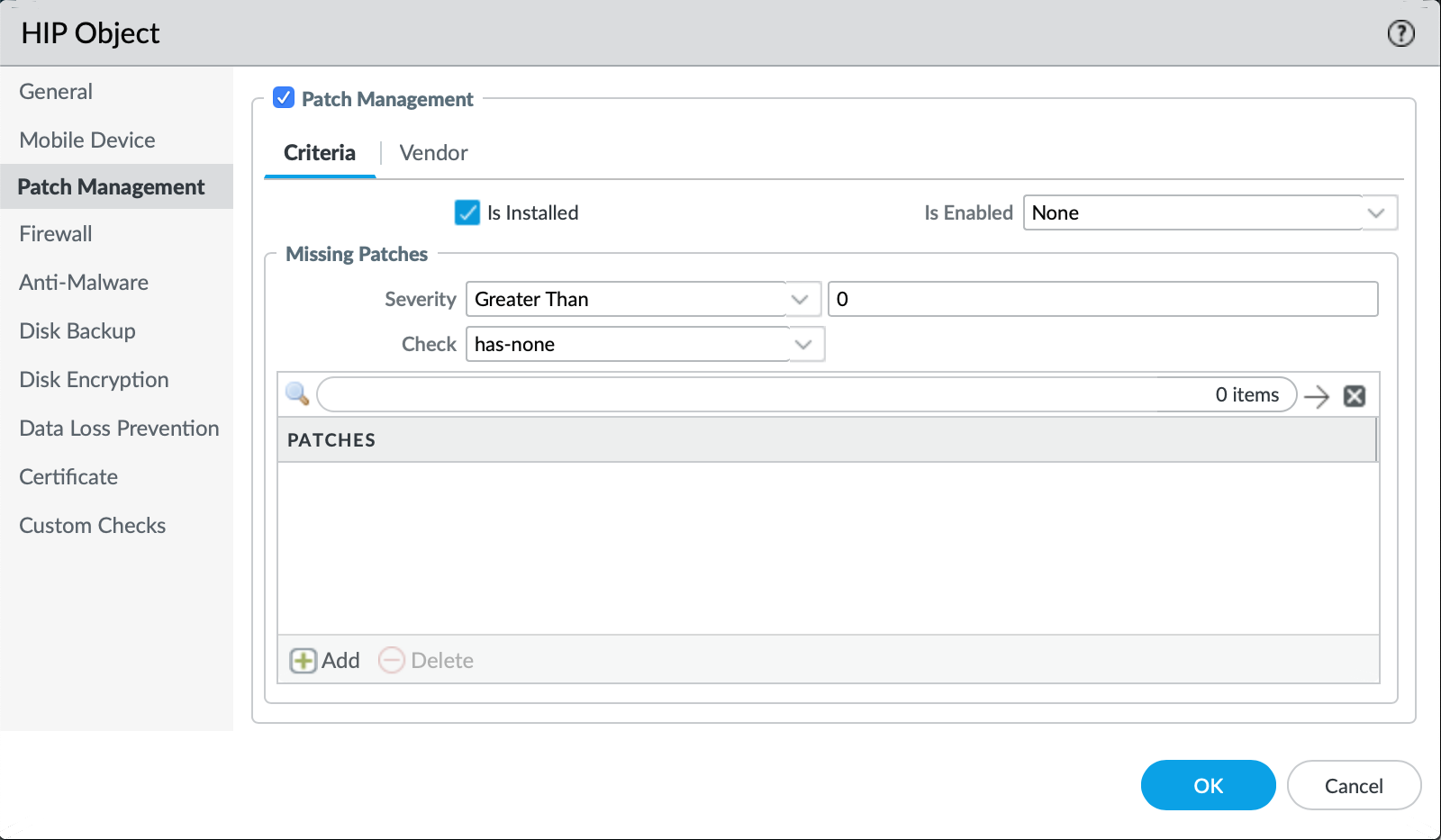

# set vsys vsys1 profiles hip-objects hip-obj-sev-over-0 patch-management criteria missing-patches check has-none

# set vsys vsys1 profiles hip-objects hip-obj-sev-over-0 patch-management criteria missing-patches severity greater-than 0

# set vsys vsys1 profiles hip-objects hip-obj-sev-over-0 patch-management criteria is-installed yes

# set vsys vsys1 profiles hip-objects hip-obj-sev-over-0 patch-management exclude-vendor no

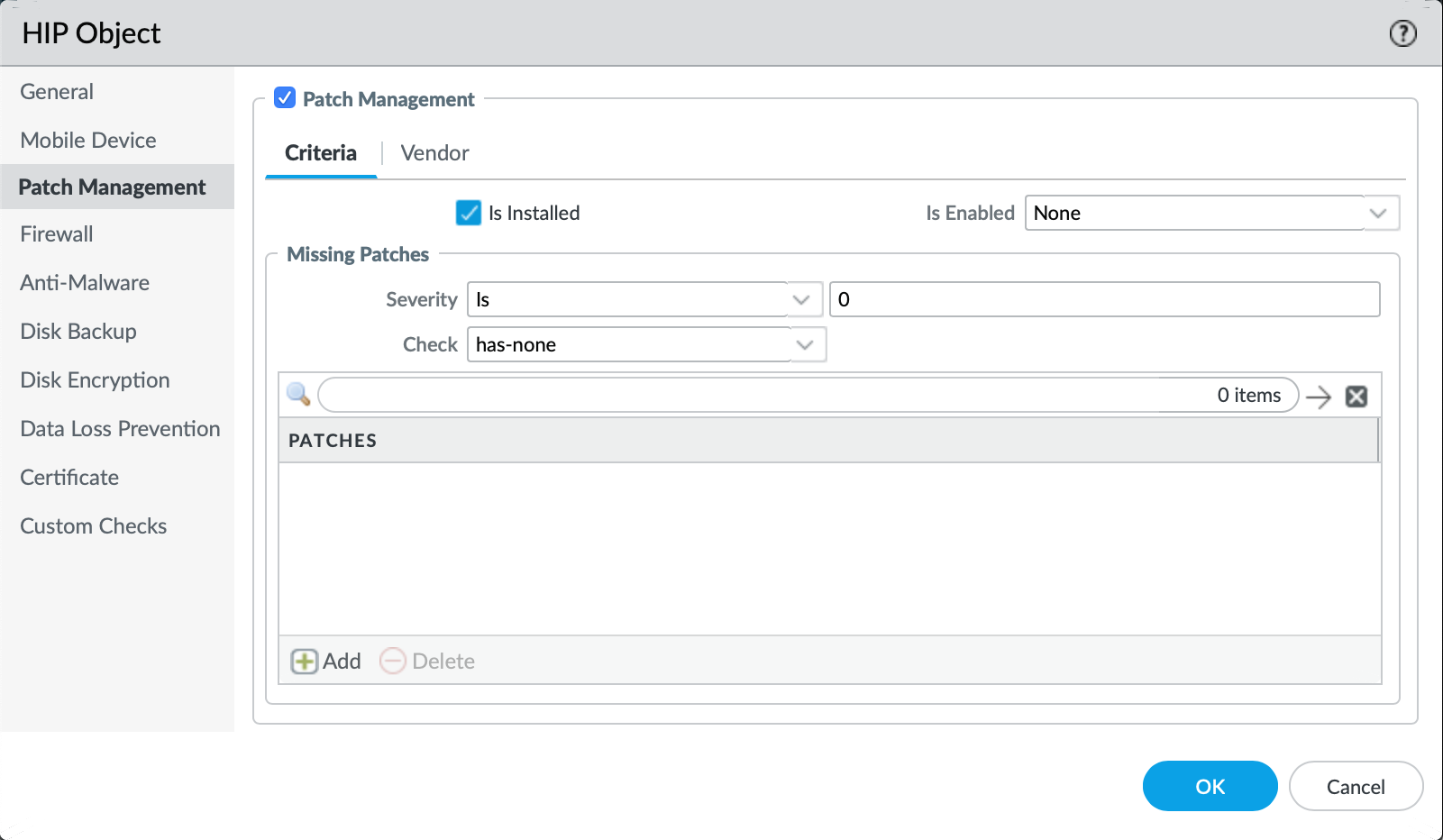

# set vsys vsys1 profiles hip-objects hip-obj-sev-0 patch-management criteria missing-patches check has-none

# set vsys vsys1 profiles hip-objects hip-obj-sev-0 patch-management criteria missing-patches severity is 0

# set vsys vsys1 profiles hip-objects hip-obj-sev-0 patch-management criteria is-installed yes

# set vsys vsys1 profiles hip-objects hip-obj-sev-0 patch-management exclude-vendor no

# set vsys vsys1 profiles hip-profiles hip-prof-1 match 'not "hip-obj-sev-over-0" and not "hip-obj-sev-0"'

- Configuration HIP d’exemple effectuée via le CLI

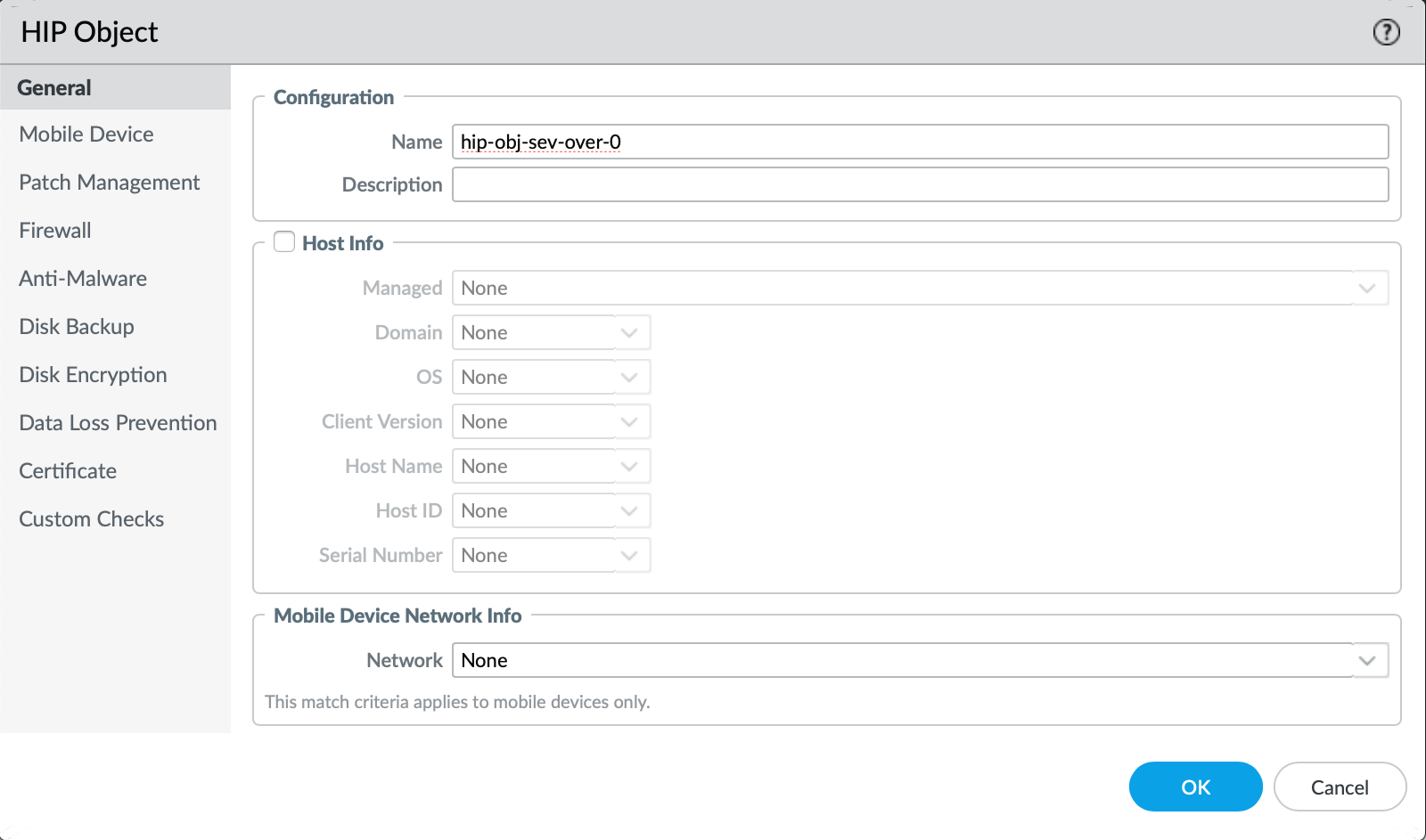

- Créez le premier objet de hanche en naviguant vers des objets > > objets > GlobalProtect HIP sélectionnez « Ajouter »

- Définissez les paramètres pour un niveau de gravité supérieur à zéro pour l’onglet « Gestion de patch » et sélectionnez OK une fois terminé

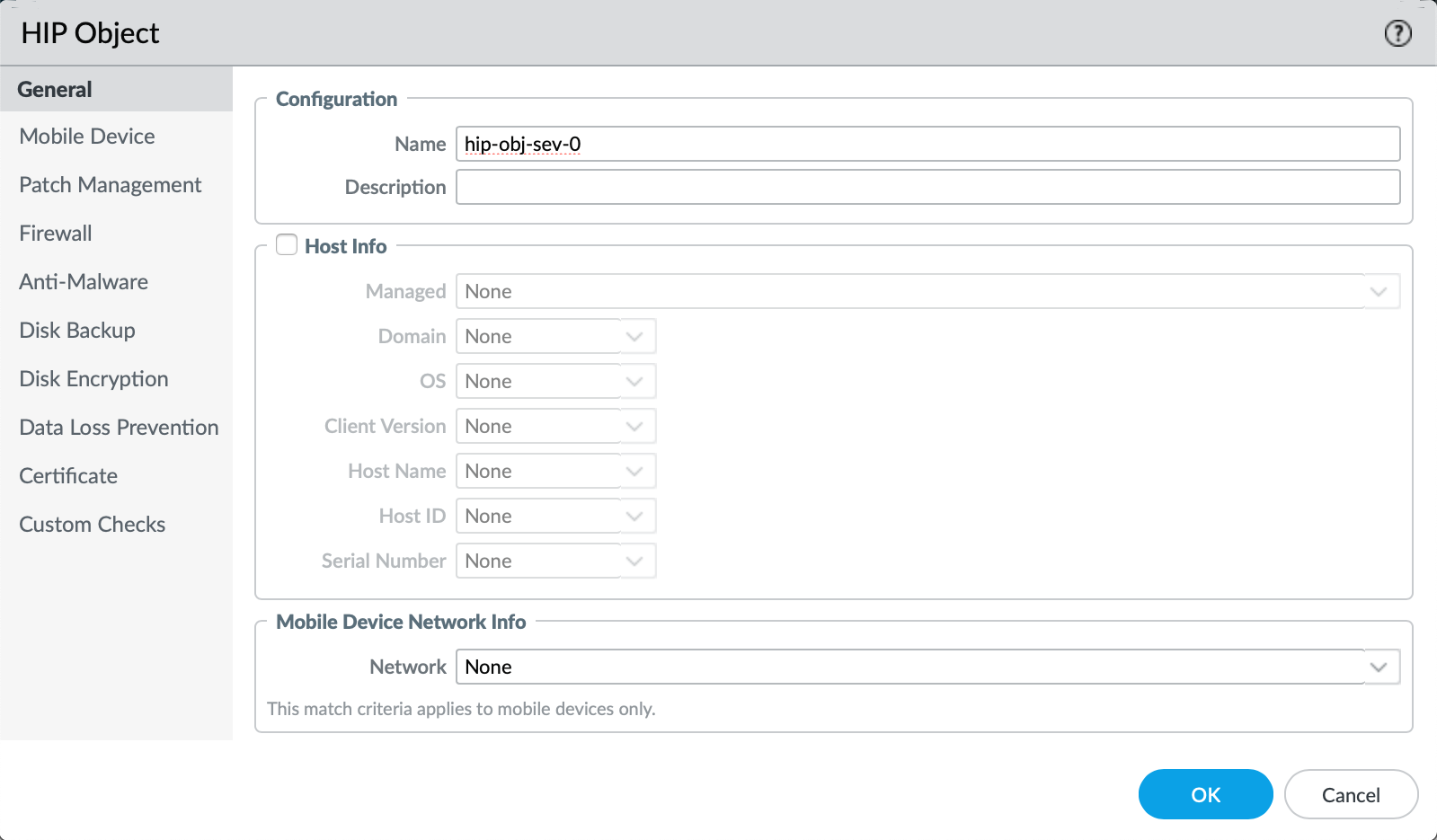

- Créez le deuxième objet de hanche en sélectionnant « Ajouter »

- Définir les paramètres du niveau de gravité égal à zéro pour l’onglet « Gestion de patchs »

- Associez les 2 objets branchés à un seul profil de hanche avec AND NOT des « conditions » en naviguant vers des objets > > profils > GlobalProtect HIP sélectionnez « Ajouter »

Remarque : Si vous souhaitez autoriser l’ignorée des correctifs de niveau zéro de gravité, n’incluez pas l’objet de hanche nommé « hip-obj-sev-0 » dans le profil de la hanche.

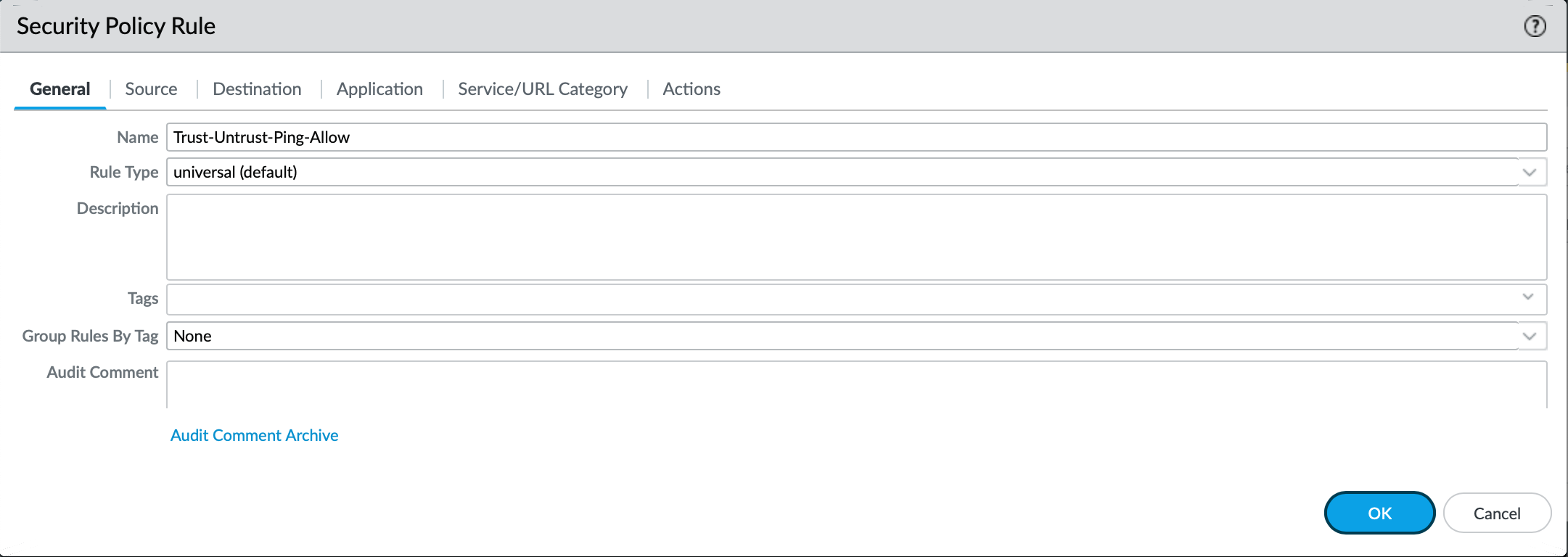

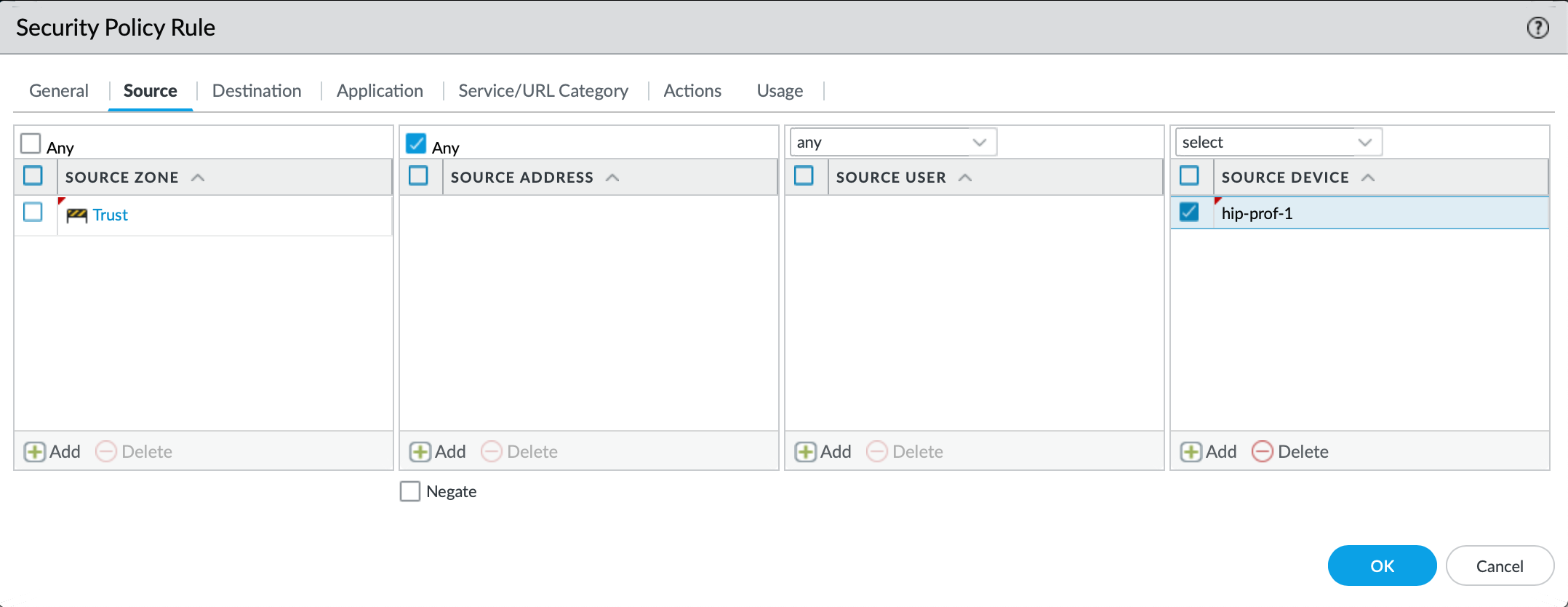

- Créez une sécurité pour policy permettre l’accès.

- Associez le profil de hanche unique à la sécurité- policy .

- Idées possibles de dépannage :

- Passez en revue le journal hipmatch de la WebUI et identifiez quels objets de hanche sont appariés

- Examinez les attributs de chaque objet hip correspondant pour déterminer la précision.

- Passer aux commandes Debug:

> debug user-id dump hip-profile-database entry

> debug user-id dump hip-report computer <computer-name> ip <global-protect-assigned-ip> user <username>

- Pour gagner en visibilité, les débogages de la hanche peuvent être activés via les CLI commandes ci-dessous. Les messages sont imprimés dans le fichier'useridd. log'.

> debug user-id set hip all

> debug user-id on debug

> tail follow yes mp-log useridd.log

Remarque : L’exemple ci-dessous montre l’évaluation de l’objet de la hanche dans le .log. Après l'évaluation initiale, à 22:11:55.219 le <hip-notification>message est envoyé au client, reflétant une correspondance.</hip-notification>

2016-03-01 22:11:55.219 -0800 debug: pan_hip_obj_evaluate_report(pan_hip_obj.c:3121): evaluating obj 'hip-obj-sev-over-0' for report 'TEMPLATE-PC'

2016-03-01 22:11:55.219 -0800 debug: pan_hip_obj_category_evaluate_report_xml(pan_hip_obj.c:2581): validating category 'patch-management' from report 'TEMPLATE-PC'

2016-03-01 22:11:55.219 -0800 debug: pan_hip_obj_category_evaluate_node(pan_hip_obj.c:2548): match 0 check is not passed

2016-03-01 22:11:55.219 -0800 debug: pan_hip_obj_simple_evaluate_report(pan_hip_obj.c:3095): category 'patch-management' evaluate failed for 'TEMPLATE-PC'

2016-03-01 22:11:55.219 -0800 debug: pan_hip_obj_evaluate_report(pan_hip_obj.c:3132): obj 'hip-obj-sev-over-0' for report 'TEMPLATE-PC' evaluated : 0

2016-03-01 22:11:55.219 -0800 debug: pan_hip_evaluate_report(pan_hip.c:1255): customer report evaluation : 0x2

2016-03-01 22:11:55.219 -0800 debug: pan_hip_evaluate_report(pan_hip.c:1276): for hip report 'TEMPLATE-PC', notification: <hip-notification>

<entry name="hip-prof-1"><value>1</value><message><b>HIP MATCHES !!!!!!</b></message><show-notification-as>pop-up-message</show-notification-as></entry>

2016-03-01 22:11:55.219 -0800 debug: pan_hip_evaluate_report(pan_hip.c:1291): for hip report 'TEMPLATE-PC', notification: <hip-notification>

<entry name="hip-prof-1"><value>1</value><message><b>HIP MATCHES !!!!!!</b></message><show-notification-as>pop-up-message</show-notification-as></entry>