El objetivo de esta configuración es permitir a GlobalProtect los usuarios conectados acceder a la red en función de si tienen todas las revisiones instaladas en su host de Windows. El perfil de cadera está asociado a una seguridad policy para permitir el acceso, y cualquier parche que falte dará lugar a la denegación de acceso.

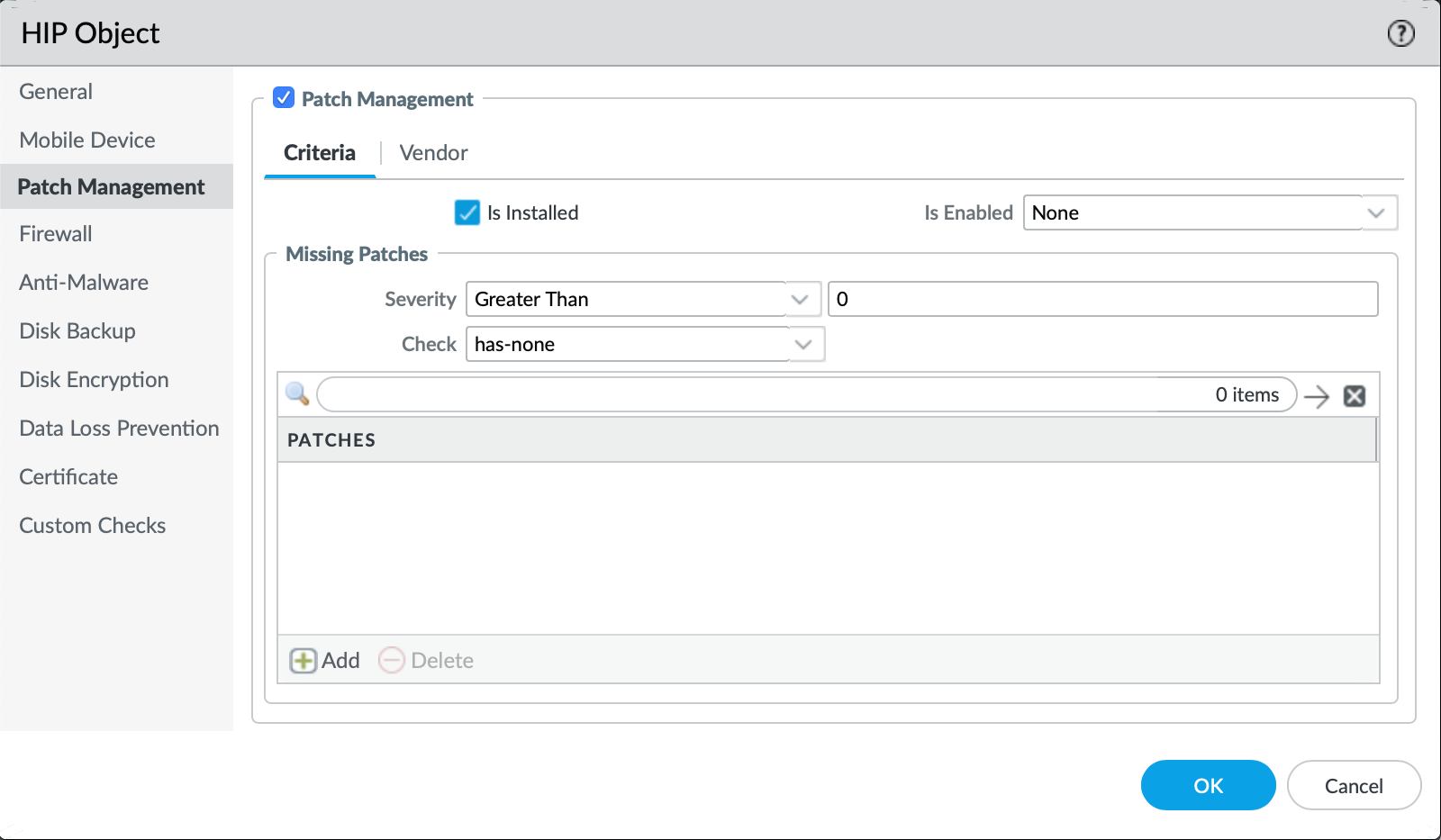

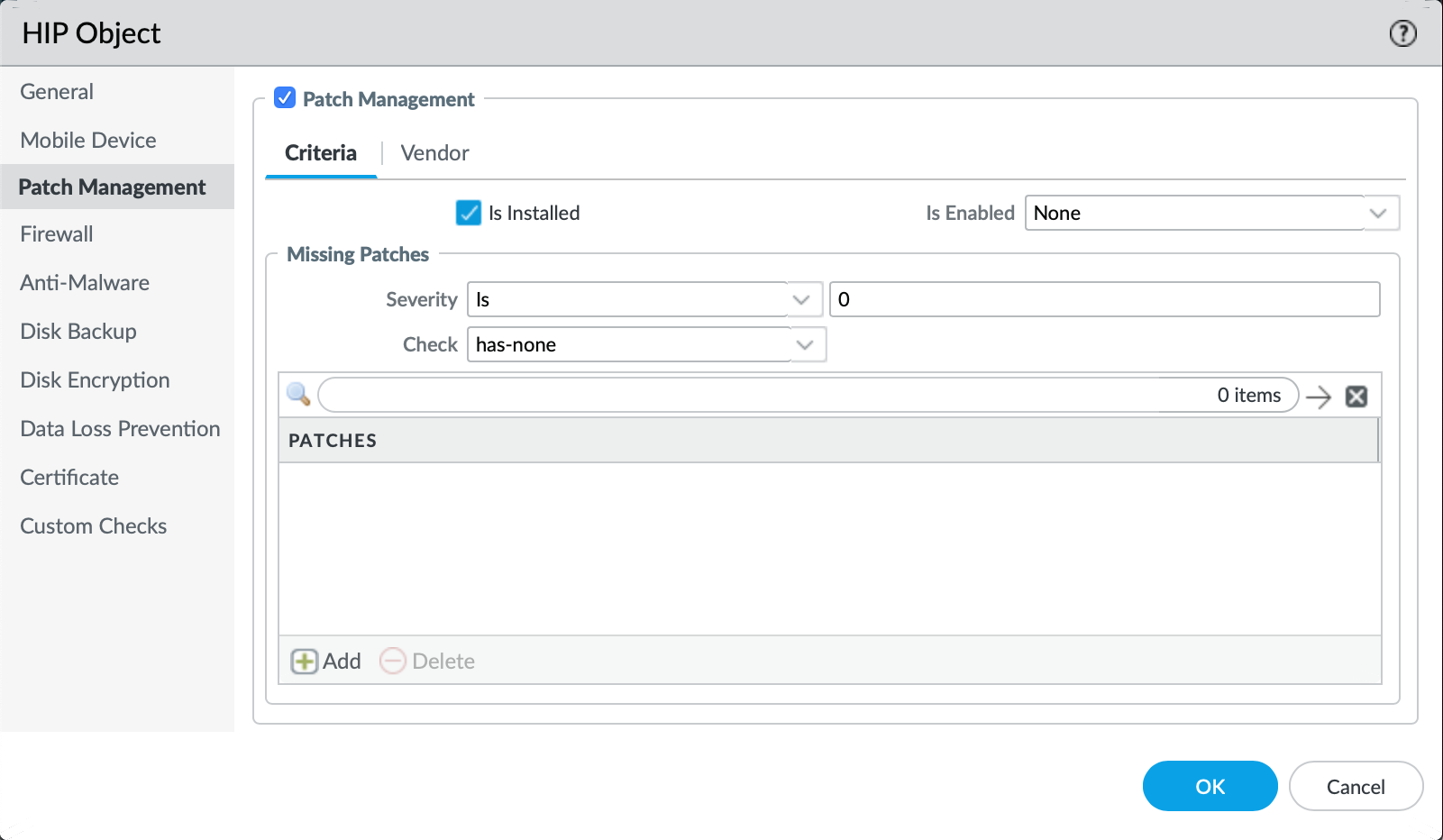

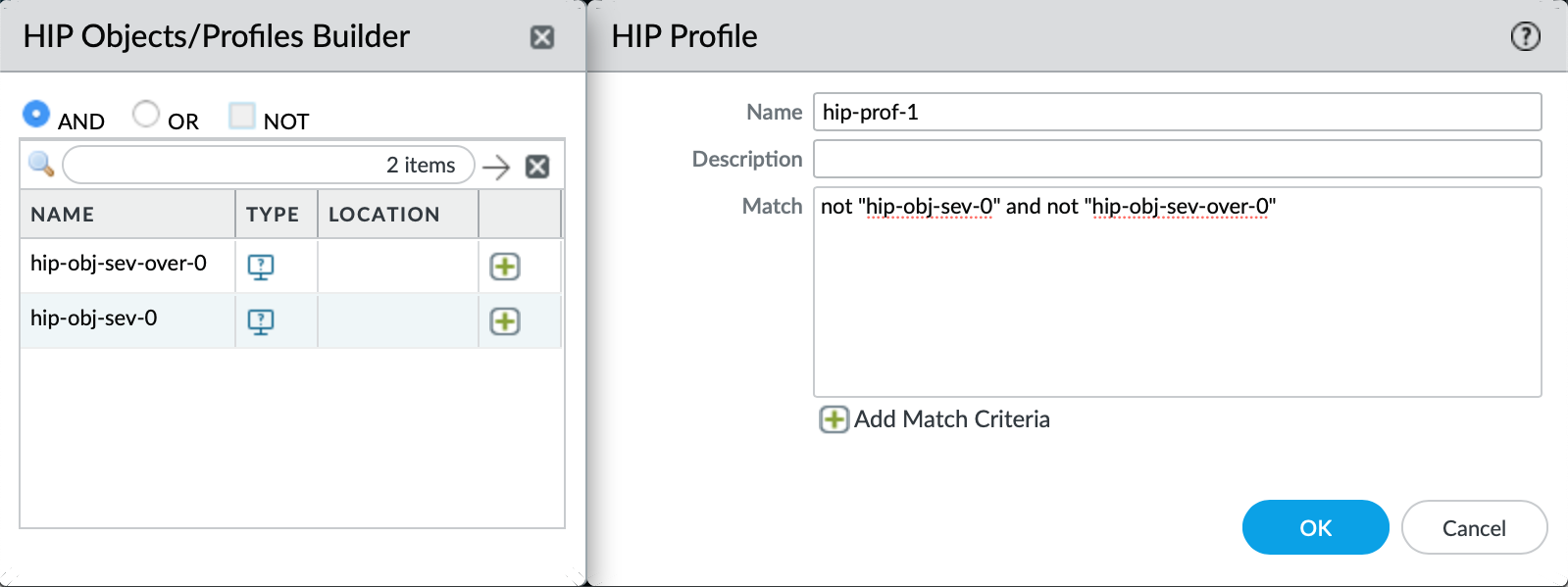

Nota: La configuración de ejemplo crea 2 objetos de cadera, el primero busca el nivel de gravedad del parche mayor que cero. El segundo busca el nivel de gravedad cero. Los dos objetos de cadera se asocian a un solo Perfil de cadera con la condición ' y ' y ' no ' para cada objeto de cadera.

- Ejemplo HIP de configuración realizada a través de la CLI

> configure

# set vsys vsys1 rulebase security rules Trust-Intrust-PING-Allow hip-profiles hip-prof-1

# set vsys vsys1 rulebase security rules Trust-Intrust-PING-Deny hip-profiles any

# set vsys vsys1 profiles hip-objects hip-obj-sev-over-0 patch-management criteria missing-patches check has-none

# set vsys vsys1 profiles hip-objects hip-obj-sev-over-0 patch-management criteria missing-patches severity greater-than 0

# set vsys vsys1 profiles hip-objects hip-obj-sev-over-0 patch-management criteria is-installed yes

# set vsys vsys1 profiles hip-objects hip-obj-sev-over-0 patch-management exclude-vendor no

# set vsys vsys1 profiles hip-objects hip-obj-sev-0 patch-management criteria missing-patches check has-none

# set vsys vsys1 profiles hip-objects hip-obj-sev-0 patch-management criteria missing-patches severity is 0

# set vsys vsys1 profiles hip-objects hip-obj-sev-0 patch-management criteria is-installed yes

# set vsys vsys1 profiles hip-objects hip-obj-sev-0 patch-management exclude-vendor no

# set vsys vsys1 profiles hip-profiles hip-prof-1 match 'not "hip-obj-sev-over-0" and not "hip-obj-sev-0"'

- Ejemplo HIP de configuración realizada a través de la CLI

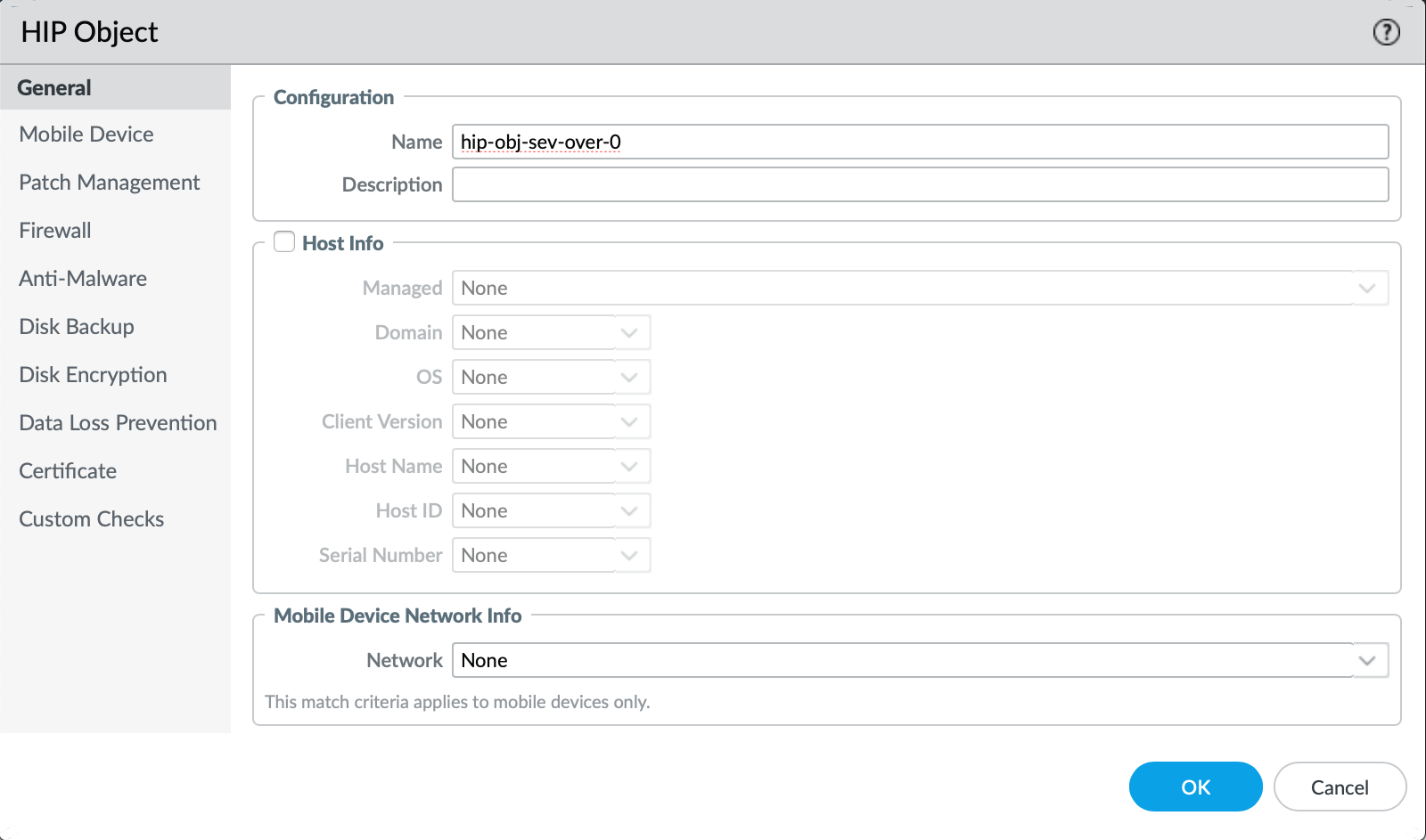

- Cree el primer objeto de cadera navegando a Objetos > objetos > > Seleccione GlobalProtect HIP "Agregar"

- Defina los parámetros para el nivel de gravedad mayor que cero para la pestaña "Administración de parches" y seleccione OK una vez terminado

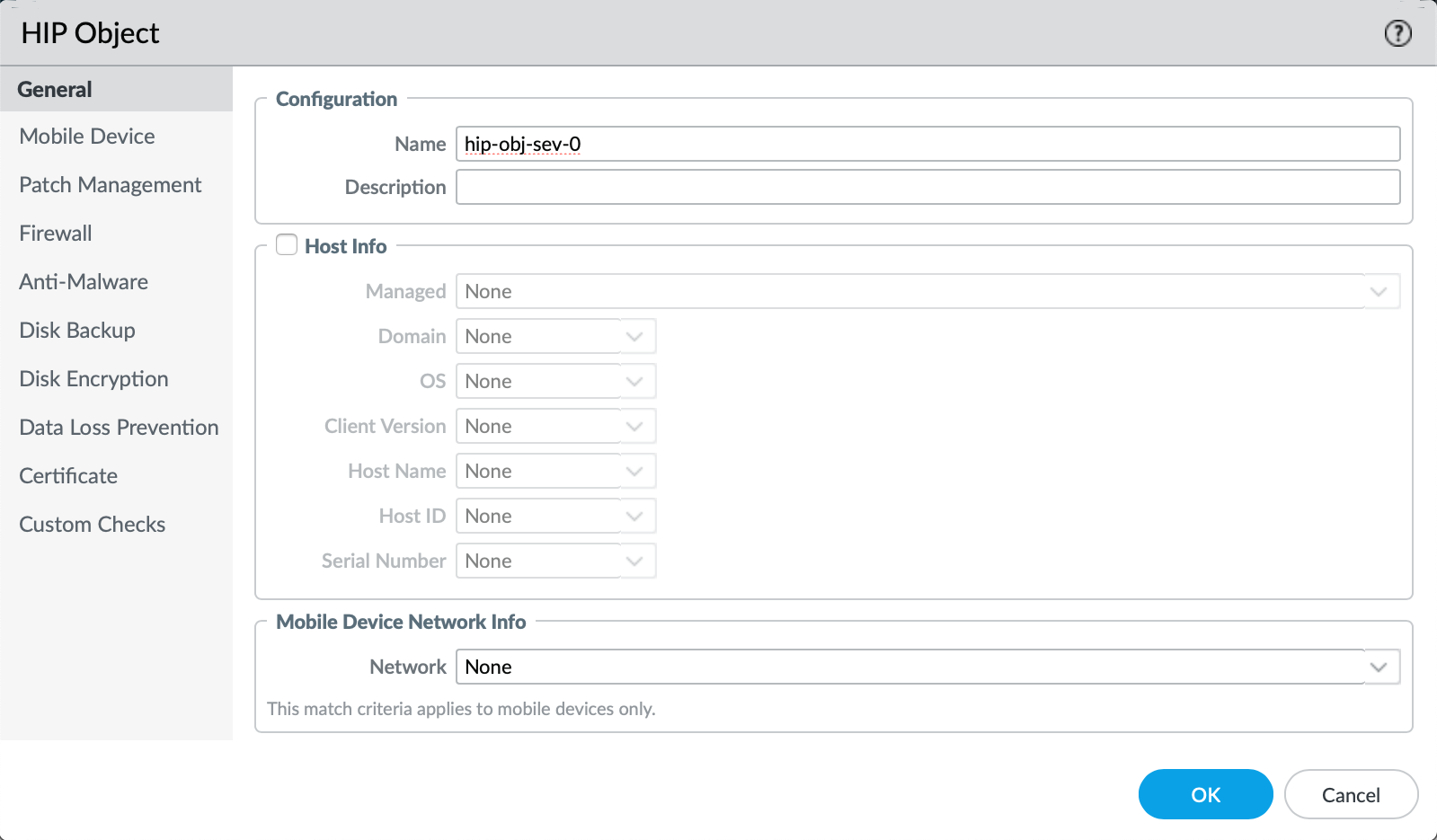

- Cree el segundo objeto de cadera seleccionando "Añadir"

- Defina los parámetros para el nivel de gravedad igual a cero para la pestaña "Patch Management"

- Asocie los 2 objetos de cadera a un único perfil de cadera con las condiciones " " AND NOT navegando a objetos > > perfiles > Seleccione GlobalProtect HIP "Agregar"

Nota: Si desea permitir que se ignoren los parches de nivel cero de gravedad, no incluya el objeto de cadera denominado "hip-obj-sev-0" en el perfil de la cadera.

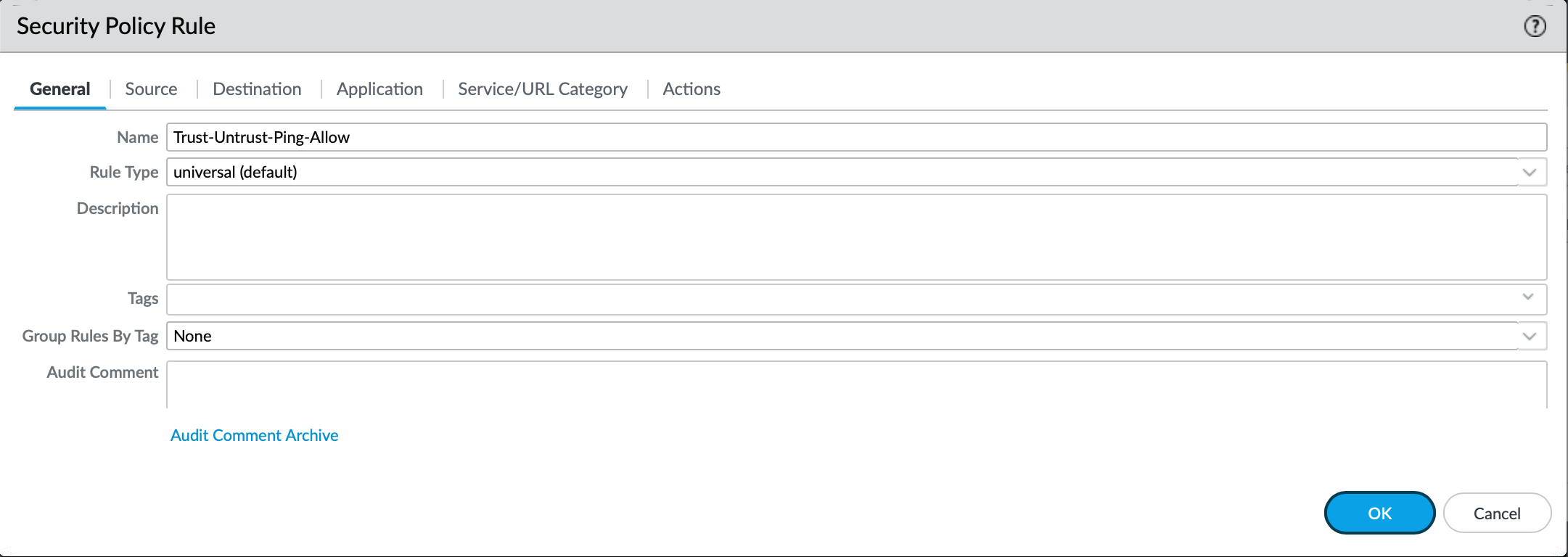

- Cree una seguridad policy para permitir el acceso.

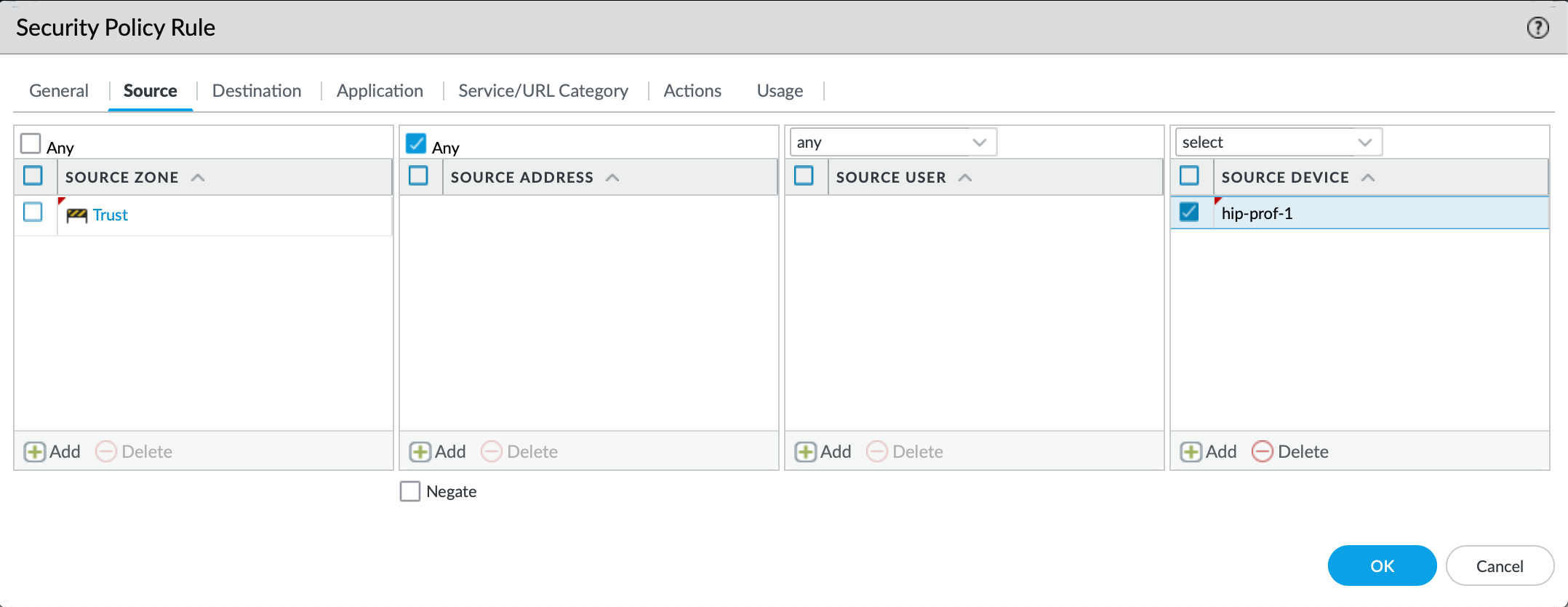

- Asocie el perfil de cadera único a la security- policy .

- Posibles ideas de solución de problemas:

- Revise el registro hipmatch de la WebUI e identifique qué objetos de cadera coinciden

- Revise los atributos de cada objeto de cadera coincidente para determinar la exactitud.

- Pasar a comandos de depuración:

> debug user-id dump hip-profile-database entry

> debug user-id dump hip-report computer <computer-name> ip <global-protect-assigned-ip> user <username>

- Para obtener una mayor visibilidad, los debugs de cadera se pueden habilitar a través de los CLI comandos siguientes. Los mensajes se imprimirán en el archivo ' ID. log '.

> debug user-id set hip all

> debug user-id on debug

> tail follow yes mp-log useridd.log

Nota: El ejemplo siguiente muestra la evaluación de la cadera-objeto en el useridd.log. Después de la evaluación inicial, a las 22:11:55.219 el <hip-notification>mensaje es enviado al cliente, reflejando una coincidencia.</hip-notification>

2016-03-01 22:11:55.219 -0800 debug: pan_hip_obj_evaluate_report(pan_hip_obj.c:3121): evaluating obj 'hip-obj-sev-over-0' for report 'TEMPLATE-PC'

2016-03-01 22:11:55.219 -0800 debug: pan_hip_obj_category_evaluate_report_xml(pan_hip_obj.c:2581): validating category 'patch-management' from report 'TEMPLATE-PC'

2016-03-01 22:11:55.219 -0800 debug: pan_hip_obj_category_evaluate_node(pan_hip_obj.c:2548): match 0 check is not passed

2016-03-01 22:11:55.219 -0800 debug: pan_hip_obj_simple_evaluate_report(pan_hip_obj.c:3095): category 'patch-management' evaluate failed for 'TEMPLATE-PC'

2016-03-01 22:11:55.219 -0800 debug: pan_hip_obj_evaluate_report(pan_hip_obj.c:3132): obj 'hip-obj-sev-over-0' for report 'TEMPLATE-PC' evaluated : 0

2016-03-01 22:11:55.219 -0800 debug: pan_hip_evaluate_report(pan_hip.c:1255): customer report evaluation : 0x2

2016-03-01 22:11:55.219 -0800 debug: pan_hip_evaluate_report(pan_hip.c:1276): for hip report 'TEMPLATE-PC', notification: <hip-notification>

<entry name="hip-prof-1"><value>1</value><message><b>HIP MATCHES !!!!!!</b></message><show-notification-as>pop-up-message</show-notification-as></entry>

2016-03-01 22:11:55.219 -0800 debug: pan_hip_evaluate_report(pan_hip.c:1291): for hip report 'TEMPLATE-PC', notification: <hip-notification>

<entry name="hip-prof-1"><value>1</value><message><b>HIP MATCHES !!!!!!</b></message><show-notification-as>pop-up-message</show-notification-as></entry>