Ziel dieser Konfiguration ist es, verbundenen Benutzern den Zugriff auf das Netzwerk zu ermöglichen, GlobalProtect je nach, ob alle Patches auf ihrem Windows-Host installiert sind. Das Hüftprofil ist einem Sicherheitsprofil policy zugeordnet, um den Zugriff zu ermöglichen, und fehlende Patches führen zu Zugriffsverweigerungen.

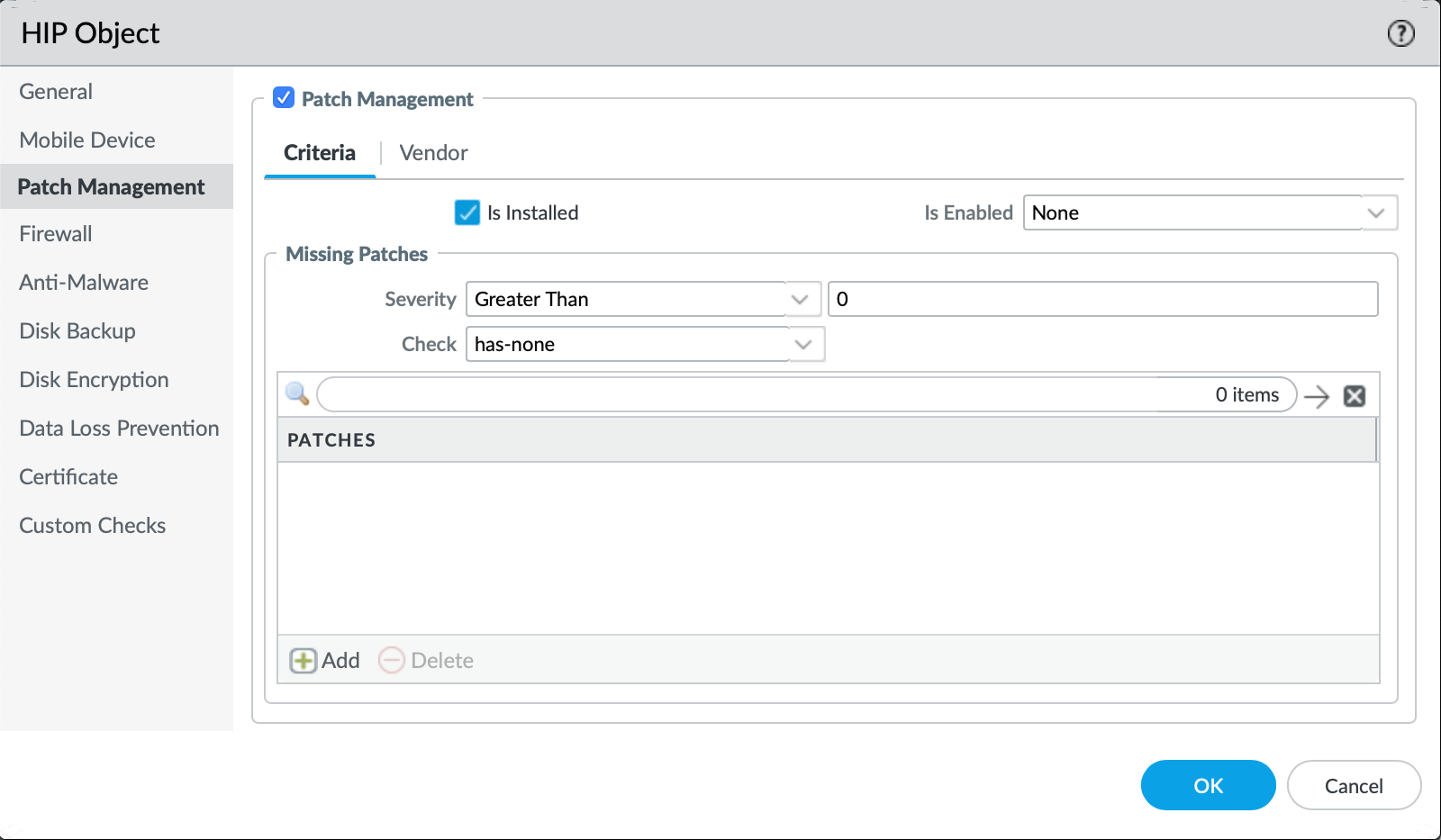

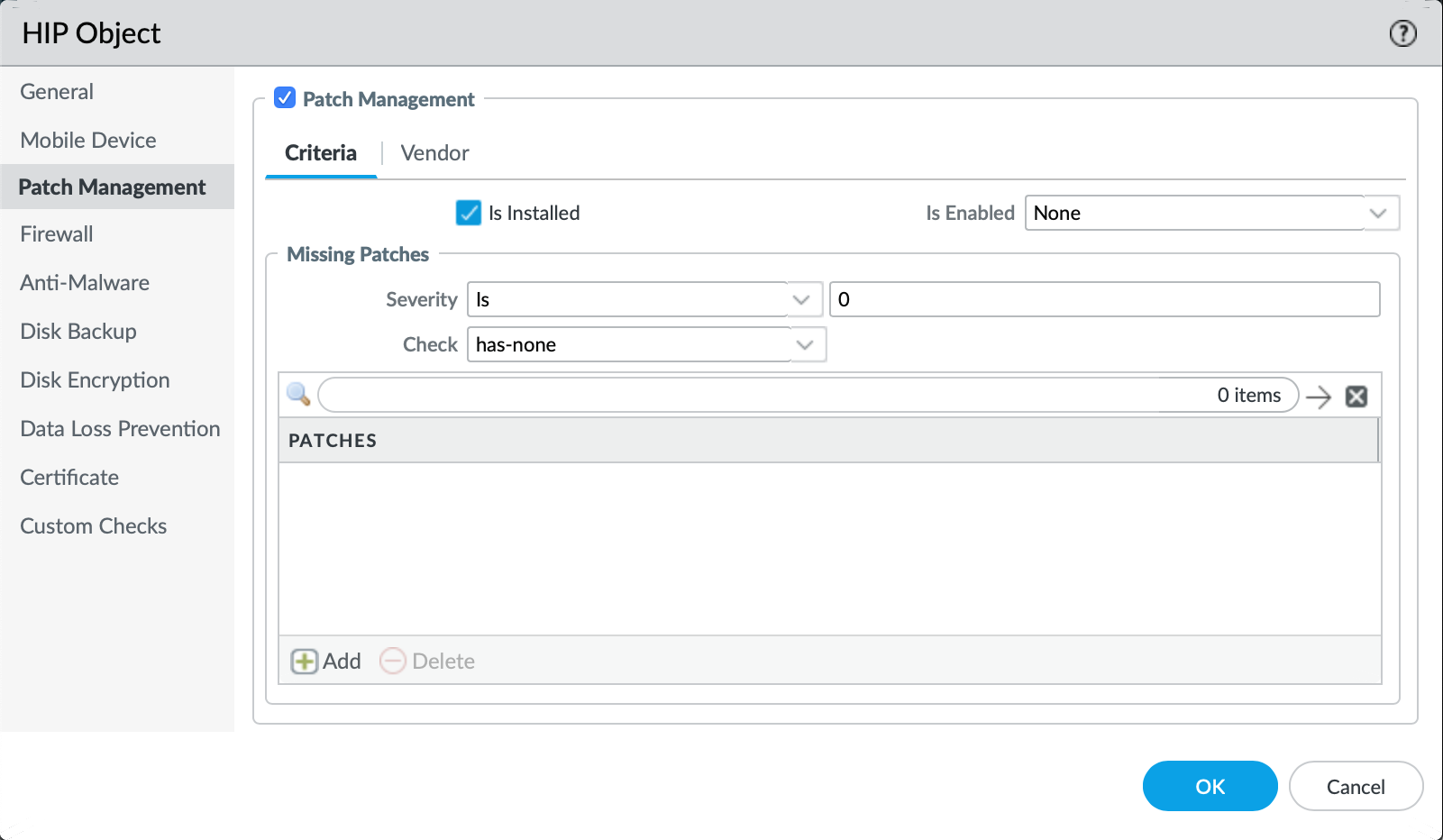

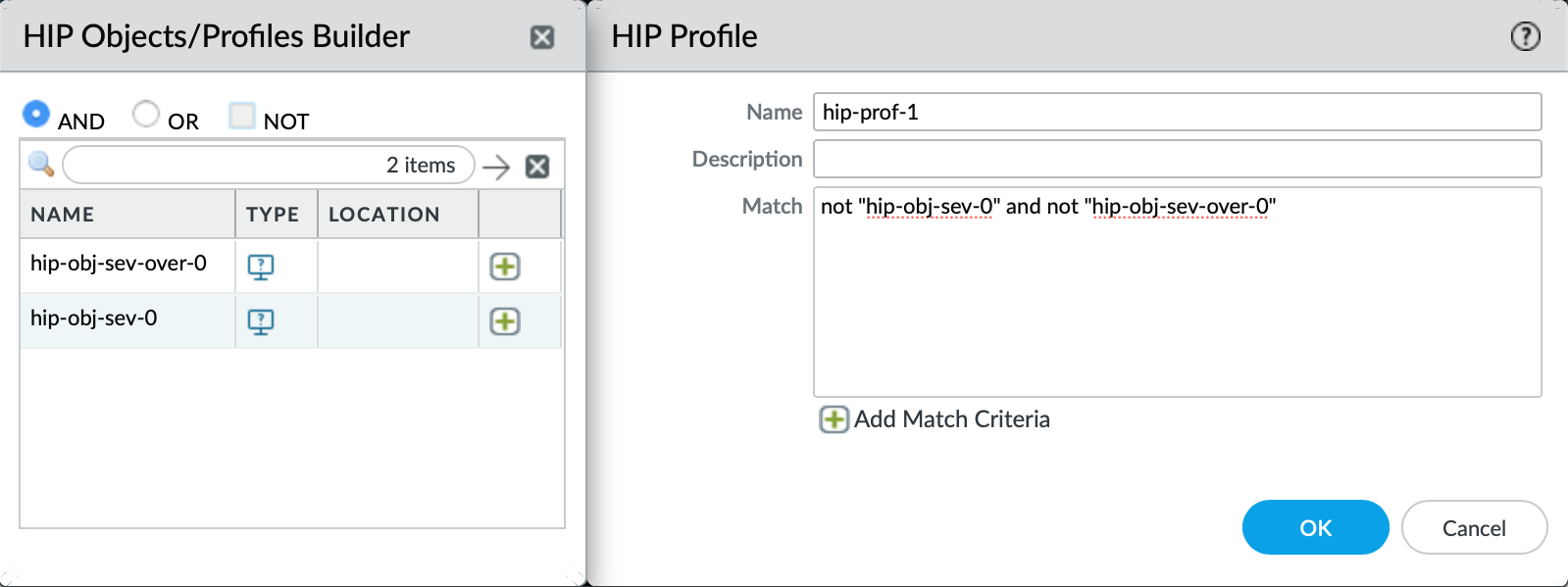

Hinweis: In der Beispielkonfiguration werden 2 Hip-Objekte erstellt, die erste sucht nach dem Patch-Schweregrad größer als Null. Der zweite sucht nach Schweregrad NULL. Die beiden Hüft Objekte sind mit einem einzigen Hüft Profil mit ' und ' und ' nicht '-Zustand für jedes Hüft Objekt verbunden.

- Beispielkonfiguration HIP über die CLI

> configure

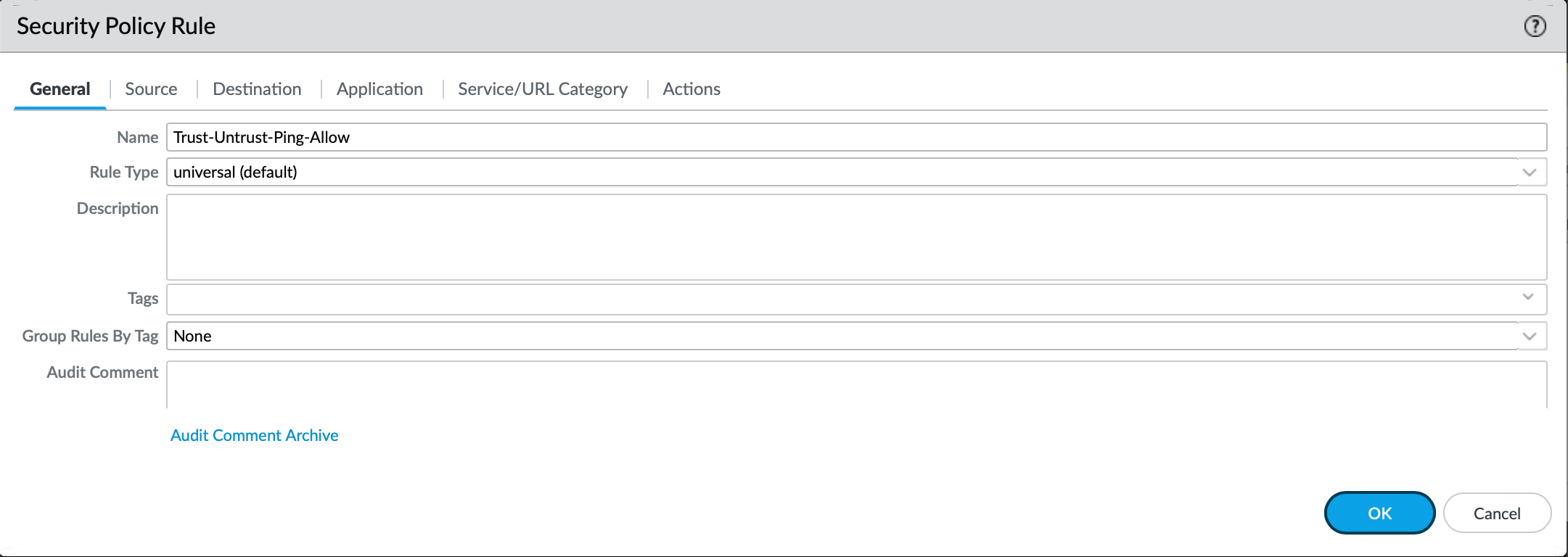

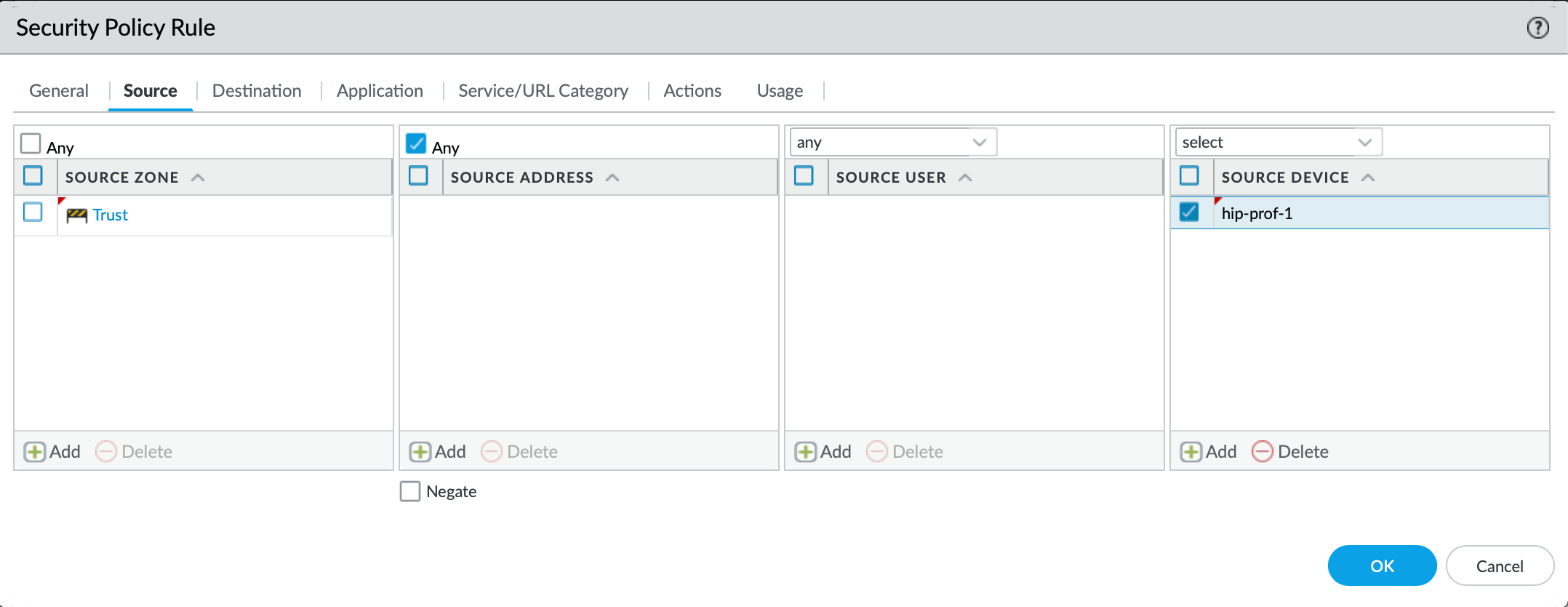

# set vsys vsys1 rulebase security rules Trust-Intrust-PING-Allow hip-profiles hip-prof-1

# set vsys vsys1 rulebase security rules Trust-Intrust-PING-Deny hip-profiles any

# set vsys vsys1 profiles hip-objects hip-obj-sev-over-0 patch-management criteria missing-patches check has-none

# set vsys vsys1 profiles hip-objects hip-obj-sev-over-0 patch-management criteria missing-patches severity greater-than 0

# set vsys vsys1 profiles hip-objects hip-obj-sev-over-0 patch-management criteria is-installed yes

# set vsys vsys1 profiles hip-objects hip-obj-sev-over-0 patch-management exclude-vendor no

# set vsys vsys1 profiles hip-objects hip-obj-sev-0 patch-management criteria missing-patches check has-none

# set vsys vsys1 profiles hip-objects hip-obj-sev-0 patch-management criteria missing-patches severity is 0

# set vsys vsys1 profiles hip-objects hip-obj-sev-0 patch-management criteria is-installed yes

# set vsys vsys1 profiles hip-objects hip-obj-sev-0 patch-management exclude-vendor no

# set vsys vsys1 profiles hip-profiles hip-prof-1 match 'not "hip-obj-sev-over-0" and not "hip-obj-sev-0"'

- Beispielkonfiguration HIP über die CLI

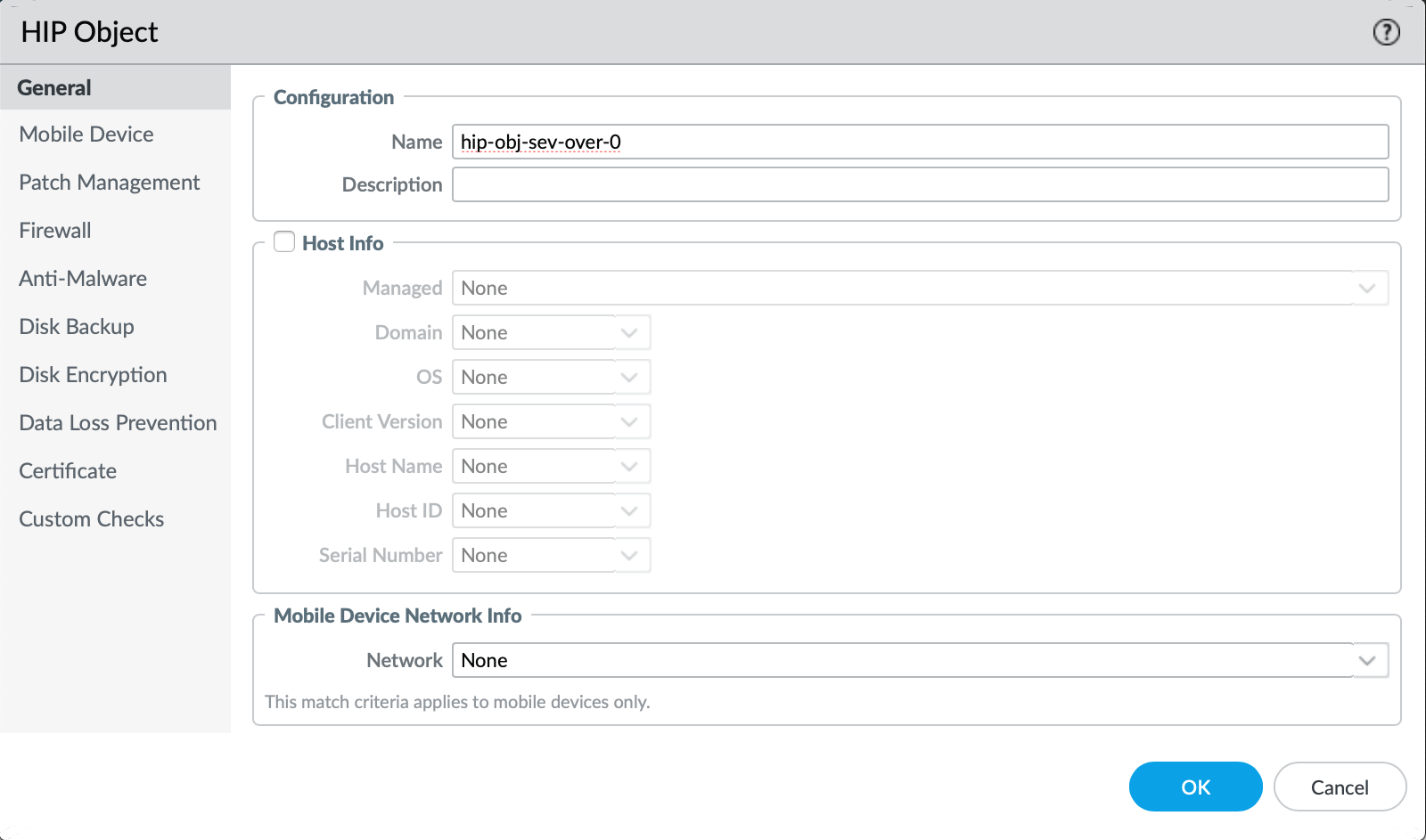

- Erstellen Sie das erste Hip-Objekt, indem Sie zu Objekten > > Objekten navigieren GlobalProtect > wählen Sie HIP "Hinzufügen"

- Definieren Sie die Parameter für den Schweregrad größer als Null für die Registerkarte "Patch-Verwaltung", und wählen Sie OK aus, sobald sie fertig sind.

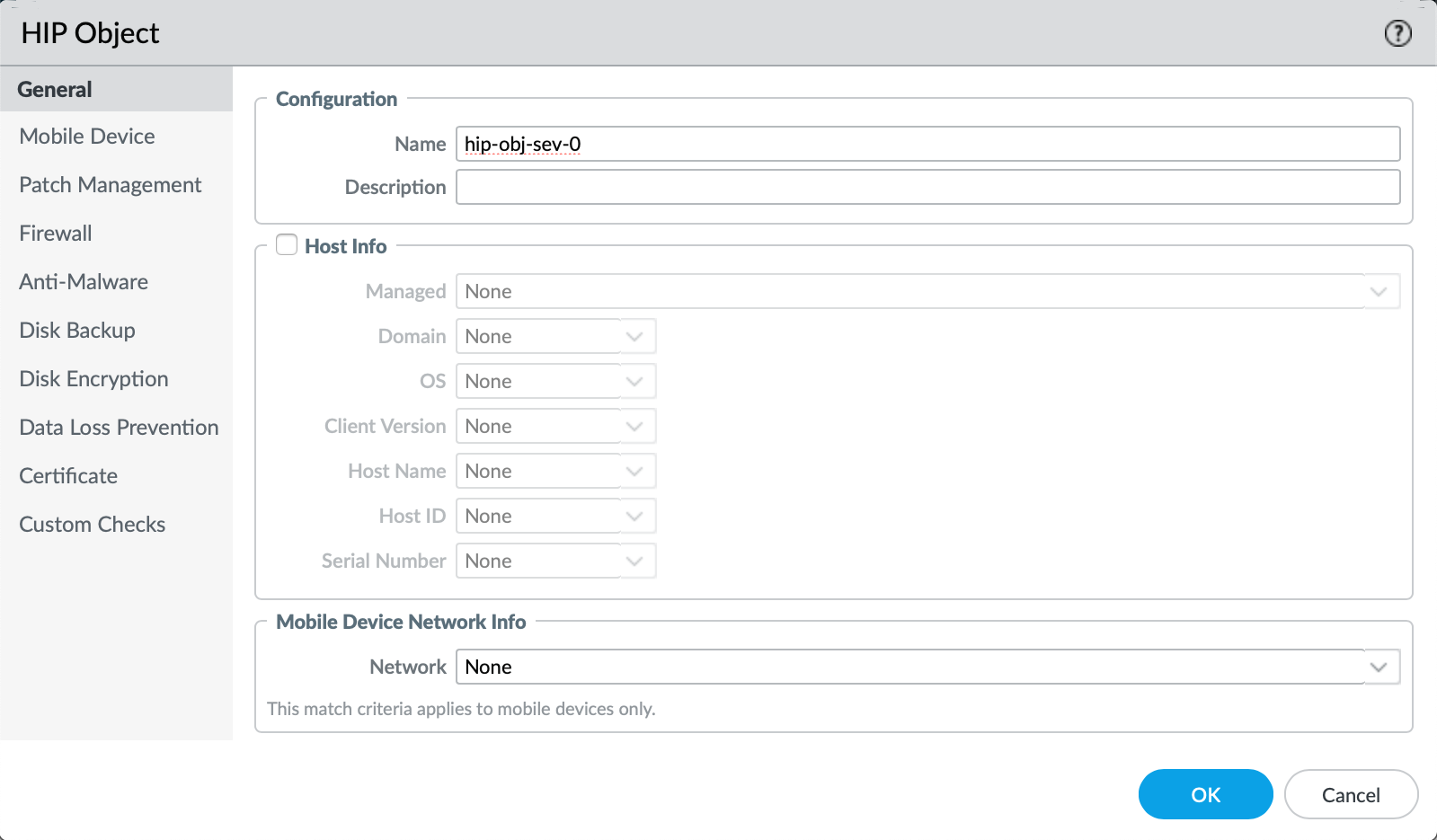

- Erstellen Sie das zweite Hip-Objekt, indem Sie "Hinzufügen" auswählen.

- Definieren der Parameter für den Schweregrad gleich Null für die Registerkarte "Patch-Verwaltung"

- Ordnen Sie die 2 Hip-Objekte einem einzelnen Hüftprofil mit AND NOT ""-Bedingungen zu, indem Sie zu Objekten > > Profilen navigieren > GlobalProtect HIP "Hinzufügen" auswählen

Hinweis: Wenn Sie zulassen möchten, dass Patches mit schwerem Grad Null ignoriert werden, schließen Sie das Hüftobjekt mit dem Namen "hip-obj-sev-0" nicht in das Hüftprofil ein.

- Erstellen Sie eine policy Sicherheit, um den Zugriff zu ermöglichen.

- Ordnen Sie das einzelne Hüftprofil dem Sicherheits- policy zu.

- Mögliche Problembehandlungsideen:

- Überprüfen Sie das Hipmatch-Protokoll aus der WebUI und identifizieren Sie, welche Hip-Objekte übereinstimmen

- Überprüfen Sie die Attribute jedes passenden Hip-Objekts, um die Genauigkeit zu bestimmen.

- Weiter zu Debug-Befehlen:

> debug user-id dump hip-profile-database entry

> debug user-id dump hip-report computer <computer-name> ip <global-protect-assigned-ip> user <username>

- Um mehr Sichtbarkeit zu gewinnen, können die Hüft-Debugs über die folgenden Befehle aktiviert CLI werden. Die Nachrichten werden in die Datei ' useridd. log ' gedruckt.

> debug user-id set hip all

> debug user-id on debug

> tail follow yes mp-log useridd.log

Hinweis: Das folgende Beispiel zeigt die Auswertung von Hip-Objekten im useridd.log. Nach der ersten Auswertung, um 22:11:55.219 <hip-notification>, wird die Nachricht an den Client gesendet, die ein Match reflektiert.</hip-notification>

2016-03-01 22:11:55.219 -0800 debug: pan_hip_obj_evaluate_report(pan_hip_obj.c:3121): evaluating obj 'hip-obj-sev-over-0' for report 'TEMPLATE-PC'

2016-03-01 22:11:55.219 -0800 debug: pan_hip_obj_category_evaluate_report_xml(pan_hip_obj.c:2581): validating category 'patch-management' from report 'TEMPLATE-PC'

2016-03-01 22:11:55.219 -0800 debug: pan_hip_obj_category_evaluate_node(pan_hip_obj.c:2548): match 0 check is not passed

2016-03-01 22:11:55.219 -0800 debug: pan_hip_obj_simple_evaluate_report(pan_hip_obj.c:3095): category 'patch-management' evaluate failed for 'TEMPLATE-PC'

2016-03-01 22:11:55.219 -0800 debug: pan_hip_obj_evaluate_report(pan_hip_obj.c:3132): obj 'hip-obj-sev-over-0' for report 'TEMPLATE-PC' evaluated : 0

2016-03-01 22:11:55.219 -0800 debug: pan_hip_evaluate_report(pan_hip.c:1255): customer report evaluation : 0x2

2016-03-01 22:11:55.219 -0800 debug: pan_hip_evaluate_report(pan_hip.c:1276): for hip report 'TEMPLATE-PC', notification: <hip-notification>

<entry name="hip-prof-1"><value>1</value><message><b>HIP MATCHES !!!!!!</b></message><show-notification-as>pop-up-message</show-notification-as></entry>

2016-03-01 22:11:55.219 -0800 debug: pan_hip_evaluate_report(pan_hip.c:1291): for hip report 'TEMPLATE-PC', notification: <hip-notification>

<entry name="hip-prof-1"><value>1</value><message><b>HIP MATCHES !!!!!!</b></message><show-notification-as>pop-up-message</show-notification-as></entry>