Problem

Unerwünschte ARP-Einträge erscheinen in der ARP-Tabelle eines Palo Alto-Netz Geräts. Der ARP-Tisch ist mit Einträgen von Adressen aus dem Internet gefüllt und nähert sich der ARP-Tabellen Beschränkung.

Details

Wenn die Palo Alto Networks Firewall im L3-Modus eingesetzt wird, wird es ARP-Einträge für die Hosts und Geräte geben, die Teil des gleichen Netzwerks/Subnet sind, das auf den Firewall-Schnittstellen konfiguriert ist. Wenn es ARP-Einträge für Adressen gibt, die nicht Teil eines Subnetzes von Palo Alto Networks Firewall-Schnittstelle sind, impliziert dies, dass die Firewall Proxy-ARP auf der Schnittstelle ausführt.

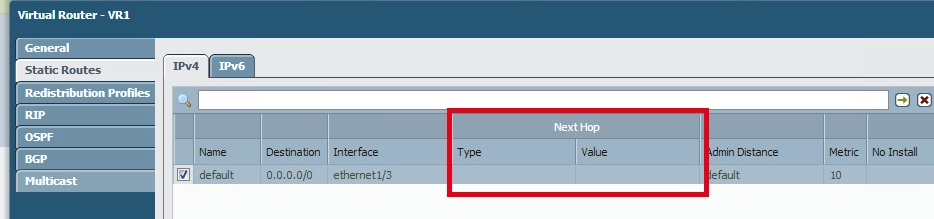

Wenn es eine statische Route gibt, die ohne eine nächste Hop-IP konfiguriert ist, werden alle Hosts, die vom Zielnetz der statischen Route zurück zur Firewall reagieren, einen ARP-Eintrag auf der Firewall haben. Hier ist eine Beispielkonfiguration:

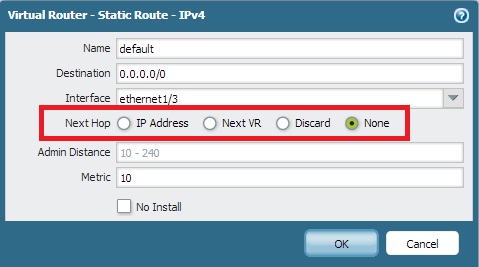

Die Beispiele zeigen eine Standard-statische Route, die mit einer ausgehenden Schnittstelle konfiguriert ist und den nächsten Hopfen Wert auf None. In diesem Fall wird die Palo Alto Networks Firewall für alle Hosts im 0.0.0.0/0-Netzwerk nach ARP gehen und ARP-Einträge für Hosts erstellen, die zurück reagieren.

Lösung

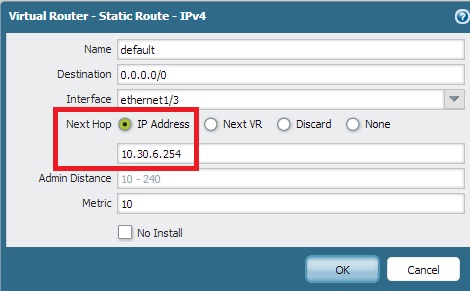

Wenn arping nicht absichtlich auf einer Schnittstelle für ein Subnetz implementiert wird, das nicht im Besitz der Firewall ist, stellen Sie sicher, dass Sie einen nächsten Hopfen Wert angeben, wie gezeigt:

Der Beispiel-Screenshot zeigt, dass der nächste Hopfen Wert in Form einer IP-Adresse angegeben ist. Diese Konfiguration verhindert, dass die PA-Firewall für alle Hosts, die der Route 0.0.0.0/0 entsprechen, arping.

Besitzer: Mvenkatesan