最近, 我们在社区中看到了更多关于SSLv2 弱 RSA 密码检测的活动-淹没漏洞问题最近发现.

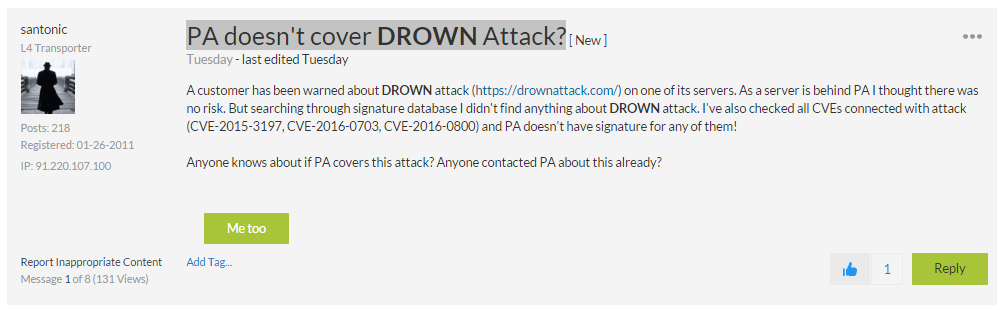

下面的讨论起始成员 santonic 询问 PA 是否覆盖溺水攻击.

帕洛阿尔托网络是否检测到溺水攻击/漏洞?这是一个常见的问题张贴在现场社区. 答案是两者都是和号

让我解释一下︰

帕洛阿尔托网络是能够检测 SSLv2 弱密码,溺死攻击使用使用。因此,它不能直接检测淹没攻击/漏洞,但相反,它只是使用 SSLv2 弱密码。 通过阻断 SSLv2 弱的密码,您将阻止溺死的攻击,但你也可能会阻止合法交通以及。

另一个好消息是,帕洛阿尔托网络产生了这种报道,检测 SSLv2 弱的密码,使用从应用程序和威胁的版本 567,获释 2016 年 3 月 10 日。

要阅读此应用程序和威胁版本的发行说明, 请单击此处:

应用程序和威胁内容发行说明 567 版

您可以从我们的威胁存储库站点获取有关此漏洞的更多信息:

https://threatvault.paloaltonetworks.com/Home/ThreatDetail/38924

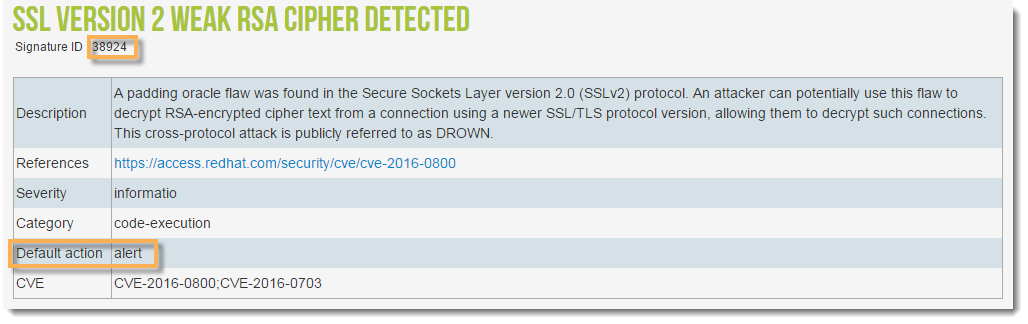

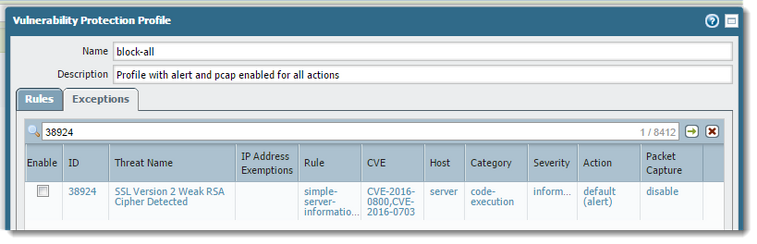

我们可以看到帕洛阿尔托网络签名 ID 是38924, 默认操作是警报.

您还可以看到列出的两个 CVEs:

CVE-2016-0703

CVE-2016-0800

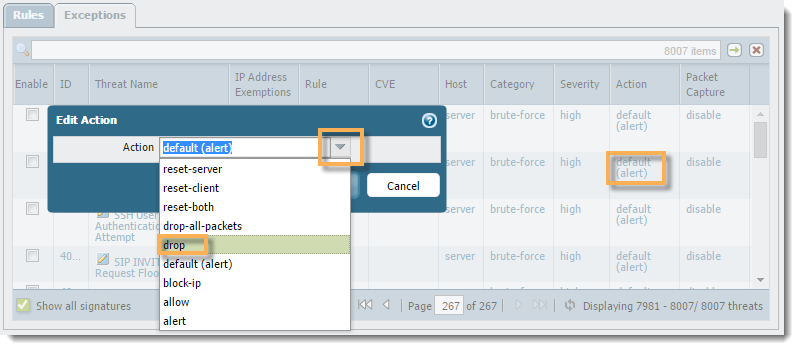

注意:如果要保护您的网络免受 SSLv2 弱密码漏洞的攻击, 则默认操作仅为 "警报", 而不是 "阻止". 如果你想要阻止这里面您的安全策略,然后请按照下列步骤操作,以确保你得到保护。

块漏洞的步骤

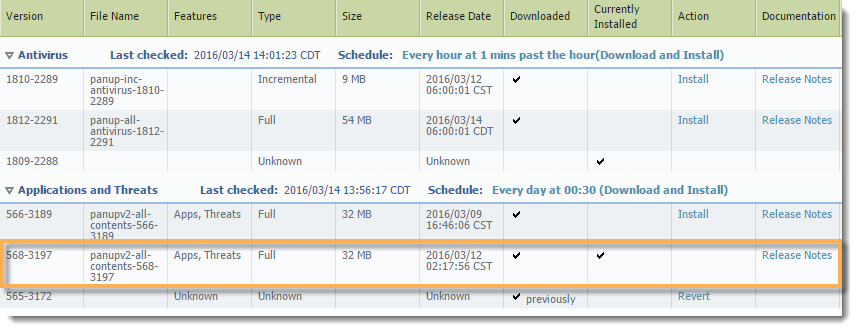

第 1 步。 确保您的密码进入有 567 或更高的应用程序和威胁版本 > 设备 > 动态更新。在应用程序和威胁下,检查安装的版本。如果你看到它下载,但不是安装,请花时间来安装它以继续,否则你将不能够在接下来的步骤中找到它。

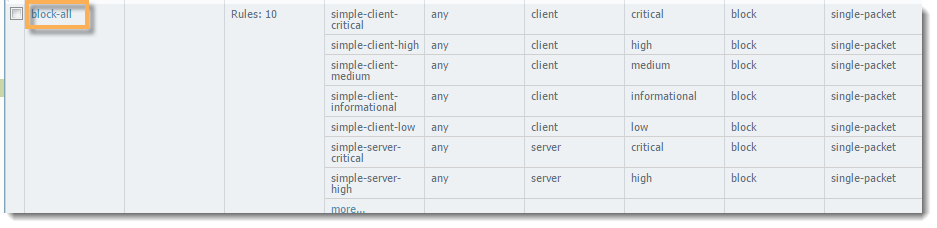

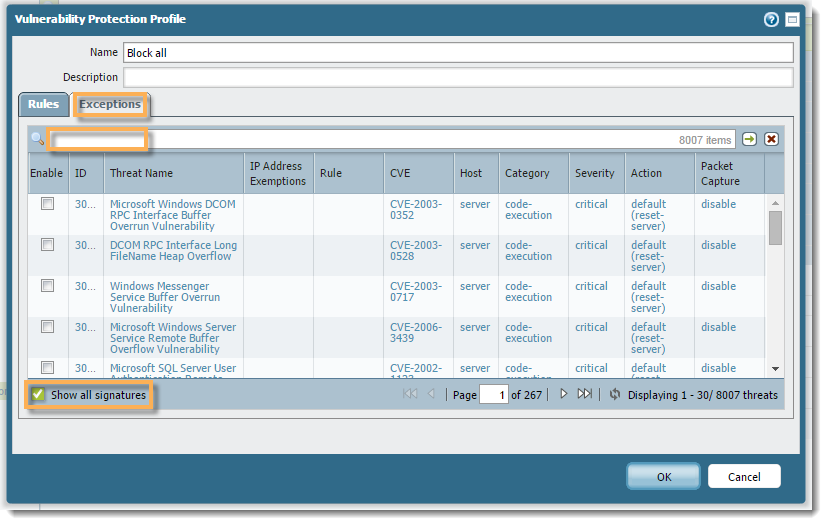

第 2 步。 当您知道您安装了567或更高版本后, 请继续进行对象 >> 漏洞保护. 里面,你需要先点击您使用来保护您的网络的脆弱性简介。

第 3 步。 单击例外选项卡,然后单击显示所有签名底部的左边。现在, 从前面的38924开始取签名 ID, 然后单击 enter 以显示检测到的 SSL 版本2弱 RSA 密码.

安全漏洞保护配置文件屏幕显示详细信息后, 您可以搜索威胁 ID 38924-SSL 版本2弱 RSA 密码检测到步骤 4 . 现在单击 "操作" 字段中的 "默认值 (警报)" , 然后从默认值 (警报) 更改为 "删除". 单击确定,然后提交您的策略使此更改生效。

安全漏洞保护配置文件屏幕显示详细信息后, 您可以搜索威胁 ID 38924-SSL 版本2弱 RSA 密码检测到步骤 4 . 现在单击 "操作" 字段中的 "默认值 (警报)" , 然后从默认值 (警报) 更改为 "删除". 单击确定,然后提交您的策略使此更改生效。

我希望这可以帮助您保护您的网络免受溺死漏洞。

请让我们知道是否您有任何问题或意见下面。

保持安全,

乔罗西