内部ネットワークセグメンテーションのための GlobalProtect 付き認証ユーザ ID

92359

Created On 09/26/18 19:12 PM - Last Modified 05/23/23 00:39 AM

Resolution

でSivasekharan Rajasekaran

バック グラウンド

ユーザー ID ™を使用すると、ネットワーク上のすべてのユーザーを識別し、ユーザーに基づいてアプリケーションの使用状況を把握し、ユーザーやユーザーグループに基づいてセキュリティポリシーを適用できるようになります。ユーザー id ™はさまざまな技法を使用して取得できますが、GlobalProtect はユーザー id の最も信頼性の高いソースの1つです。内部ネットワークで GlobalProtect を介してユーザー ID を取得するには、GlobalProtect をユーザーログオンまたはログオン前モードと内部ゲートウェイで展開する必要があります。GlobalProtect は、エンドポイントでネットワークステータスが変更されるたびに自動的にユーザーを再認証することにより、ユーザー ID を最新の状態に保ちます。

目的

エンドポイント上のネットワークアダプタの状態は、スリープから覚めた端点、システムの再起動、またはサインインするユーザーなど、いくつかの理由で変更される可能性があります。これらのすべては、ユーザーを再認証する GlobalProtect をトリガします。そのような場合にユーザーに資格情報を求めると、ユーザーエクスペリエンスが低下する可能性があります。したがって、内部ゲートウェイには、常に何らかの形式のシームレスな認証を要求することをお勧めします。このドキュメントでは、内部ゲートウェイを GlobalProtect するためのシームレスで透過的な認証を実現する方法について説明します。

GlobalProtect への透過的認証

次のいずれかの方法を使用して、GlobalProtect への透過的な認証を実現できます。

- クライアント証明書 (サポートされているすべてのプラットフォームで使用可能)

- Kerberos サービスチケット (Windows でサポートされています (開始 GlobalProtect 3.0) & on Mac (開始 GlobalProtect 4.1))

- Windows 資格情報プロバイダと

- 保存されたユーザー資格情報 (サポートされているすべてのプラットフォームで使用可能)

- 認証の上書き cookie (サポートされているすべてのプラットフォームで使用可能)

証明書を使用した認証

GlobalProtect がクライアント証明書を使用して認証するように構成されている場合、エンドポイントは証明書プロファイルに一致する有効なクライアント証明書を提示する必要があります。このクライアント証明書には、[件名] または [件名] の Alt フィールドにユーザー情報が含まれている必要があります。認証が成功すると、GlobalProtect はクライアント証明書からユーザー名を取得し、ユーザ ID を更新します。 証明書の認証は、証明書プロファイルに一致するクライアント証明書が1つしかない限り、透過的であることに注意してください。エージェントは、そのクライアント証明書を自動的に認証に使用します。しかし、複数のクライアント証明書が証明書プロファイルの要件を満たしている場合、GlobalProtect は、エンドポイント上の有効なクライアント証明書の一覧から1つを選択するようにユーザーに求めます。GlobalProtect では、最初の接続時にのみクライアント証明書を選択する必要がありますが、ユーザーは認証を完了するためにどの証明書を選ぶかわからない場合があります。シームレスにユーザーを混同しないようにするには、証明書の目的 (OID で示される) を指定して、証明書プロファイルに一致する使用可能なクライアント証明書の一覧を絞り込むことをお勧めします。oid によって証明書の選択を使用する方法の詳細については、ここを参照してください: oid による証明書の選択

次に、証明書認証に関するサンプル構成とエンドユーザーエクスペリエンスに関する短いデモを示します。

OID によって証明書の選択を構成する方法と、ユーザーエクスペリエンスを向上させる方法については、このビデオをご覧ください。

Kerberos を使用した認証

GlobalProtect が kerberos 認証で構成されている場合、GlobalProtect agent はキー配布センター (KDC) から取得した kerberos サービスチケットを使用して、エンドユーザーをシームレスに認証します。Kerberos シングルサインオン (SSO) が失敗した場合にのみ、ユーザーに資格情報の入力を求められます。ユーザーが提供する必要がある資格情報の種類 (プロンプトが表示された場合) は、ポータル/ゲートウェイで設定された認証プロファイルによって異なります。GlobalProtect の Kerberos 認証は、Windows と Mac のエンドポイントでのみ使用できます。 GlobalProtect の kerberos 認証の詳細については、「 Windows 用内部ゲートウェイ用 kerberos」を参照してください。KDC 環境をセットアップする方法は、このドキュメントの範囲外です。ここでは、Windows PowerShell で内部ゲートウェイ int-gw1.acme.com と int-gw2.acme.com のキータブファイルを生成する方法の例を示し、ktpass コマンドを使用してキータブファイルを作成します。これらは3つのキータブファイルを作成するために、別々のコマンドです。以下のハイライトとして大文字の ACME.COM を使用してください。

ktpass-princ http/portal.acme.com@ACME.COM-mapuser gpuser-ptype KRB5_NT_PRINCIPAL-パス mypassword-out C:\Users\Administrator\Desktop\portal.keytab ktpass

-princ http/int-gw1.acme.com@ACME.COM-mapuser gpuser-ptype KRB5_NT_PRINCIPAL-パス mypassword C:\Users\Administrator\Desktop\int-gw1.keytab

ktpass-princ HTTP/int-gw2.acme.com@ACME.COM-mapuser gpuser-ptype KRB5_NT_PRINCIPAL-パス mypassword-out C:\Users\Administrator\Desktop\int-gw2.keytab

次に、Kerberos 認証を使用したサンプル構成とエンドユーザーエクスペリエンスに関する短いデモを示します。

Windows SSO を使用した認証

GlobalProtect SSO Windows 上では、GlobalProtect エージェント GlobalProtect ポータルとゲートウェイを認証する Windows ログイン資格情報を使用することができます。GlobalProtect は、Microsoft の資格情報プロバイダフレームワークを使用して、Windows ログイン時にユーザーのログイン資格情報を収集し、ユーザーを GlobalProtect ポータルおよびゲートウェイに透過的に認証します。資格情報プロバイダを使用して sso を実現する方法の詳細については、「ヒントとトリック: GlobalProtect のシングルサインオン (sso) 」を参照してください。

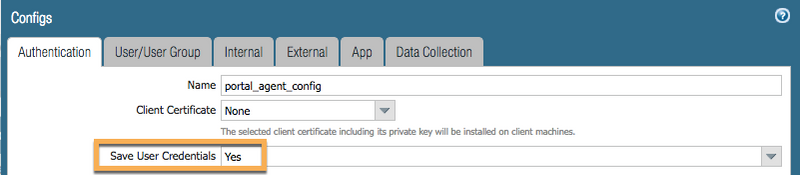

保存されたユーザー資格情報を使用した認証

GlobalProtect は、ユーザが最初の接続時に提供するユーザ名とパスワードを記憶するように設定することができます。後続の接続では、GlobalProtect は保存された資格情報を使用してシームレスな認証を行います。ユーザーがいつでもパスワードを更新すると、保存された資格情報を使用した GlobalProtect 認証は失敗し、ユーザーは資格情報の入力を求められます。新しいパスワードを使用して認証が成功すると、GlobalProtect はこれらの資格情報を保存し、後続の接続に対して更新された資格情報を使用します。GlobalProtect は、サポートされているすべてのエンドポイントのユーザー資格情報の保存をサポートします。

認証を使用した承認クッキーの上書き

GlobalProtect (PAN OS 7.1 および GlobalProtect 3.1) を使用すると、認証の上書きを提供し、ユーザーが認証を要求される回数を最小限に抑える機能を備えています。この機能により、GlobalProtect は、認証の成功時にポータルやゲートウェイから暗号化された cookie を取得し、この cookie を使用して、この cookie が有効である限り、シームレスな認証を受けることができます。認証のオーバーライドの詳細については、「 2 要素認証の強化」を参照してください。