背景

机器人 [1] 是一种影响 tls RSA 密钥交换的攻击, 如果最初服务于所述捕获会话的 TLS 服务器仍处于活动状态、易受攻击且使用相同的私钥, 则可能导致解密捕获的会话。

暴露

SSL 解密和 GlobalProtect 容易受到此问题的影响。 O您的工程师正在进行软件修复. 我们建议运行 PAN OS 的客户升级到软件的固定版本或使用内容更新 757, 并通过下面描述的 "缓解" 下的配置更改来实现进一步的缓解。 泛 OS 受影响的版本包括6.1.19 和以前、7.1.14 和之前, 8.0. 6-h3 和之前。

修复和缓解

软件更新

泛 OS 6.1.20 和更新, 7.1.15 和更新, 8.0.7 和更新是固定的。受此漏洞感染的客户将被邀请升级到已更正的 PAN 操作系统版本。

内容更新

帕洛阿尔托网络发布了内容更新 757, 其中包括漏洞签名 ("TLS 网络安全协议信息泄漏漏洞-机器人"), #38407), 可作为临时缓解措施来保护泛 OS 设备, 直到软件升级。为了完全保护, 必须在实现 SSL 解密的任何接口上应用签名 #38407, 或承载 GlobalProtect 门户或 GlobalProtect 网关.

SSL 解密缓解

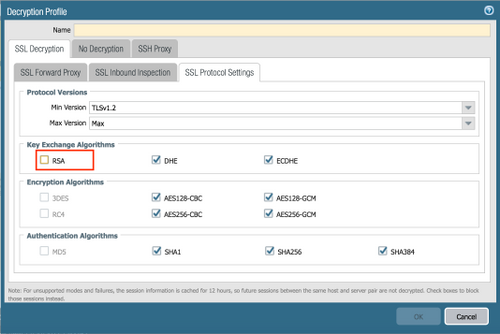

运行 PAN OS 7.1 或更高版本的客户可以将其 SSL 解密配置文件配置为禁用 RSA。

GlobalProtect 缓解

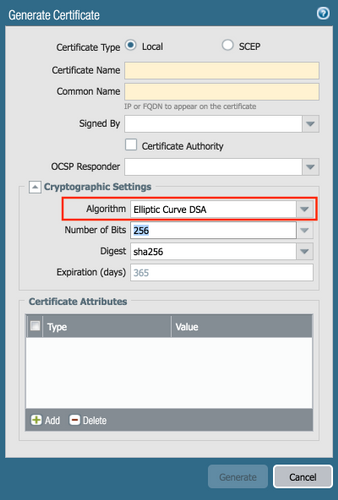

如果 GlobalProtect 服务器证书使用的是 RSA, 则运行 PAN OS 7.1 或更高版本的客户可以选择将该证书替换为一个实现 Eliptic 曲线 DSA 算法作为更安全的替代方案。

注意:一个泛 OS 7.1 已知的问题阻止了正确格式化的 ECDSA CSR. 因此, 可以生成全局保护 ECDSA 证书 :

- 在设备上临时导入企业证书颁发机构的 PAN OS;或

- 在外部企业 PKI 系统上, 然后将其私钥导入到泛型操作系统中。

引用

[1] https://robotattack.org/