ロボット攻撃への汎 OS 暴露

28413

Created On 09/26/18 19:12 PM - Last Modified 06/13/23 03:03 AM

Resolution

バック グラウンド

ロボット [1] は、tls RSA 鍵交換に影響を与える攻撃であり、最初に提供された tls サーバがまだ生きていて、脆弱で、同じ秘密鍵を使用している場合、キャプチャされたセッションの復号化につながる可能性があります。

露出

SSL 復号化と GlobalProtect は、この問題の影響を受けやすいです。 あなたのエンジニアは、ソフトウェアの修正に取り組んでいます。PAN-OS を実行しているお客様は、固定バージョンのソフトウェアにアップグレードするか、またはコンテンツ更新757を使用することを推奨し、以下で説明する構成変更によりさらに緩和策を実装します。 パン OS の影響を受けるリリースには、6.1.19 前、7.1.14、前、8.0.6、およびそれ以前のバージョンが含まれます。

修正と軽減

ソフトウェアの更新

PAN-OS 6.1.20 と新しい、7.1.15 と新しい、および8.0.7 と新しいが修正されています。この脆弱性にさらされているお客様は、修正版の汎 OS にアップグレードするよう招待されています。

コンテンツの更新

パロアルトネットワークは、脆弱性のシグネチャ ("TLS ネットワークセキュリティプロトコル情報漏えいの脆弱性-ロボット"、#38407) を含むコンテンツの更新プログラム757をリリースしているまで、パン OS デバイスを保護するための暫定的な緩和策として使用することができますソフトウェアがアップグレードされます。完全な保護を実現するには、 SSL 復号化を実装するインターフェイス、または GlobalProtect ポータルまたは GlobalProtect ゲートウェイのホストから 、署名 #38407 を上流に適用する必要があります。

SSL 復号化の軽減

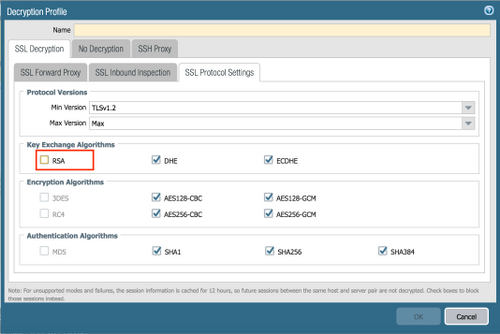

PAN-OS 7.1 以降を実行しているお客様は、SSL 復号化プロファイルを構成して RSA を無効にできます。

GlobalProtect 緩和

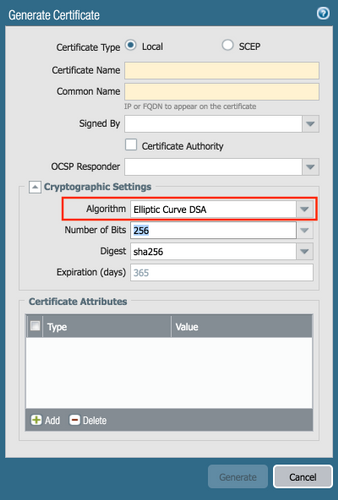

GlobalProtect サーバー証明書が RSA を使用している場合、PAN-OS 7.1 以降を実行しているお客様は、この証明書を Eliptic 曲線 DSA アルゴリズムを実装したものに置き換えることで、より安全な方法を選択できます。

注:汎 OS 7.1 既知の問題は、適切にフォーマットされた ECDSA CSR を防ぎます。その結果、グローバル保護 ECDSA 証明書が生成される可能性があります。

- アプライアンスでは、PAN-OS でエンタープライズ認証局を一時的にインポートします。または

- 外部エンタープライズ PKI システムでは、そのプライベートキーと共にパン OS にインポートされます。

参照

[1] https://robotattack.org/