Fondo

ROBOT [1] es un ataque que afecta al intercambio de claves de TLS RSA y puede llevar a descifrar las sesiones capturadas si el servidor TLS que originalmente servía a dicha sesión capturada sigue vivo, vulnerable y utiliza la misma clave privada.

Exposición

El descifrado y GlobalProtect de SSL son susceptibles a este problema. Osus ingenieros están trabajando en una solución de software. Recomendamos a los clientes que ejecutan pan-os que actualicen a una versión fija del software o utilicen la actualización de contenido 757, e implementen otras mitigaciones mediante los cambios de configuración descritos a continuación en "mitigaciones". Las versiones impactadas de pan-os incluyen 6.1.19 y Prior, 7.1.14 y Prior, 8.0.6-H3 y Prior.

Corrección y mitigaciones

Actualización de software

PAN-os 6.1.20 y más nuevo, 7.1.15 y más nuevo, y 8.0.7 y más nuevos son fijos. Los clientes expuestos a esta vulnerabilidad están invitados a actualizar a una versión corregida de pan-os.

Actualización de contenido

Palo Alto Networks ha publicado la actualización de contenido 757 que incluye una firma de vulnerabilidad ("vulnerabilidad de revelación de información del Protocolo de seguridad de red TLS – robot", #38407) que puede utilizarse como mitigación provisional para proteger los dispositivos pan-os hasta que el el software se actualiza. Para una protección completa, la firma #38407 debe aplicarse de forma ascendente desde cualquier interfaz que implemente el descifrado SSL, o alojar un portal GlobalProtect o un Gateway GlobalProtect.

Mitigación de desencriptación SSL

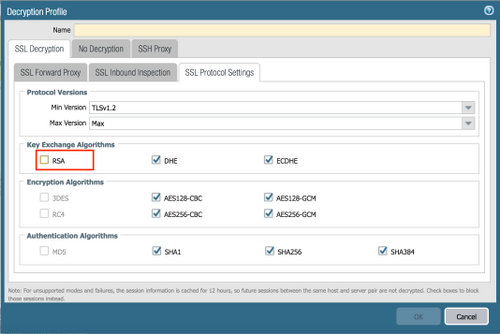

Los clientes que ejecutan pan-os 7,1 o posterior pueden configurar sus perfiles de desencriptación SSL para deshabilitar RSA.

Mitigación de GlobalProtect

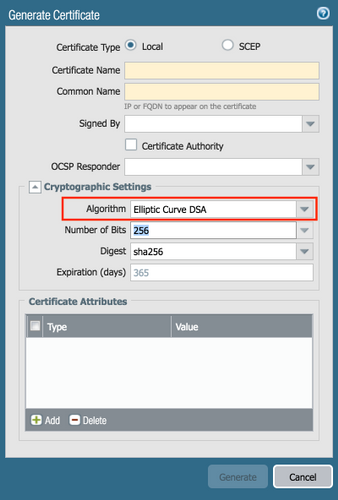

Si el certificado del servidor GlobalProtect está utilizando RSA, los clientes que ejecuten pan-os 7,1 o posterior pueden optar por reemplazar este certificado por uno que implemente el algoritmo ELIPTIC Curve DSA como una alternativa más segura.

Nota: un problema conocido de pan-os 7,1 previene el formateado correcto de ECDSA CSR. Como resultado, el certificado global Protect ECDSA puede ser generado:

- en el dispositivo al importar temporalmente la autoridad de certificado de empresa en pan-os; O

- en el sistema PKI de empresa externa y luego importado a pan-os junto con su clave privada.

Referencia de

[1] https://robotattack.org/