Symptom

Die Richtung des Verkehrs wird in den Bedrohungs Protokoll-Details auf der Palo Alto Networks Firewall im Vergleich zu den tatsächlichen pcaps, die auf der Firewall und den anderen Layer-3-Geräten aufgenommen wurden, umgedreht/umgekehrt.

Beispiel

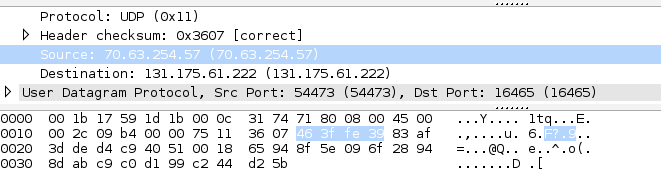

Die pcap (unten) auf der Palo Alto Networks Firewall zeigt:

- Quelle IP: 70.63.254.57

- Reiseziel IP: 131.175.61.222

Das Router-Log (Upstream) zeigt:

Jun 26 18:53:48: % SEC-6-ipaccesslogp: Liste vlan106-out erlaubt UDP 70.63.254.57 (54473)-> 131.175.61.222 (16465), 1 Paket

- Quelle IP: 70.63.254.57

- Reiseziel IP: 131.175.61.222

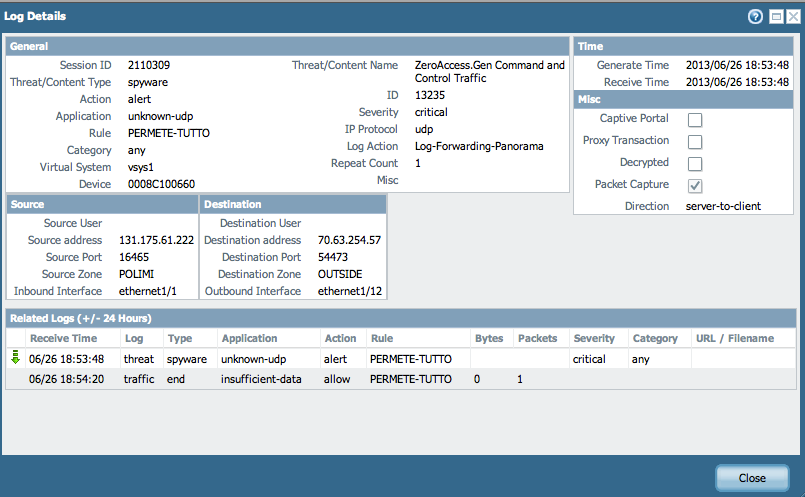

Das Bedrohungs Protokoll auf der Firewall zeigt:

- Quelle IP: 131.175.61.222

- Reiseziel IP: 70.63.254.57

Hinweis: die Quell-und Ziel-IP (mit ihren jeweiligen Ports) sind umgedreht/umgedreht.

Das folgende Beispiel zeigt die entsprechenden Details aus dem Eintrag "Bedrohungs Protokolle":

Ursache 1:

Die Palo Alto Networks Firewall protokolliert die Bedrohung, Datenfilterung oder Dateisperrung von Ereignissen, einschließlich Spyware, basierend auf dem Ort, an dem das erste verdächtige Paket entsteht, im Gegensatz zur Session-Establishment-Richtung. Die Traffic-Log-Quell Zone basiert jedoch darauf, wer die Session initiiert.

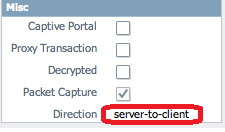

Im obigen Beispiel der Bedrohungs Protokoll-Details wird die Richtung des Flusses als Server-to-Client angezeigt, wie hier gezeigt:

Die anfängliche Verbindungs Richtung ist von Client zu Server (70.63.254.57 bis 131.175.61.222). In diesem Fall stammt die Bedrohung jedoch vom Server, gegenüber dem Client. Daher zeigt das Bedrohungs Protokoll die Richtung als Server-to-Client an.

Ursache 2:

Ein weiterer Fall, in dem die umgekehrte Richtung zu sehen ist, ist die Erkennung eines Stücks des Botnetz-Verkehrs, der normalerweise von einem opferbot auf einen C2-Server kommt. Einige dieser Bots generieren jedoch zufällige IPS oder führen andere P2P-Versuche durch, um den bot Master zu finden. Das Ergebnis ist, dass, wenn es offene UDP-Ports gibt, die im Netzwerk aufgedeckt werden, es beobachtet wird, dass diese Bots versuchen, bot-Master innerhalb des Netzwerks zu finden, und der Host kann nicht einmal existieren. Dies ist der Grund, warum der Angreifer als nicht vorhandener Host innerhalb des Netzwerks auftaucht, weil die Signatur weiß, dass das andere Ende der Verbindung ein infizierter bot ("Opfer") ist und der nicht existierende Host der Angreifer ist, weil die von Palo Alto abgefangene Kommunikation Networks Firewall ist in der Regel von einem bot zu einem C2-Server.

Besitzer: Ppatel