Heartbleed (CVE-2014-0160) 攻撃のカスタムレポートを作成する方法

11102

Created On 09/26/18 13:52 PM - Last Modified 06/02/23 08:52 AM

Resolution

手順

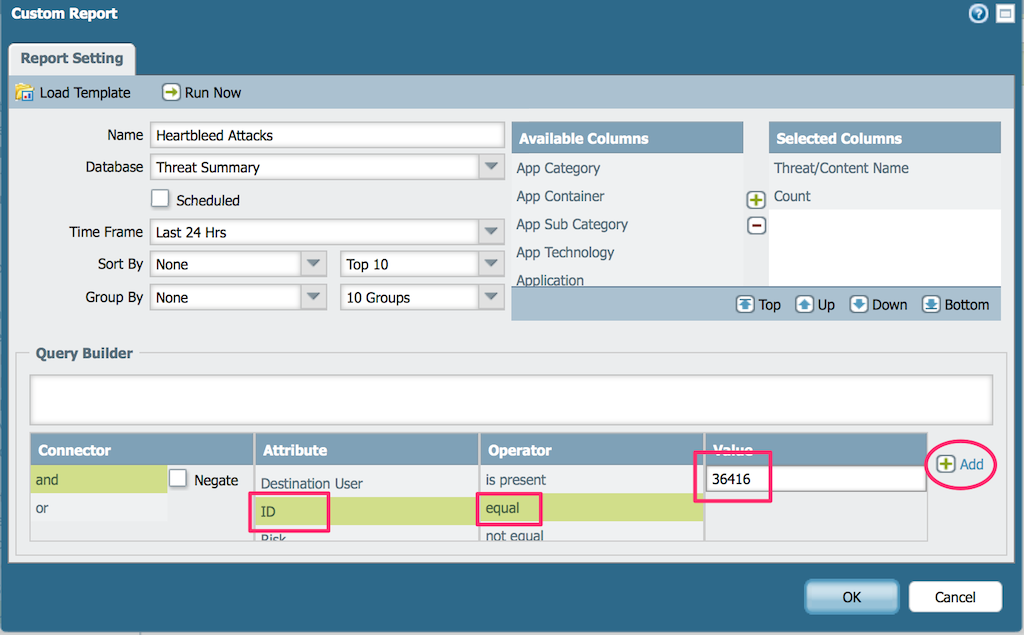

- モニタ > カスタムレポートに移動し、[新規] をクリックします。

- レポートの名前を入力し、次の値を構成します。

- データベース: 脅威の概要

- 時間枠: 最後の24時間

- 必要に応じて、レポートに表示する列を選択します。

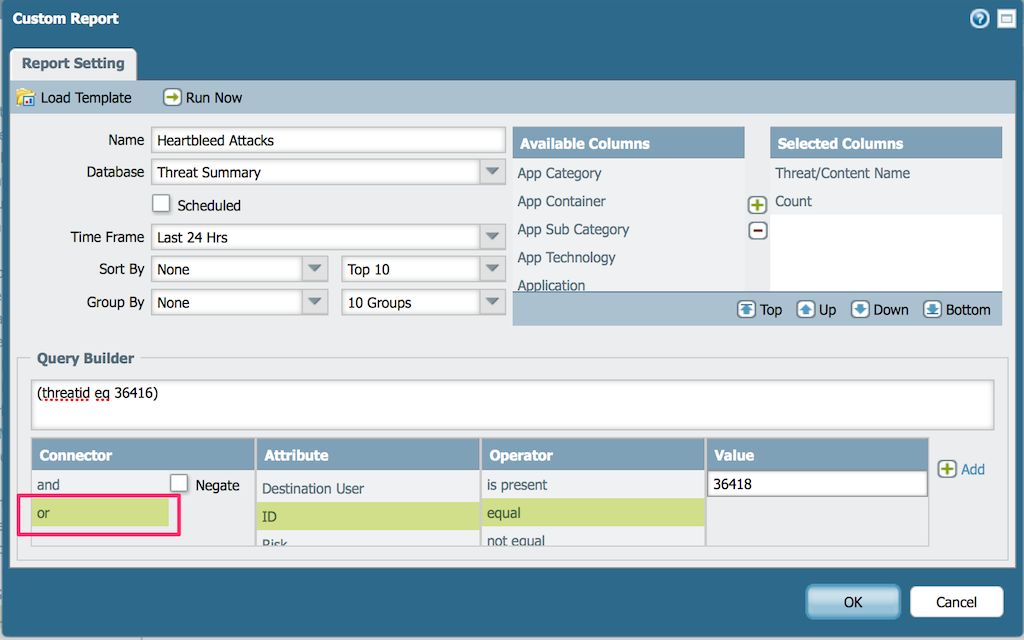

- [クエリビルダ] で、次のクエリを構成します。

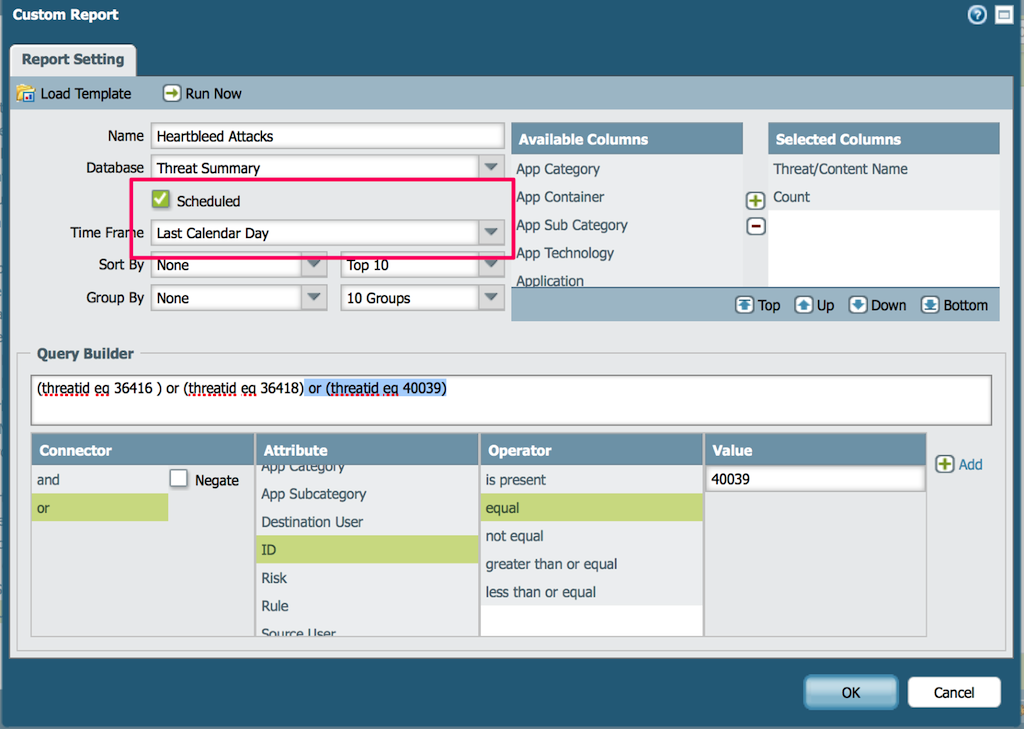

"(threatid eq 36416) または (threatid eq 36418) または (threatid eq 40039)"

注:この最後のスナップショットでは、スケジュールが有効になっているため、時間枠は最終日に変更されています。

次に、3つの脅威 ID 番号について説明します。

- 36416: OpenSSL TLS ハートビート情報漏えいの脆弱性-Heartbleed

このシグネチャは、要求と応答の長さを分析して異常を探します。 これにより、このシグネチャが分析および比較するデータのために、サーバーが脆弱である必要があります。 これは、単一の "プローブ" に対して有効であり、それはトリガするためにバルク要求を必要としないことを意味します。 - 40039: OpenSSL TLS ハートビートブルートフォース-Heartbleed

このシグネチャは、ハートビート要求の割合が高い場合にトリガーされます。 これは、サーバーが脆弱であることを必要としません, それは、クライアント側を見ているので、, しかしそれは、複数のハートビート要求は、より "現実世界" 攻撃を示す必要がありません, 単一の "テストプローブ" は、署名をトリガしませんので - 36418: OpenSSL TLS 形式の不正なハートビート応答が見つかりました-Heartbleed

このシグネチャは、形式が正しくないサーバー応答でトリガーされます。 これにより、このシグネチャが分析および比較するデータのために、サーバーが脆弱である必要があります。 これは、単一の "プローブ" に対して有効であり、それはトリガするためにバルク要求を必要としないことを意味します。

所有者: jjosephs