概述

本文档完全解释了使用 Cisco ACS 服务器进行只读和读写访问的 PaloAlto 网络防火墙的 RADIUS 身份验证。

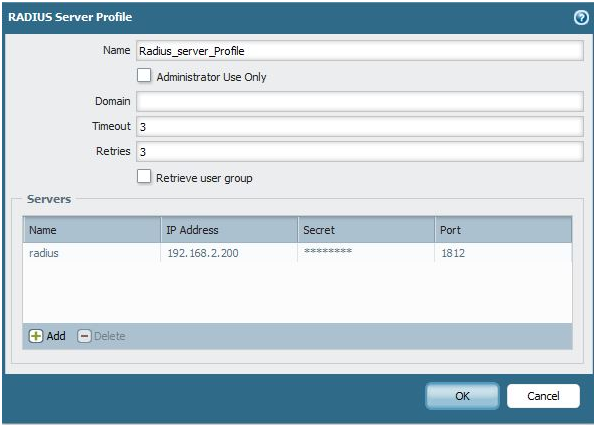

1。在 WebGUI 的内部, 转到设备 > 服务器配置文件 >> 半径, 创建 radius 服务器配置文件, 如果您有辅助 radius 服务器 (备份), 您可以添加它. 请确保添加 RADIUS 名称、IP 地址、机密和确认端口。

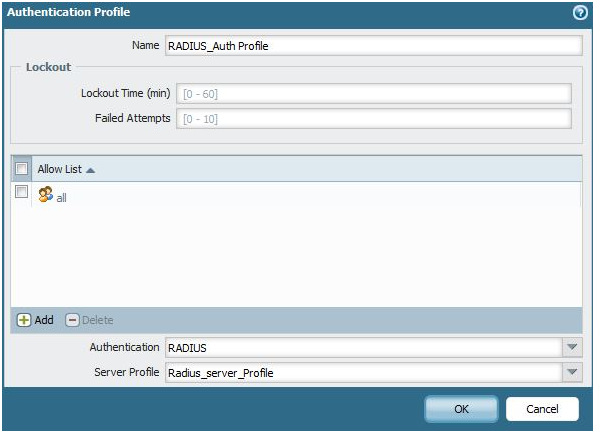

2。接下来, 在设备 >> 身份验证配置文件中,创建一个新的身份验证配置文件. 在允许列表下, 一定要将其保留为 "任意"。 因为用户存在于 radius 服务器中, 所以我们可以在 radius 服务器下授予授权规则。

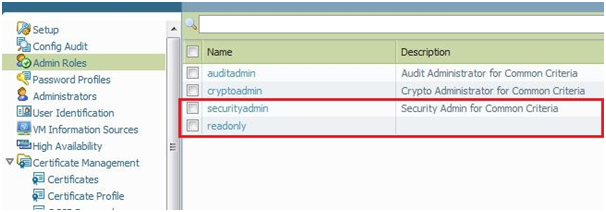

3。现在在设备 >> 管理角色, 默认情况下, 我们有3角色:

- auditadmin

- cryptoadmin

- securityadmin

在这里, 我们使用 securityadmin 角色 READ_WRITE 访问。

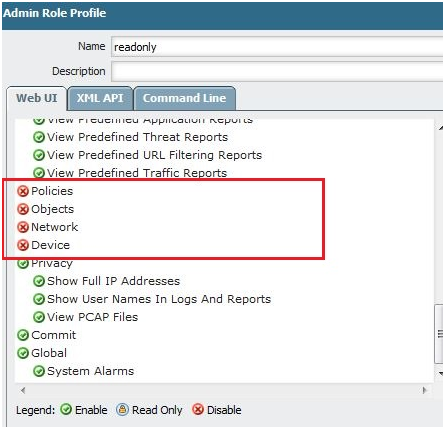

4。创建另一个管理角色, 访问权限有限, 如下所示;在这里, 我有禁用的策略, 对象, 网络, 设备。

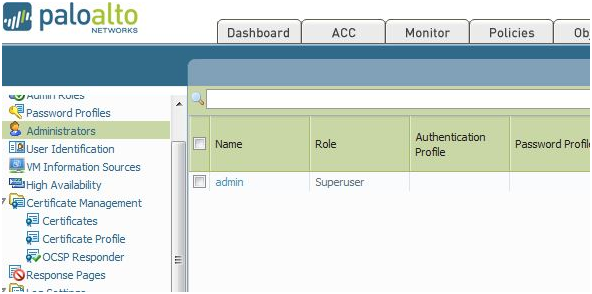

5。在"设备 > 管理员" 下, 您可以看到除了管理员之外没有定义任何用户.

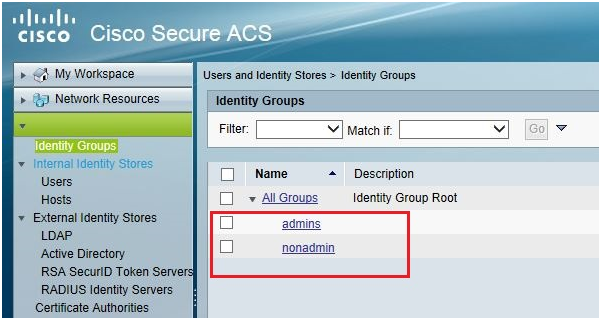

6。在 Cisco Acs 服务器下配置:。

在用户和标识存储区中标识组,为管理员创建两个标识组, 另一个用于 nonadmin.

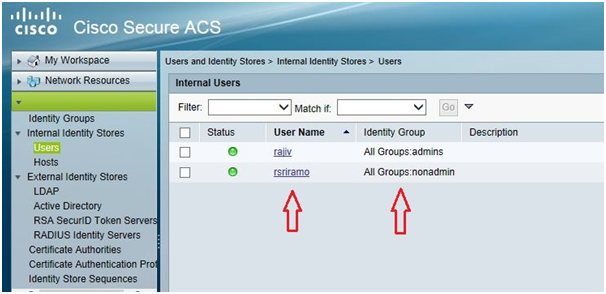

7。内部用户和标识存储 >> 识别组 >> 用户,您可以在 radius 服务器中创建用户, 并将其授予各自的标识组. 在这里, 我创建了两个用户, 指向管理员和 nonadmin 组。

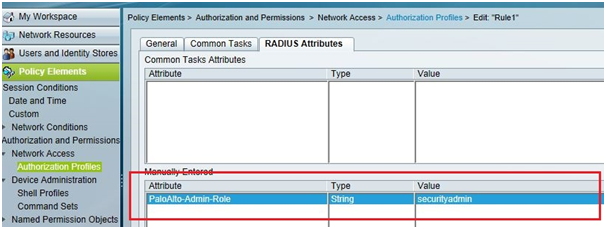

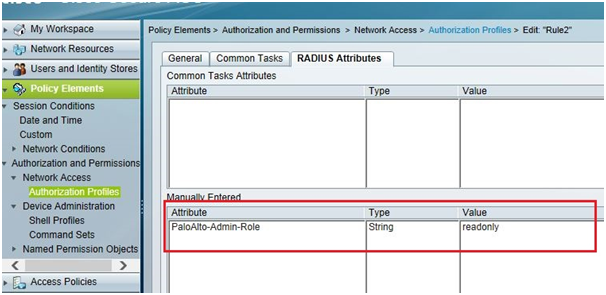

8。内部策略元素 > 授权和权限 > 网络访问 > 身份验证配置文件,创建两个授权配置文件, 一个用于 read_only 和其他 read_write.

在这里, 我们需要输入管理员角色的名称, 我们在帕洛阿尔托网络防火墙创建。

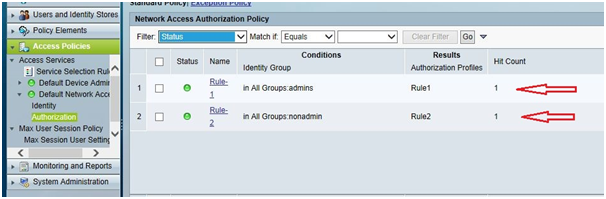

9。现在内部访问策略 > 授权,最后创建两个授权策略, 一个用于只读, 另一个用于读写访问

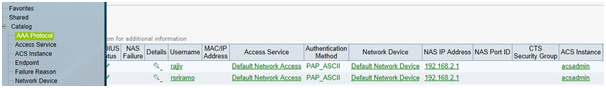

10。以下是 ACS 服务器成功通过的身份验证日志

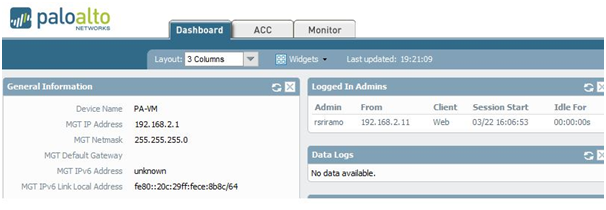

11。Read_only 对 PaloAlto 防火墙的访问如下所示:

所有者: rsriramoju