概要

このドキュメントでは、Cisco ACS サーバを使用した読み取り専用および読み取り書き込みアクセスを持つ PaloAlto ネットワークファイアウォールによる RADIUS 認証について完全に説明します。

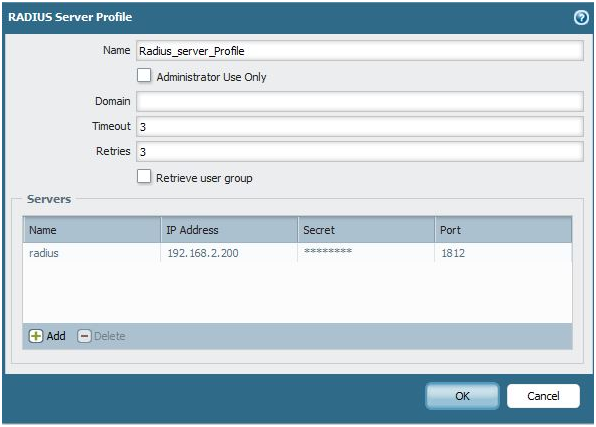

1。WebGUI の内部で、[デバイス] > [サーバープロファイル] > [radius] に移動し、radius サーバープロファイルを作成し、セカンダリ radius サーバー (バックアップ) がある場合は追加できます。RADIUS 名、IP アドレス、シークレットを追加し、ポートを確認してください。

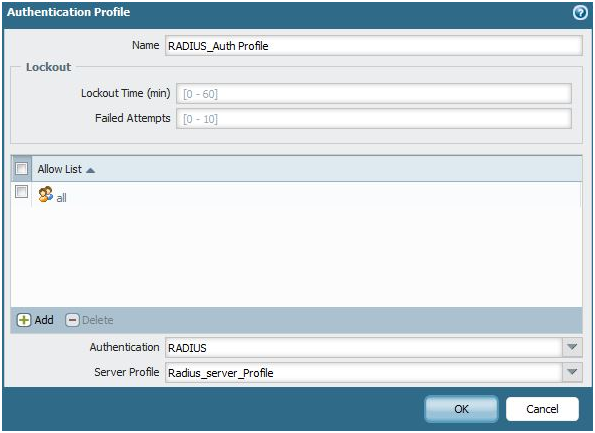

2。次に、[デバイス] > [認証プロファイル] の内側で、新しい認証プロファイルを作成します。許可リストの下で、必ず「any」として残してください。 ユーザーは radius サーバーに存在するため、radius サーバーの下に承認規則を与えることができます。

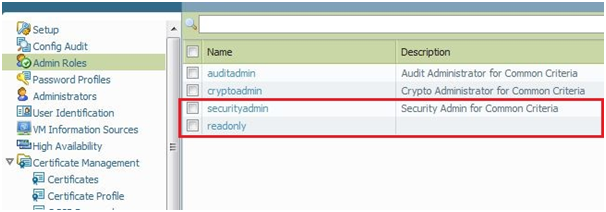

3。[デバイス] > [管理者の役割] の下で、デフォルトでは3つの役割があります。

- auditadmin

- cryptoadmin

- securityadmin

ここでは、READ_WRITE アクセスに securityadmin ロールを使用します。

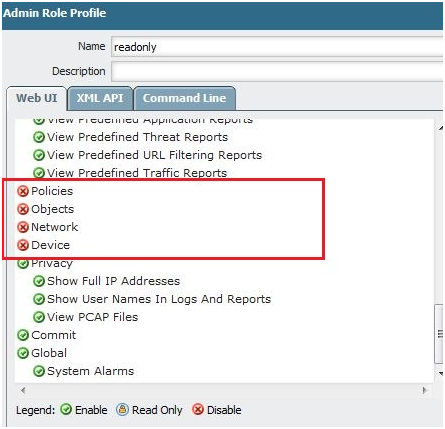

4. 以下のようなアクセス制限のある別の管理者ロールを作成します。ここでは、ポリシー、オブジェクト、ネットワーク、デバイスを無効にしています。

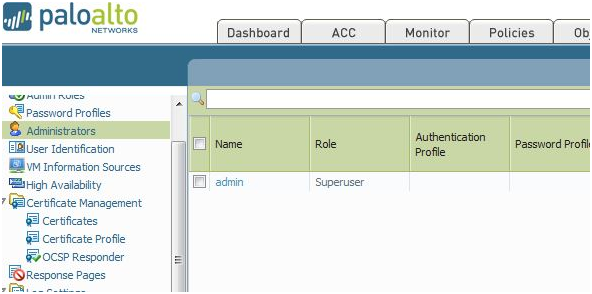

5。[デバイス] > [管理者] では、admin 以外のユーザーが定義されていないことがわかります。

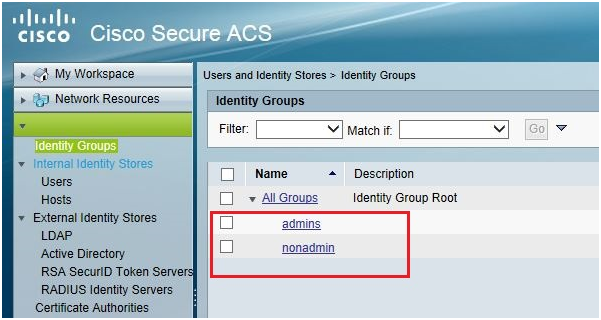

6。Cisco Acs サーバの下の構成:。

[ユーザーと id ストア] > [グループの識別] で、 nonadmin の管理者用に2つの id グループを作成します。

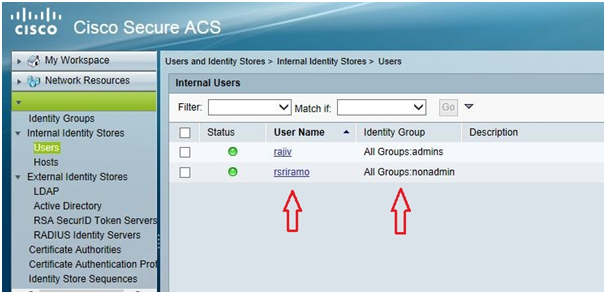

7 です。[ユーザーと id ストア] > [グループの識別] > [ユーザー] を使用して、radius サーバーでユーザーを作成し、それらをそれぞれの id グループに与えることができます。ここで私は、管理者と nonadmin グループに指摘されている2つのユーザーを作成している。

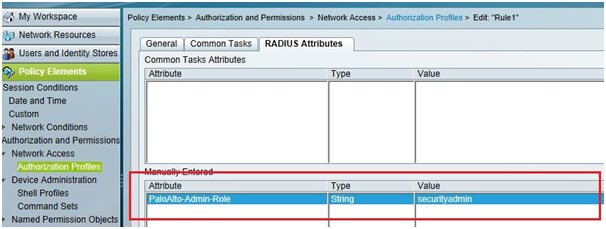

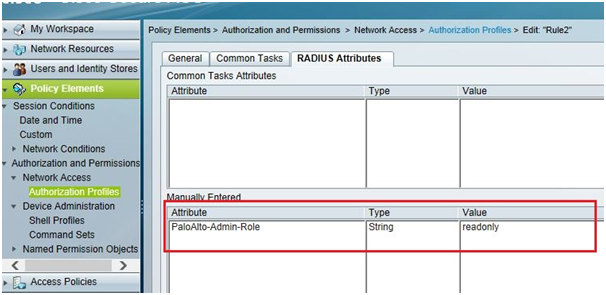

8。ポリシー要素の内部 > 承認とアクセス許可 > ネットワークアクセス > 認証プロファイルで、read_only およびその他の read_write 用の2つの承認プロファイルを作成します。

ここでは、我々は、パロアルトネットワークファイアウォールで作成された管理者の役割の名前を入力する必要があります。

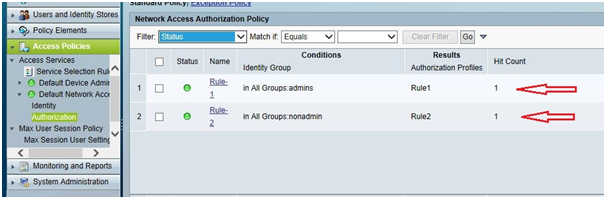

9。[アクセスポリシーの内部] > [承認] で、最後に2つの承認ポリシーを作成し、1つは読み取り専用、その他は読み取り書き込みアクセス用です。

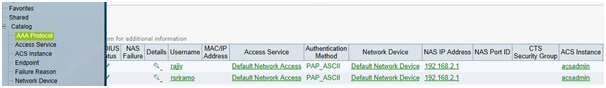

10。ACS サーバから成功した認証ログを次に示します。

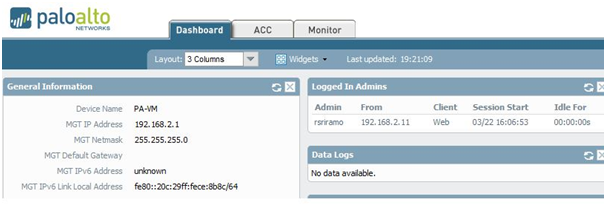

11。PaloAlto ファイアウォールへの Read_only アクセスは次のようになります。

所有者: rsriramoju