Vue d’ensemble

Ce document explique complètement l'authentification RADIUS avec le pare-feu PaloAlto Networks avec accès en lecture seule et en écriture en lecture à l'Aide du serveur ACS Cisco.

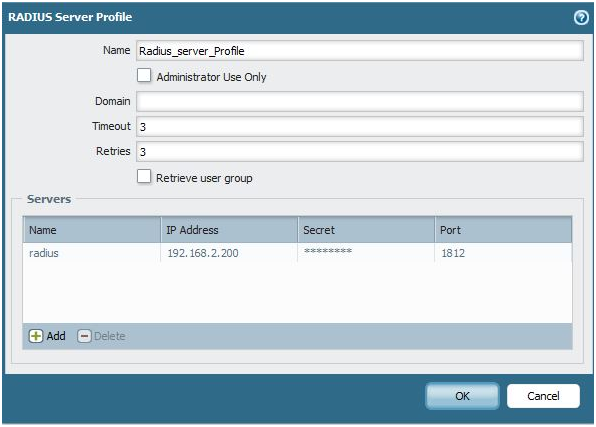

1. À l'Intérieur de la WebGUI, allez sur Device > Server profils > RADIUS, créez un profil de serveur RADIUS, si vous avez un serveur RADIUS secondaire (Backup), vous pouvez l'ajouter. Assurez-vous d'ajouter un nom de rayon, adresse IP, secret, et de confirmer le port.

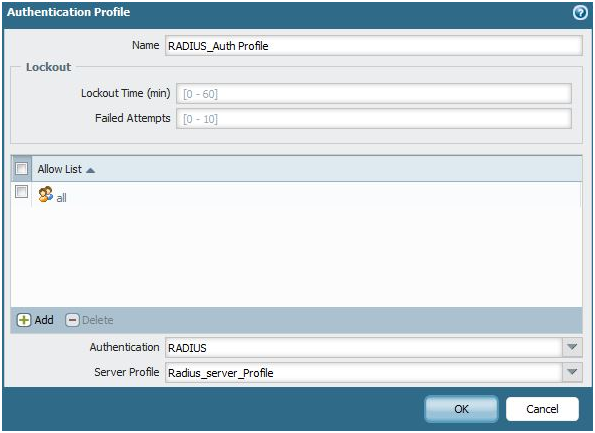

2. Ensuite, Inside Device > Authentication Profile, créer un nouveau profil d'Authentification. Sous la liste autoriser, assurez-vous de le laisser comme "any". Étant donné que les utilisateurs sont présents dans le serveur RADIUS, nous pouvons donner des règles d'autorisation sous serveur RADIUS.

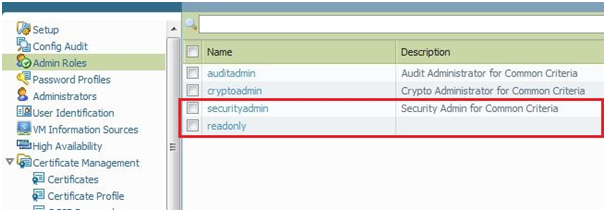

3. Maintenant , sous Device > Admin rôles, par défaut, nous avons 3 rôles:

- auditadmin

- cryptoadmin

- securityadmin

Ici, nous utilisons securityadmin rôle pour l'accès READ_WRITE.

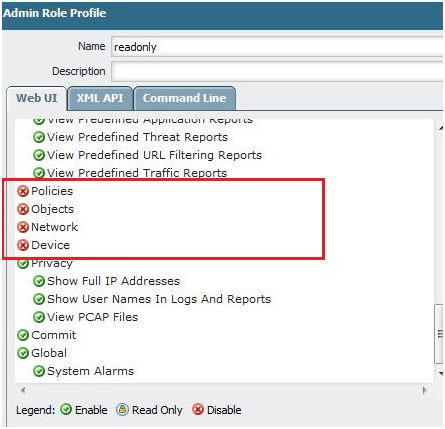

4. Créer un autre rôle admin avec un accès limité comme ci-dessous; ici, J'ai désactivé les politiques, les objets, réseau, périphérique.

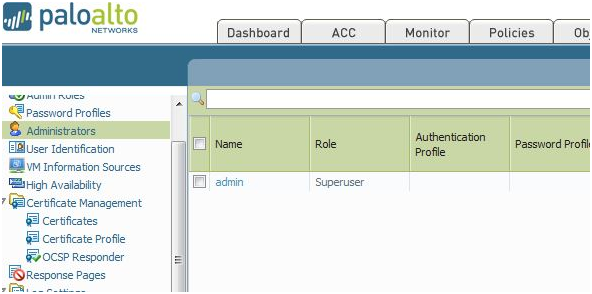

5. Sous Device > administrateurs, vous pouvez voir qu'il n'y a pas d'utilisateurs définis sauf admin.

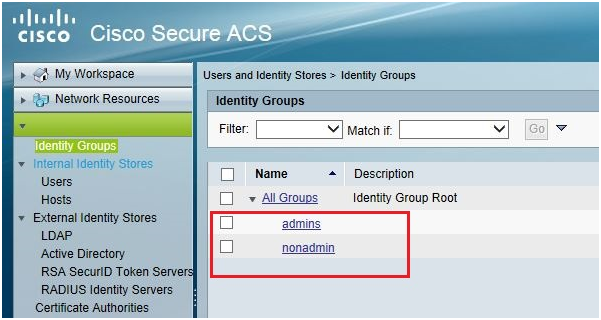

6. Configuration sous Cisco ACS Server:.

À l'intérieur des utilisateurs et des magasins d'identité > identifier les groupes, créer deux groupes d'identité un pour les admins un autre pour les non-admin.

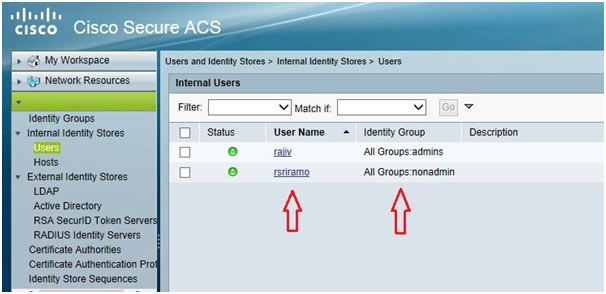

7. À L'Intérieur des utilisateurs et des magasins d'identité > identifier les groupes > utilisateurs, vous pouvez créer des utilisateurs dans le serveur RADIUS et les donner aux groupes d'identité respectifs. Ici, J'ai créé deux utilisateurs qui sont dirigés vers les admins et les groupes non-admin.

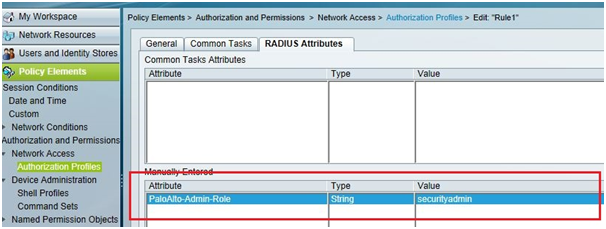

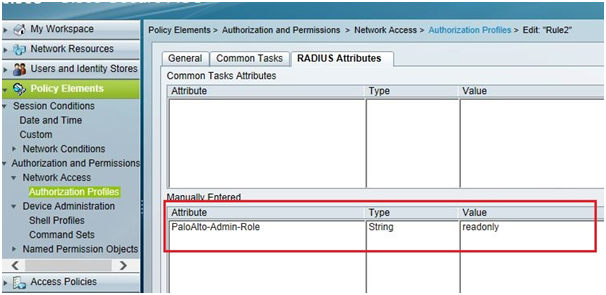

8. Éléments de stratégie à l'intérieur > autorisation et autorisations > accès réseau > profils d'Authentification, créer deux profils d'autorisation, un pour READ_ONLY et d'autres READ_WRITE.

Ici, nous devons entrer le nom du rôle admin que nous avons créé dans le pare-feu de Palo Alto Networks.

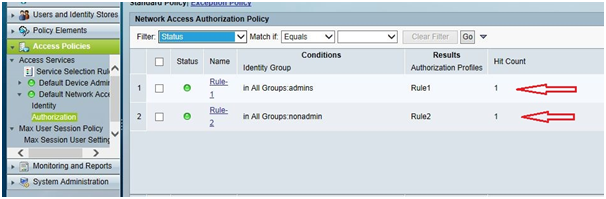

9. Maintenant à l'intérieur des stratégies d'accès > autorisation, enfin créer deux stratégies d'autorisation, une pour lecture seule et d'autres pour l'accès en écriture en lecture

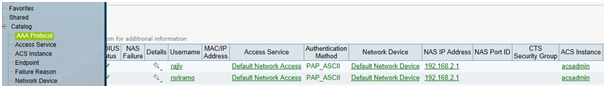

10. Voici les journaux d'Authentification passés réussis à partir du serveur ACS

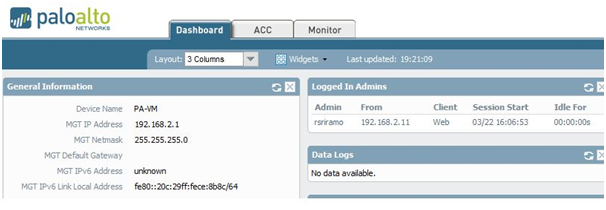

11. Read_only l'accès au pare-feu PaloAlto ressemble à ceci:

propriétaire: rsriramoju