Resumen

Este documento explica por completo la autenticación RADIUS con el cortafuegos de PaloAlto Networks con acceso de sólo lectura y lectura de escritura mediante el servidor ACS de Cisco.

1. Dentro de la webgui, ir a dispositivo > perfiles de servidor > RADIUS, crear un perfil de servidor RADIUS, si tiene servidor RADIUS secundario (copia de seguridad) puede agregarlo. Asegúrese de agregar un nombre de radio, dirección IP, secreto y confirmar el puerto.

2. Siguiente, dentro del dispositivo > Perfil de autenticación, cree un nuevo perfil de autenticación. En la lista permitir, asegúrese de dejarlo como "any". Dado que los usuarios están presentes en RADIUS Server, podemos dar reglas de autorización bajo RADIUS Server.

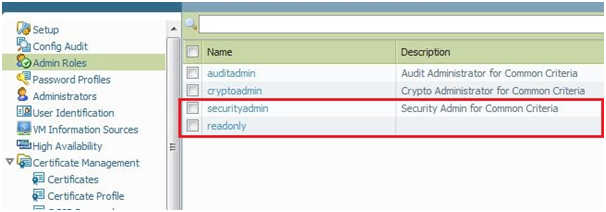

3. Ahora bajo el dispositivo > funcionesde administración, por defecto tenemos 3 roles:

- auditadmin

- cryptoadmin

- securityadmin

Aquí usamos el rol securityadmin para el acceso READ_WRITE.

4. Cree otro rol de administrador con acceso limitado como se muestra a continuación; Aquí tengo las políticas deshabilitadas, los objetos, la red, el dispositivo.

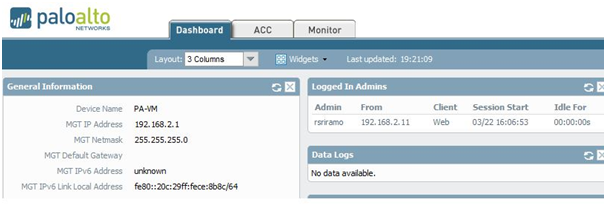

5. En el dispositivo > administradores, se puede ver que no hay usuarios definidos excepto admin.

6. Configuración en Cisco ACS Server:.

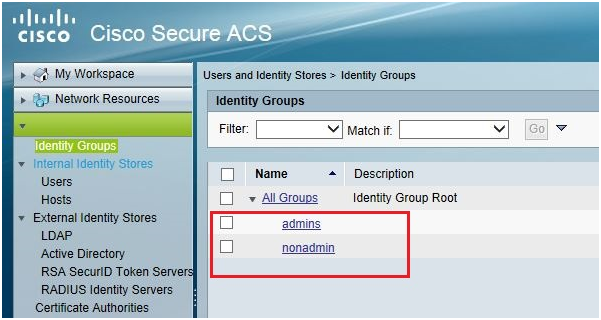

Dentro de los usuarios y almacenes de identidad > identificar grupos, crear dos grupos de identidad uno para administradores otro para nonadmin.

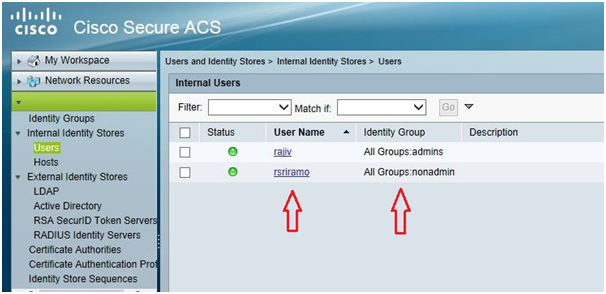

7. Dentro de los usuarios y almacenes de identidad > identificar grupos > usuarios, puede crear usuarios en el servidor RADIUS y dárselos a los respectivos grupos de identidad. Aquí he creado dos usuarios que se apuntan a administradores y grupos no administrativos.

8. Elementos de directiva internos > autorización y permisos > acceso a la red > perfiles de autenticación, crear dos perfiles de autorización, uno para READ_ONLY y otros read_write.

Aquí tenemos que introducir el nombre del rol admin que creamos en Palo Alto Networks Firewall.

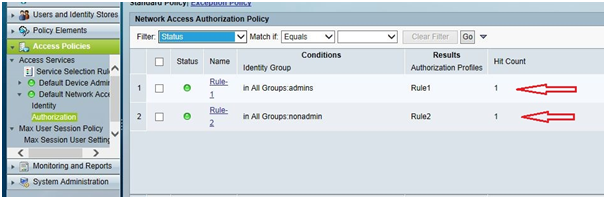

9. Ahora dentro de las políticas de acceso > autorización, finalmente crear dos directivas de autorización, una para sólo lectura y otra para acceso de escritura de lectura

10. Aquí están los logs de autenticación pasados con éxito desde el servidor ACS

11. Read_only acceso al firewall PaloAlto se ve así:

Propietario: rsriramoju