Übersicht

Dieses Dokument erklärt vollständig über RADIUS-Authentifizierung mit der PaloAlto-Netzwerke-Firewall nur mit lesen und lesen Sie den Schreibzugriff mit dem Cisco ACS-Server.

1. Innerhalb des WebGUI, gehen Sie zu Device > Server Profile > RADIUS, erstellen Sie ein RADIUS-Server-Profil, wenn Sie Sekundär RADIUS-Server (Backup) haben, können Sie es hinzufügen. Vergewissern Sie sich, dass Sie einen RADIUS-Namen, eine IP-Adresse, ein Geheimnis HinzuFügen und den Port bestätigen.

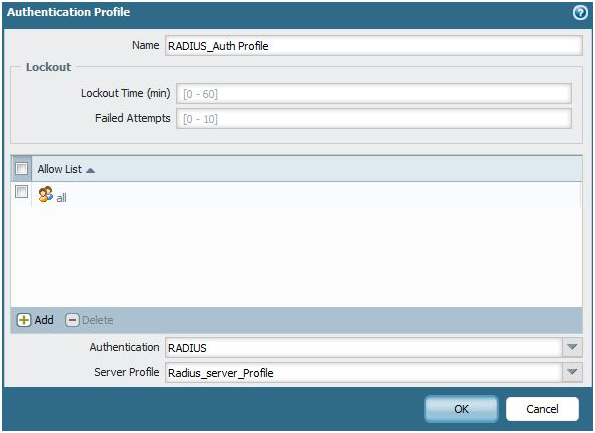

2. Als nächstes, innerhalb des Geräts > Authentifizierungs Profil, Erstellen Sie ein neues Authentifizierungs Profil. Unter der Allow-Liste sollten Sie es als "Any" belassen. Da die Benutzer im RADIUS-Server vorhanden sind, können wir Autorisierungs Regeln unter RADIUS Server angeben.

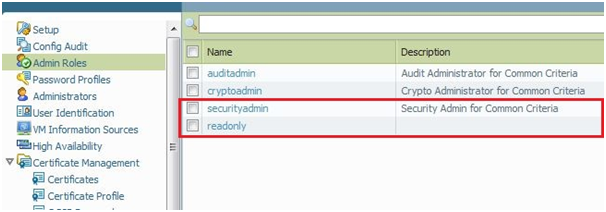

3. Jetzt unter Device > Admin Rollen, standardmäßig haben wir 3 Rollen:

- auditadmin

- cryptoadmin

- Securityadmin

Hier verwenden wir securityadmin-Rolle für READ_WRITE Access.

4. Erstellen Sie eine weitere admin-Rolle mit eingeschränktem Zugriff wie unten; Hier habe ich deaktiviert RichtLinien, Objekte, Netzwerk, Gerät.

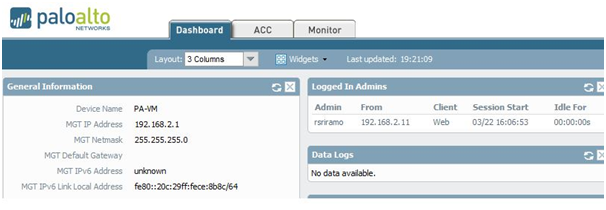

5. Unter Device > Administratorenkönnen Sie sehen, dass keine Benutzer definiert sind, außer admin.

6. Konfiguration unter Cisco ACS Server:.

Innerhalb von Benutzern und Identitäts speichern > Gruppen identifizieren, zwei Identitäts Gruppen erstellen, eine für Admins eine andere für nonadmin.

7. Innerhalb von Benutzern und Identitäts speichern > Gruppen > Benutzer identifizieren, können Sie Benutzer im RADIUS-Server erstellen und Sie an die jeweiligen Identitäts Gruppen geben. Hier habe ich zwei Benutzer erstellt, die auf Administratoren und nonadmin-Gruppen hinweisen.

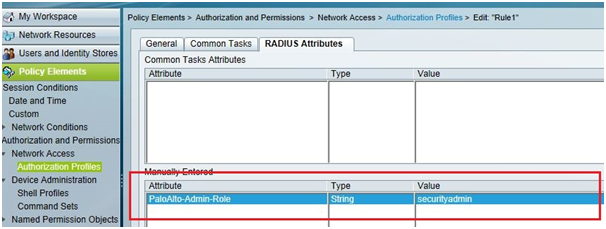

8. Insider -Policy-Elemente > Autorisierung und Berechtigungen > Netzwerk-Zugriff > Authentifizierungs Profile, Erstellen Sie zwei Berechtigungs Profile, eines für READ_ONLY und andere READ_WRITE.

Hier müssen wir den Namen der admin-Rolle eingeben, die wir in Palo Alto Networks Firewall erstellt haben.

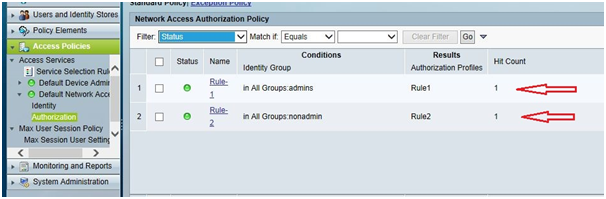

9. Jetzt innerhalb der Zugriffsrichtlinien > Autorisierung, schließlich erstellen Sie zwei Autorisierungs Richtlinien, eine nur für das Lesen und andere für Lese-Schreibzugriff

10. Hier sind die erfolgreich verabschiedeten Authentifizierungsprotokolle von ACS Server

11. READ_ONLY Zugriff auf die PaloAlto-Firewall sieht so aus:

Besitzer: rsriramoju