Las consultas DNS no son redirigidas por la regla PBF si se utiliza DNS-proxy

Resolution

Resumen

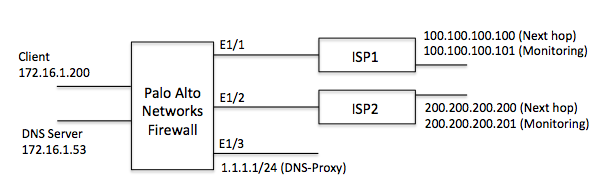

Refiriendo al diagrama de muestra abajo. DNS-proxy está configurado en el Firewall de Palo Alto Networks y se aplica la regla PBF. La regla PBF está configurada para que el tráfico sea redirigido a Internet #2 Si Internet # 1 está abajo.

Incidencia

Si Internet #1 baja en este escenario, las consultas DNS seguirán pasando por Internet #1 Aunque la regla PBF esté redireccionando el tráfico a #2 de Internet.

Test @ PA-500 > Mostrar PBF regla todo

Regla ID regla estado acción EgreIF NextHop NextHop estado

PBF-rule1-int # 1 1 deshabilitado adelante eth1/1 100.100.100.100 Down

PBF-rule2-int # 2 3 activo adelante eth1/2 200.200.200.200 arriba

Excepto en el archivo pan_packet_diag. log:

= = Nov 13 14:08:55 = =

Paquete recibido en la etapa slowpath

Información sobre el paquete: Len 83 Port 23 interface 23 vsys 1

wqe index 229369 paquete 0x0x8000000416ff60c6

Descarga descifrada de paquetes:

L2:00:1B: 17:05:69:17-> 00:70:76:69:66:00, tipo 0x0800

IP: 1.1.1.1-> 8.8.8.8, protocolo 17

versión 4, DIH 5, tos 0x00, Len 69,

ID 0, frag_off 0x4000, TTL 64, checksum 48276

UDP: deporte 52062, dport 53, Len 49, suma de comprobación 55414

Configuración de la sesión: vsys 1

Nov 13 14:08:55 pan_appid_simple_cache_find (pan_appid_cache. c:318): [cache] notfound daddr 0-ffff08080808 (53, 17)

Nov 13 14:08:55 pan_appid_cache_find (pan_appid_cache. c:475): [cache] not foundappid 0-ffff0a006404 (52062)-> 0-ffff08080808 (52062)

Configuración de sesión: entrada interfaz ethernet1/3 salida interfaz ethernet1/1 (Zone3)

Nov 13 14:08:55 pan_policy_lookup (pan_policy. c:1169): tiempo requerido: 9677 garrapatas

Búsqueda de directivas NAT, índice de regla coincidente 0

Nov 13 14:08:55 pan_policy_lookup (pan_policy. c:1169): tiempo requerido: 5789 garrapatas

Búsqueda de directivas, índice de regla coincidente 0

DP0 se selecciona para procesar esta sesión.

Asignada nueva sesión 80.

Paquete emparejado vsys 1 regla NAT ' PBF-rule1-int # 1 (index 1),<--- DNS query from DNS-Proxy still go through downed "PBF-rule1-Int#1" PBF rule. dns="" query="" from="" dns-proxy="" still="" go="" through="" downed="" "pbf-rule1-int#1"="" pbf=""> </--- DNS query from DNS-Proxy still go through downed "PBF-rule1-Int#1" PBF rule.>

fuente Translation 1.1.1.1/52062 = > XX. XX. XX. XX/38456

Sesión creada, enqueue para instalar

Resolución

El cortafuegos de Palo Alto Networks considera el tráfico de proxy DNS como tráfico de host, y todo el tráfico de host siempre omite las reglas de PBF.

Posibles soluciones:

- Evite utilizar el proxy DNS y las reglas PBF al mismo tiempo.

- Dirija el tráfico de proxy DNS a un DNS interno (por ejemplo, 172.16.1.53 en el diagrama de red anterior) primero. A continuación, dejar pasar a través de Firewall de nuevo como "a través del tráfico" para que las reglas PBF se aplican.

Propietario: kkondo