Les informations suivantes décrivent les ports utilisés pour la communication entre le pare-feu de Palo Alto Networks,

Agent d'ID utilisateur (ainsi que pour l'ID utilisateur sans agent) et communication du contrôleur de domaine Active Directory

Protocoles.

Protocoles

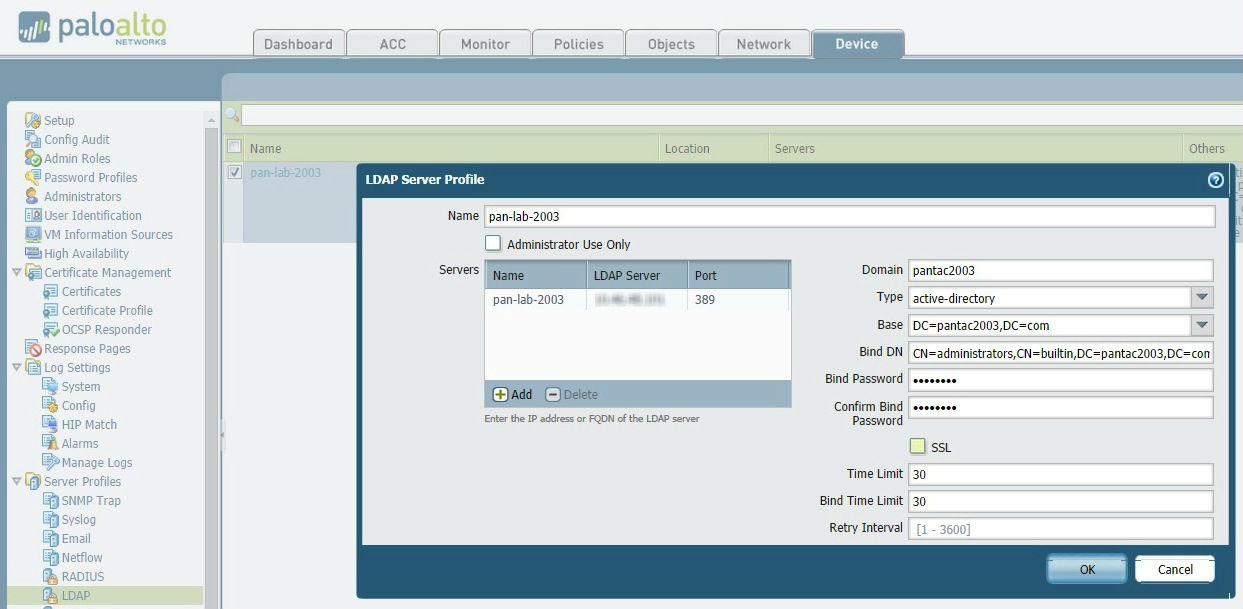

1. LDAP (ports utilisés pour parler à > LDAP (pour l'authentification et le mappage de groupe)

• TCP 389 > TCP port 389 et 636 pour LDAPS (LDAP Secure)

• TCP 3268 > catalogue global est disponible par défaut sur les ports 3268, et 3269 pour LDAPS

2. RADIUS: le port UDP 1812 est utilisé pour l'authentification RADIUS. Certains serveurs d'accès réseau peuvent utiliser

Port UDP 1645 pour les messages d'authentification RADIUS

3. Kerberos: utilise le port UDP 88 par défaut

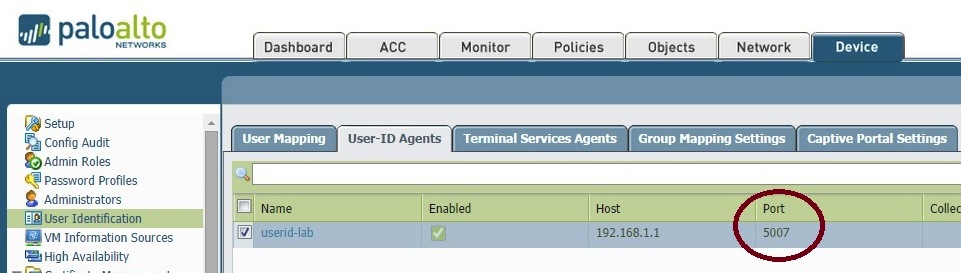

User-ID (ports utilisés pour parler à l'agent User-ID)

• TCP 5007 (le numéro de port de service de l'agent d'ID utilisateur Windows par défaut est 5007, bien qu'il soit

variable

Ports utilisés pour les protocoles Active Directory et les communications d'ID utilisateur au pare-feu

Sans agent

• L'ID utilisateur sans agent utilise WMI pour extraire les journaux de sécurité qui utilisent initialement le port 389, mais négocient ensuite

utilisation de ports dynamiques aléatoires pour les données. Par conséquent, permettre à tous les ports doivent être autorisés.

Voir aussi

Pratiques exemplaires-UID-PAN-OS 5.0, 6.0