ファイアウォールインターフェイスに接続または Ping を行うことができません。

209086

Created On 09/26/18 13:48 PM - Last Modified 06/12/23 10:06 AM

Resolution

問題

サービスのファイアウォールインターフェイスの IP アドレスにアクセスまたは接続しようとしたとき、またはインターフェイスに ping を実行しようとすると、通信が失敗します。 これは、HTTPS または SSH 経由でデバイスを管理したり、GlobalProtect ポータルまたは NetConnect web ポータルに接続したり、単にインターフェイスに ping を実行したりすることができます。

解決方法

- インターフェイスに適切な管理プロファイルが構成されていることを確認して、必要なサービスを有効にし、接続が行われる IP アドレスを許可するようにします。

- 管理プロファイルが疑わしい場合は、次のカウンタコマンドを実行し、カウンタの増分を監視します。> カウンタグローバル名の表示 flow_host_service_deny

- トラフィックログをチェックして、インターフェイスへのトラフィックをブロックしているセキュリティポリシーがないことを確認します。宛先アドレスをファイアウォールインターフェイスの IP アドレスにフィルタします。通常、セキュリティポリシーは接続をブロックしませんが、可能です。

- 到達しているインタフェースが、開始パケットがファイアウォールに ingresses するインタフェースと異なる場合、それらの2つのインタフェースが異なるゾーンにある場合、それはインターゾーンセッションとみなされ、セキュリティポリシーが存在しなければなりません。セッションを許可します。

- 到達するインターフェイスが、開始パケットがファイアウォールに ingresses インターフェイスと同じである場合、イントラゾーンセッションと見なされ、イントラゾーンセッションが既定で許可されているため、セキュリティポリシーは必要ありません。ただし、明示的に定義されているすべてのゾーンセキュリティポリシーを拒否すると、既定の許可が上書きされます。その後、ファイアウォールインターフェイスへの開始セッションを許可するより明示的なポリシーが必要になります。

注意:インタフェースセッションでログが観測されない場合は、ゾーン間セッションまたはイントラゾーンセッションでデフォルトのアクションが実行されると、その deny または allow (それぞれ) に対してトラフィックログが生成されないことを覚えておいてください。

- それでも問題が解決しない場合は、発信元のパケットの送信元アドレスを、到達しているインターフェイスのアドレスに変換するソース NAT が存在するという問題があります。これにより、パケットが変換後にパケットの処理の初期にパケットをドロップするようになり、送信元と宛先の両方のアドレスが同じである土地攻撃のようになります。

- これは多くの場合、外部インターフェイスで構成されているときに GlobalProtect ポータルへの接続をテストするときに見られる動作であり、開始パケットは外部インターフェイスに変換されるため、テストコンピュータは内部ネットワーク上にあります。外部ゾーンへのアクセスに使用されるソース NAT。

- このメカニズムは、ロギングプロセスの前にキックとしてトラフィックログは、この場合には見られません。

- 次のコマンドを実行して増分をチェックし、問題が発生しているかどうかを確認します。> カウンタグローバル名の表示 flow_policy_nat_land

- 問題を解決するには、違反している nat ポリシーを複製し、ソースの変換を "none" に変更し、宛先アドレスを関係するインターフェイスの IP アドレスに変換し、最後にそのポリシーを問題のある nat ポリシーの真上に置きます。 これにより、変換先がインターフェイスである場合にのみ、これらのホストに対して翻訳が行われなくなります。

- nat ポリシーによって発生する可能性があるもう1つの問題は、送信先のアドレスを持つパケットを、関連するインターフェイスアドレスとしてサーバーのアドレスに変換するように宛先 nat が構成されている場合です。 通常、この宛先 nat には外部インターフェイスの陰毛 IP アドレスが含まれますが、この問題で発生する可能性がある2つの異なる nat 構成があります。

- 宛先 nat がすべてのサービスに対して行われている場合、その nat ポリシーにヒットするインターフェイスとして宛先アドレスを持つパケットは、たとえ意図がリモートホストではなくインターフェイスに到達する場合でも変換されます。この問題は次のように解決されます。

- サーバーが特定のサービスまたはポートがファイアウォールインターフェイスに到達するために必要なポートが異なる場合にのみ必要な場合は、必要なサービスのみが変換され、サーバーに転送するように NAT ポリシーを狭くします。

- 特定のサービスがその宛先 NAT に対して指定されている場合、それらのサービスを持つ宛先ポートに一致するパケットのみがホストに変換され、ポート443が翻訳サービスの中にある場合は、ポート443にアクセスできません。宛先 NAT ポリシーに一致するパケットのファイアウォールインターフェイス。 この問題は次のように解決されます。

- 利用可能な空きアドレスがある場合は、ファイアウォールインターフェイスに別のアドレスを追加します。 同じサブネットにアドレスを追加する場合は、サブネットマスクを a/32 にする必要があります。

- ファイアウォールのインターフェイスアドレスを変更するか、サーバーアドレスを変更する必要があります。

- 上記のいずれのオプションも目的のアクションではない場合、提供されているサービスに対して十分なパブリックアドレスがないため、問題が発生する可能性があります。 より複雑な回避策が可能かもしれませんが、追加のパブリックアドレスを取得する必要がある場合があります。

- 宛先 nat がすべてのサービスに対して行われている場合、その nat ポリシーにヒットするインターフェイスとして宛先アドレスを持つパケットは、たとえ意図がリモートホストではなくインターフェイスに到達する場合でも変換されます。この問題は次のように解決されます。

- 上記のいずれも問題を解決しない場合は、それは間違いなく開始コンピュータとファイアウォールのインターフェイス間のネットワーク上のルートをチェックする価値がある。 他のコンピュータがファイアウォールインターフェイスにアクセスできるかどうかを確認します。 必要に応じて、ファイアウォールでパケットキャプチャを実行して、開始パケットがファイアウォールに到達しているかどうかを確認します。

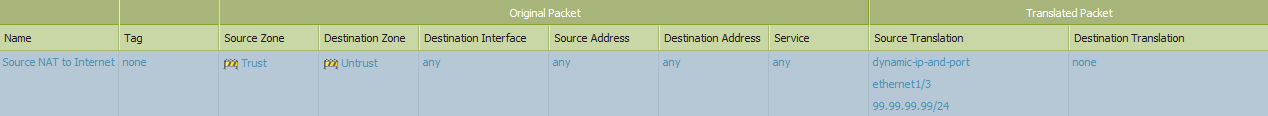

信頼ゾーン内のホストが外部インターフェイスの IP アドレスにアクセスできないようにするソース NAT の例:

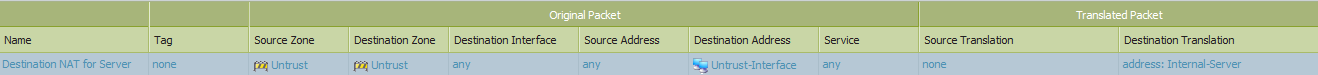

インターネットから外部インターフェイスの IP アドレスへのアクセスを妨げるような宛先 NAT の例:

注:解像度は、ファイアウォールの管理インターフェイスには適用されません。

所有者: astanton