No se puede conectar o hacer ping a una interfaz de cortafuegos

Resolution

Incidencia

Al intentar acceder o conectarse a una dirección IP de interfaz de cortafuegos para un servicio o al intentar hacer ping en la interfaz, la comunicación falla. Esto podría ser para administrar el dispositivo a través de https o SSH, para conectarse al portal GlobalProtect o al portal web de NetConnect, o simplemente intentando hacer ping a la interfaz.

Resolución

- Asegúrese de que la interfaz tiene el perfil de administración adecuado configurado para ello que permite los servicios necesarios y que permite las direcciones IP desde las que se realiza la conexión.

- Si el perfil de administración es sospechoso, ejecute el siguiente comando de contador y observe los incrementos de contador: > Mostrar contador global Name flow_host_service_deny

- Compruebe que ninguna directiva de seguridad está bloqueando el tráfico a la interfaz comprobando los registros de tráfico. Filtre la dirección de destino para que sea la dirección IP de la interfaz del cortafuegos. Normalmente, una política de seguridad no bloqueará la conectividad, pero es posible.

- Si la interfaz que se está alcanzando es diferente de la interfaz que el paquete de iniciación ingresa en el firewall, y esas dos interfaces se encuentran en zonas diferentes, entonces eso se consideraría una sesión entre zonas y una política de seguridad debe estar presente que permite la sesión.

- Si la interfaz que se está alcanzando es la misma que la interfaz que el paquete de iniciación ingresa al cortafuegos, entonces eso se consideraría una sesión intra Zone y no se requiere una directiva de seguridad ya que las sesiones intra-zona están permitidas por defecto. Sin embargo, la presencia de una denegación explícitamente definida a cualquier directiva de seguridad de zona anulará el valor predeterminado allow. Sería necesario entonces tener una política más explícita que permitiera la sesión de iniciación a la interfaz de Firewall.

Nota: si no se observan registros para la sesión de interfaz, recuerde que cuando se toman las acciones predeterminadas en las sesiones Interzonales o en las sesiones intra-zona no hay registro de tráfico generado para que deniegue o permita (respectivamente).

- Si el problema todavía no se resuelve otro problema posible es la presencia de un NAT de origen que traduce la dirección de origen del paquete de iniciación a la dirección de la interfaz que se está alcanzando. Esto hace que el Firewall deje caer el paquete al principio en su procesamiento del paquete porque después de la traducción el paquete parece un ataque terrestre donde las direcciones de origen y de destino son las mismas.

- Esto es a menudo el comportamiento visto al probar conectividad al portal GlobalProtect cuando está configurado en la interfaz externa y el equipo de prueba está en la red interna desde que el paquete de iniciación será traducido a la interfaz externa por el origen NAT utilizado para acceder a la zona externa.

- No se verán registros de tráfico en este caso, ya que este mecanismo se inicia antes del proceso de registro.

- Emita el siguiente comando para comprobar si hay incrementos para ver si éste es el problema: > Mostrar contador nombre global flow_policy_nat_land

- Para resolver el problema, clonar la Directiva NAT infractora y cambiar la traducción de origen a "none" y la dirección de destino a la dirección IP de la interfaz en cuestión, y finalmente colocar esa Directiva directamente por encima de la Directiva NAT infractora. Esto impide que la traducción ocurra para esos hosts sólo cuando el destino es la interfaz.

- Otro problema que puede ser causado por una directiva NAT es si un NAT de destino está configurado para traducir paquetes que tienen una dirección de destino como la dirección de interfaz en cuestión en la dirección de un servidor. Típicamente, este NAT de destino implicará la dirección IP púbica de la interfaz externa, hay dos configuraciones de NAT diferentes que pueden ser encontradas para este problema.

- Si el destino NAT es para todos los servicios, entonces cualquier paquete con una dirección de destino como la interfaz que afecta a la Directiva NAT se traducirá incluso si la intención es llegar a la interfaz y no al host remoto. Lo siguiente podría resolver este problema:

- Si el servidor sólo es necesario para los servicios específicos o puertos que son diferentes, entonces el puerto necesario para llegar a la interfaz de firewall, a continuación, reducir la Directiva NAT para que sólo los servicios necesarios se traducen y se reenvían al servidor.

- Si se especifican servicios específicos para ese destino NAT, sólo los paquetes que coincidan con un puerto de destino con esos servicios se traducirán al host y si el puerto 443 se encuentra entre los servicios traducidos por ejemplo, entonces no habrá acceso al puerto 443 en el interfaz de cortafuegos para paquetes que coinciden con la Directiva NAT de destino. Lo siguiente podría resolver este problema:

- Agregue otra dirección a la interfaz del cortafuegos si hay una dirección libre disponible. Si se agrega una dirección en la misma subred, la máscara de subred tendrá que ser a/32.

- Se debe cambiar la dirección de la interfaz del cortafuegos o cambiar la dirección del servidor.

- Si ninguna de las opciones anteriores son acciones deseadas, entonces el problema es probablemente debido a no tener suficientes direcciones públicas para los servicios que se ofrecen. Una solución más complicada puede ser posible, pero puede ser necesario adquirir direcciones públicas adicionales.

- Si el destino NAT es para todos los servicios, entonces cualquier paquete con una dirección de destino como la interfaz que afecta a la Directiva NAT se traducirá incluso si la intención es llegar a la interfaz y no al host remoto. Lo siguiente podría resolver este problema:

- Si ninguno de los anteriores resuelve el problema, entonces definitivamente vale la pena comprobar las rutas en las redes entre el equipo de iniciación y la interfaz de Firewall. Compruebe si otros equipos pueden acceder a la interfaz del cortafuegos. Si es necesario, realice una captura de paquetes en el cortafuegos para ver si el paquete iniciador está llegando incluso al firewall.

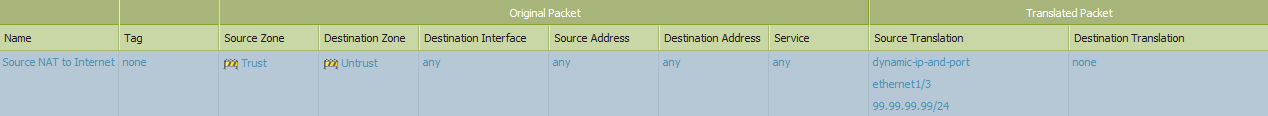

Ejemplo de origen NAT que impide que los hosts de la zona Trust accedan a la dirección IP de la interfaz externa:

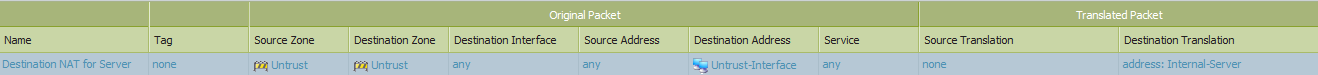

Ejemplo de destino NAT que impediría cualquier acceso desde Internet a la dirección IP de la interfaz externa:

Nota: las resoluciones no se aplican a la interfaz de administración del firewall.

Propietario: astanton