Unfähig, eine Firewall-Schnittstelle zu verbinden oder zu Ping

Resolution

Problem

Bei dem Versuch, auf eine Firewall-Schnittstelle IP-Adresse für einen Dienst zuzugreifen oder Sie zu verbinden oder beim Versuch, die Schnittstelle zu Ping, scheitert die Kommunikation. Dies könnte darin liegen, das Gerät über HTTPS oder SSH zu verwalten, sich mit dem globalprotect-Portal oder dem NetConnect-Webportal zu verbinden oder einfach nur zu versuchen, die Schnittstelle zu Ping.

Lösung

- Vergewissern Sie sich, dass die Schnittstelle über das entsprechende Management Profil verfügt, das die benötigten Dienste ermöglicht und die IP-Adressen ermöglicht, aus denen die Verbindung hergestellt wird.

- Wenn das Management-Profil verdächtig ist, dann führen Sie den folgenden gegen Befehl aus und achten Sie auf Zähler Zuschläge: > Counter Global Name anzeigen flow_host_service_deny

- Überprüfen Sie, ob keine Sicherheitsrichtlinien den Traffic an der Schnittstelle blockieren, indem Sie die Verkehrsprotokolle überprüfen. Filtern Sie die Zieladresse, um die IP-Adresse der Firewall-Schnittstelle zu sein. Typischerweise wird eine Sicherheitspolitik die Konnektivität nicht blockieren, aber es ist möglich.

- Wenn die erreichte Schnittstelle anders ist als die Schnittstelle, die das initiierende Paket in die Firewall einsteckt, und diese beiden Schnittstellen sich in verschiedenen Zonen befinden, dann würde das als Inter-Zone-Session betrachtet werden, und es muss eine Sicherheitspolitik vorhanden sein, die die Session erlaubt.

- Wenn die erreichte Schnittstelle die gleiche ist wie die Schnittstelle, die das initiierende Paket in die Firewall einsteckt, dann würde das als eine Intra-Zone-Sitzung betrachtet werden, und eine Sicherheitsrichtlinie ist nicht erforderlich, da Intra-Zone-Sitzungen standardmäßig erlaubt sind. Das vorhanden sein eines explizit definierten Denial any zu jeder Zone-Sicherheitspolitik wird jedoch die Standard-Allow überschreiben. Es wäre dann notwendig, eine explizitere Richtlinie zu haben, die die initiierende Sitzung zur Firewall-Schnittstelle ermöglichte.

Hinweis: Wenn keine Protokolle für die Interface-Sitzung beachtet werden, denken Sie daran, dass, wenn Standard Aktionen auf Inter-Zone-Sessions oder Intra-Zone-Sessions durchgeführt werden, kein Traffic-Log für diese Deny oder allow (bzw.) generiert wird.

- Wenn das Problem noch nicht gelöst ist, ist ein weiteres mögliches Problem das vorhanden sein eines Quell NAT, das die Quelladresse des initiierenden Pakets an die Adresse der zu erreichenden Schnittstelle übersetzt. Dies führt dazu, dass die Firewall das Paket in der Verarbeitung des Pakets frühzeitig fallen lässt, da das Paket nach der Übersetzung wie ein Land Angriff aussieht, bei dem sowohl Quell-als auch Zieladressen gleich sind.

- Dies ist oft das Verhalten, das bei der Prüfung der Konnektivität mit dem globalprotect-Portal zu sehen ist, wenn es auf der externen Schnittstelle konfiguriert ist und der Test Rechner im internen Netzwerk ist, da das initiierende Paket von der Quelle NAT verwendet, um die Außenzone zu erreichen.

- In diesem Fall werden keine Verkehrsprotokolle zu sehen sein, da dieser Mechanismus vor dem Protokollierungs Prozess einspringt.

- Geben Sie den folgenden Befehl aus, um auf Zuschläge zu prüfen, um zu sehen, ob dies das Problem ist: > Counter Global Name anzeigen flow_policy_nat_land

- Um das Problem zu lösen, Klonen Sie die beleidigende NAT-Richtlinie und ändern Sie die Quell Übersetzung in "None" und die Zieladresse an die IP-Adresse der betreffenden Schnittstelle und platzieren Sie diese Richtlinie schließlich direkt über die beleidigende NAT-Richtlinie. Dies verhindert, dass die Übersetzung für diese Hosts nur dann stattfindet, wenn das Ziel die Schnittstelle ist.

- Ein weiteres Problem, das durch eine NAT-Richtlinie verursacht werden kann, ist, wenn ein Destination NAT so konfiguriert ist, dass Pakete, die eine Zieladresse haben, als betroffene Interface-Adresse in die Adresse eines Servers übersetzt werden. Typischerweise wird dieses Ziel NAT die Scham-IP-Adresse der externen Schnittstelle beinhalten, es gibt zwei verschiedene NAT-Konfigurationen, die für dieses Problem angetroffen werden können.

- Wenn das Ziel NAT für alle Dienste ist, dann wird jedes Paket mit einer Zieladresse als Schnittstelle, die die NAT-Richtlinien trifft, übersetzt, auch wenn die Absicht besteht, die Schnittstelle zu erreichen und nicht der entfernte Host. Das folgende Problem könnte gelöst werden:

- Wenn der Server nur für bestimmte Dienste oder Ports benötigt wird, die anders sind als der Port, der für die Firewall-Schnittstelle benötigt wird, dann verengen Sie die NAT-Richtlinien, so dass nur notwendige Dienste übersetzt und an den Server weitergeleitet werden.

- Wenn bestimmte Dienste für dieses Ziel-NAT angegeben werden, dann werden nur Pakete, die mit diesen Diensten einem Zielport entsprechen, an den Host übersetzt, und wenn Port 443 zum Beispiel zu den übersetzten Diensten gehört, dann gibt es keinen Zugriff auf Port 443 auf der Firewall-Schnittstelle für Pakete, die mit dem Ziel NAT-Politik übereinstimmen. Das folgende Problem könnte gelöst werden:

- Fügen Sie der Firewall-Schnittstelle eine weitere Adresse hinzu, falls eine kostenlose Adresse verfügbar ist. Wenn eine Adresse im selben Subnetz hinzugefügt wird, muss die Subnet-Maske a/32 sein.

- Die Firewall-Interface-Adresse muss geändert oder die Server-Adresse geändert werden.

- Wenn keine der oben genannten Optionen gewünschte Aktionen sind, dann ist das Problem wahrscheinlich, weil es nicht genügend öffentliche Adressen für die angebotenen Dienste hat. Eine kompliziertere Umgehung kann möglich sein, aber es kann notwendig sein, zusätzliche öffentliche Adressen zu erwerben.

- Wenn das Ziel NAT für alle Dienste ist, dann wird jedes Paket mit einer Zieladresse als Schnittstelle, die die NAT-Richtlinien trifft, übersetzt, auch wenn die Absicht besteht, die Schnittstelle zu erreichen und nicht der entfernte Host. Das folgende Problem könnte gelöst werden:

- Wenn keines der oben genannten Probleme das Problem löst, dann lohnt es sich auf jeden Fall, Routen in den Netzen zwischen dem initiierenden Computer und der Firewall-Schnittstelle zu überprüfen. Prüfen Sie, ob andere Computer auf die Firewall-Schnittstelle zugreifen können. Wenn nötig, machen Sie eine Paket Aufnahme auf der Firewall, um zu sehen, ob das initiierende Paket sogar die Firewall erreicht.

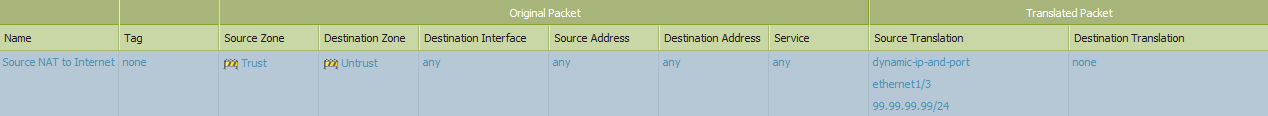

Beispiel Quelle NAT, die Hosts in der Treuhand Zone vom Zugriff auf die externe Interface-IP-Adresse abhalten würde:

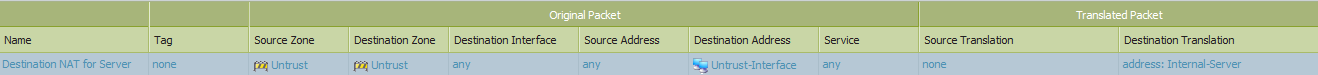

Beispiel Destination NAT, das jeglichen Zugriff aus dem Internet auf die externe Schnittstelle IP-Adresse verhindern würde:

Hinweis: die Auflösungen gelten nicht für die Managementschnittstelle der Firewall.

Besitzer: Astanton