LDAP 認証のトラブルシューティング方法

Resolution

概要

このドキュメントでは、次の LDAP 認証の問題のトラブルシューティング方法について説明します。

LDAP 認証は、デバイス管理、キャプティブポータル、または GlobalProtect に対して構成されます。ただし、認証要求は常に失敗します。

予備の前提条件:

- LDAP サーバーは、Microsoft Active Directory サーバーです。

- 認証プロファイルで許可リストが使用されていません。(許可リストの使用は、このドキュメントの範囲外にある他の種類の問題につながる可能性があります)

手順

認証プロセスは、authd プロセスによって管理面で処理されます。すべてのデバッグログは、mp-log authd に配置されます。

1。 LDAP サーバのプロファイルを確認します。

# 表示共有サーバーのプロファイルの ldap

ldap

ad2008 {

サーバー

myadserver {

ポート 389;

アドレス 10.0.0.10;

}

}

ldap タイプのアクティブディレクトリ。

ベース dc = panw、dc = dom;

バインド dn admin@panw.dom;

timelimit 30;

バインド-timelimit 30;

バインドパスワード-AQ = = LEkLjmi5LnnONEwl89h/wpfRI0Y = AgBprzhy + CcbuOsMVp + mJg = =;

ssl no;

}

}

1.1 TCP ポート389は、通常の LDAP に使用されます。ポート389を使用する場合は、ssl (ssl no;) を無効にしてください。

SSL が有効になっている場合は、LDAP サーバが LDAPS をサポートしていることを確認し、TCP がサーバプロファイル (LDAPS デフォルトポート) のポート636に設定されていることを確認します。

# 表示共有サーバーのプロファイルの ldap

ldap (

ad2008 {

サーバー

myadserver {

ポート 636;

アドレス 10.0.0.10;

}

}

ldap タイプのアクティブディレクトリ。

ベース dc = panw、dc = dom;

バインド dn admin@panw.dom;

timelimit 30;

バインド-timelimit 30;

バインドパスワード-AQ = = LEkLjmi5LnnONEwl89h/wpfRI0Y = AgBprzhy + CcbuOsMVp + mJg = =;

ssl はい;

}

}

1.2 ベース DN は、ldap サーバプロファイル (デバイス > ldap > ldap サーバプロファイル) でベースドロップダウンリストが選択されている場合に、パロアルトネットワークデバイスから自動的に取得されます。この値を LDAP サーバーベースに使用することを強くお勧めします。

1.3 LDAP サーバプロファイルでは、ドメイン名を手動で設定することができます。このフィールドを空白のままにすると、汎 OS によってドメインが自動的に決定されるため、推奨されます。このオプションは、複数の広告ドメインを1つに統一する必要がある場合に、非常に特定の状況で使用されます。

1.4 ldap 接続をチェックする良い方法は、グループマッピングを設定するときに ldap ツリーブラウザを使用することです (サーバプロファイルで適切な ldap サーバを選択します)。

ldap を参照できる場合は、ldap サーバプロファイルが正しく設定されています。

2。 authd を確認します。

次のような場合は、# tail を使用して authd に従って、次のエントリが通常表示されます。

認証に成功

1月 08 14:00:46 pan_authd_service_req (pan_authd c:2604): authd: リモート認証を試みるユーザー: user1

1月 08 14:00:46 pan_authd_service_auth_req (pan_authd c:1115): 認証要求<'vsys1','adauth','user1'></'vsys1','adauth','user1'>

1月 08 14:00:46 pan_authd_handle_nonadmin_auths (pan_authd c:2245): vsys、authprof doesnot <vsys1,adauth>db に存在し、' 共有 ' vsys</vsys1,adauth>

1月 08 14:00:46 pan_authd_common_authenticate (pan_authd c:1511): サービス/etc/pam.d/pan_ldap_shared_adauth_0 を使用してユーザを認証する、ユーザ名 user1

1月 08 14:00:46 pan_authd_authenticate_service (pan_authd c:663): 認証に成功しました (0)

認証に失敗しました

1月 09 23:21:15 pan_authd_service_req (pan_authd c:2604): authd: リモート認証を試みるユーザー: user1

1月 09 23:21:15 pan_authd_service_auth_req (pan_authd c:1115): 認証要求<'vsys1','adauth','user1'></'vsys1','adauth','user1'>

1月 09 23:21:15 pan_authd_handle_nonadmin_auths (pan_authd c:2245): vsys、authprof doesnot <vsys1,adauth>db に存在し、' 共有 ' vsys</vsys1,adauth>

1月 09 23:21:15 pan_authd_common_authenticate (pan_authd c:1511): サービス/etc/pam.d/pan_ldap_shared_adauth_0 を使用したユーザーの認証, ユーザ名 user1

1月 09 23:21:21 pan_authd_authenticate_service (pan_authd c:663): 認証に失敗しました (6)

1月 09 23:21:21 pan_authd_common_authenticate (pan_authd c:1531): サービス/etc/pam.d/pan_ldap_shared_adauth_0 を使用したユーザーの認証、す user1 の失敗-他のホストの試行

1月 09 23:21:21 pan_authd_common_authenticate (pan_authd c:1506): 認証プロファイルが見つからないため、LDAP サーバをスキップしています: pan_ldap_shared_adauth_1

1月 09 23:21:21 pan_authd_common_authenticate (pan_authd c:1506): 認証プロファイルが見つからないため、LDAP サーバをスキップしています: pan_ldap_shared_adauth_2

1月 09 23:21:21 pan_authd_common_authenticate (pan_authd c:1506): 認証プロファイルが見つからないため、LDAP サーバをスキップしています: pan_ldap_shared_adauth_3

1月 09 23:21:21ユーザーの認証に失敗しました<shared,adauth,user1></shared,adauth,user1>

1月 09 23:21:21 pan_authd_process_authresult (pan_authd c:1258): pan_authd_process_authresult: user1 authresult ではない auth'ed

1月 09 23:21:21 pan_authd_process_authresult (pan_authd c:1282): アラーム生成の設定: False。

1月 09 23:21:21ユーザーの user1 ' 認証に失敗しました。 理由: 無効なユーザー名/パスワードから: 192.168.0.17

失敗した試行のためのこれらのログは非常に一般的であり、混乱する可能性があります。

同じログは、さまざまな原因で見ることができます:

- LDAP サーバーに到達できません (サービスルートを確認してください)

- ユーザーが LDAP サーバーに存在しません

- ユーザー名および/またはパスワードが間違っている

- サーバープロファイルまたはパスワードのバインド DN 形式が間違っています

3。 サービスルートの確認

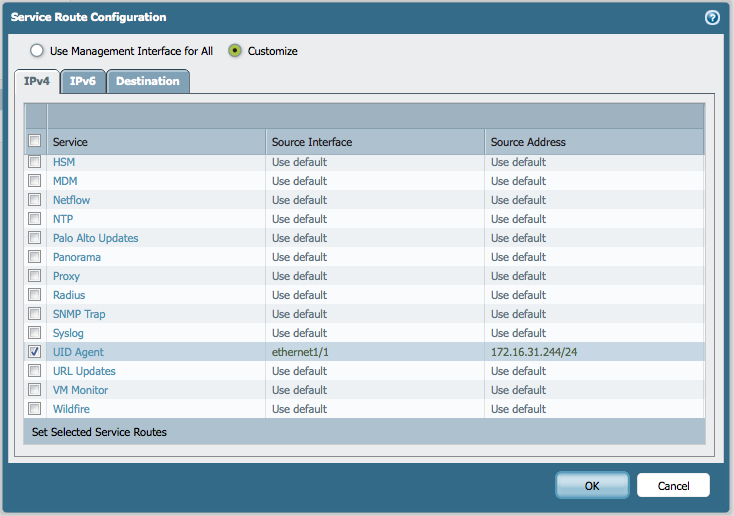

サービスルートが UID エージェントサービスに対して構成されている場合、パロアルトネットワークデバイスは引き続き ldap 認証要求のソースとして管理インターフェイスを使用しているため、ldap 認証が失敗する可能性がありますが、グループマッピングテストが機能します。

実際、グループマッピングは useridd プロセスによって管理され、専用のサービスルート (UID エージェント) を使用します。前に述べたように、認証サービスは authd プロセスによって達成され、このサービスのための専用ルートを構成することはできません。

ldap 認証要求に対して管理インタフェースが使用されていない場合は、次に示すように、宛先の ldap サーバ IP アドレスを持つ個々のサービスルートをコンフィグレーションする必要があります。

所有者: nbilly