Procédure de dépannage de l'authentification LDAP

Resolution

Vue d’ensemble

Ce document décrit comment résoudre le problème d'authentification LDAP suivant:

L'authentification LDAP est configurée pour l'administration de périphériques, le portail captif ou GlobalProtect; Toutefois, les demandes d'authentification échouent toujours.

Hypothèses préliminaires:

- Le serveur LDAP est un serveur Microsoft Active Directory.

- La liste autoriser n'est pas utilisée dans le profil d'authentification. (autoriser l'utilisation de la liste peut conduire à d'autres types de problèmes, qui sont en dehors de la portée de ce document)

Étapes

Le processus d'authentification est géré dans le plan de gestion par le processus authd . Tous les journaux debugs seront situés dans MP-log authd. log

1. Vérifiez le profil du serveur LDAP:

# afficher le serveur partagé-profil LDAP

LDAP

ad2008 {

serveur

myadserver {

port 389;

adresse 10.0.0.10;

}

}

LDAP-type Active Directory;

base DC = Panw, DC = DOM;

bind-DN admin@panw.dom;

timelimit 30;

bind-timelimit 30;

bind-Password-AQ = = LEkLjmi5LnnONEwl89h/wpfRI0Y = AgBprzhy + CcbuOsMVp + mJg = =;

non SSL;

}

}

1,1 le port TCP 389 est utilisé pour LDAP régulier. Lorsque vous utilisez le port 389, assurez-vous d'avoir désactivé SSL (SSL no;).

Si SSL est activé, assurez-vous que le serveur LDAP prend en charge LDAPS et vérifiez que TCP est configuré sur le port 636 dans votre profil de serveur (port par défaut LDAPS).

# afficher le serveur partagé-profil LDAP

lDAP {

ad2008 {

serveur

myadserver {

port 636;

adresse 10.0.0.10;

}

}

LDAP-type Active Directory;

base DC = Panw, DC = DOM;

bind-DN admin@panw.dom;

timelimit 30;

bind-timelimit 30;

bind-Password-AQ = = LEkLjmi5LnnONEwl89h/wpfRI0Y = AgBprzhy + CcbuOsMVp + mJg = =;

SSL Oui;

}

}

1,2 le DN de base doit être acquis automatiquement à partir de l'appareil de Palo Alto Networks lorsque la liste déroulante de base est sélectionnée dans le profil du serveur LDAP (Device > LDAP ^ LDAP Server Profile). Il est fortement recommandé d'utiliser cette valeur pour la base du serveur LDAP.

1,3 dans le profil de serveur LDAP, le nom de domaine peut être configuré manuellement. Laisser ce champ vide est recommandé, car le Pan-OS va déterminer automatiquement le domaine. Cette option est utilisée dans des situations très spécifiques lorsque plusieurs domaines d'annonces doivent être unifiés à un seul.

1,4 une bonne façon de vérifier la connexion LDAP est d'utiliser le navigateur d'arborescence LDAP lors de la configuration du mappage de groupe (choisissez le serveur LDAP approprié dans le profil du serveur).

Si vous pouvez parcourir LDAP, le profil du serveur LDAP est correctement configuré.

2. Vérifiez authd. log

Lorsque vous suivez authd. log avec # tail suivre Oui MP-log authd. log, les entrées suivantes apparaîtront généralement:

Authentification réussie

Jan 08 14:00:46 pan_authd_service_req (pan_authd. c:2604): authd: essayer d'authentifier à distance utilisateur: User1

Jan 08 14:00:46 pan_authd_service_auth_req (pan_authd. c:1115): demande auth<'vsys1','adauth','user1'></'vsys1','adauth','user1'>

Jan 08 14:00:46 pan_authd_handle_nonadmin_auths (pan_authd. c:2245): VSys, authprof doesnot <vsys1,adauth>existent dans DB, en essayant'Shared'VSys</vsys1,adauth>

Jan 08 14:00:46 pan_authd_common_authenticate (pan_authd. c:1511): authentification de l'utilisateur à l'aide de service/etc/pam.d/pan_ldap_shared_adauth_0, username User1

Jan 08 14:00:46 pan_authd_authenticate_service (pan_authd. c:663): authentification réussie (0)

Echec de l'authentification

Jan 09 23:21:15 pan_authd_service_req (pan_authd. c:2604): authd: essayer d'authentifier à distance utilisateur: User1

Jan 09 23:21:15 pan_authd_service_auth_req (pan_authd. c:1115): demande auth<'vsys1','adauth','user1'></'vsys1','adauth','user1'>

Jan 09 23:21:15 pan_authd_handle_nonadmin_auths (pan_authd. c:2245): VSys, authprof doesnot <vsys1,adauth>existent en dB, en essayant'Shared'VSys</vsys1,adauth>

Jan 09 23:21:15 pan_authd_common_authenticate (pan_authd. c:1511): authentification de l'utilisateur à l'aide de service/etc/pam.d/pan_ldap_shared_adauth_0, username User1

Jan 09 23:21:21 pan_authd_authenticate_service (pan_authd. c:663): échec de l'authentification (6)

Jan 09 23:21:21 pan_authd_common_authenticate (pan_authd. c:1531): authentification de l'utilisateur à l'aide de service/etc/pam.d/pan_ldap_shared_adauth_0, usename User1 a échoué-essayer d'autres hôtes

Jan 09 23:21:21 pan_authd_common_authenticate (pan_authd. c:1506): ignorer le serveur LDAP en raison de l'auth-profil manquant: pan_ldap_shared_adauth_1

Jan 09 23:21:21 pan_authd_common_authenticate (pan_authd. c:1506): ignorer le serveur LDAP en raison de l'auth-profil manquant: pan_ldap_shared_adauth_2

Jan 09 23:21:21 pan_authd_common_authenticate (pan_authd. c:1506): ignorer le serveur LDAP en raison de l'auth-profil manquant: pan_ldap_shared_adauth_3

Jan 09 23:21:21 échec de l'authentification pour l'utilisateur<shared,adauth,user1></shared,adauth,user1>

Jan 09 23:21:21 pan_authd_process_authresult (pan_authd. c:1258): pan_authd_process_authresult: User1 authresult pas auth'ed

Jan 09 23:21:21 pan_authd_process_authresult (pan_authd. c:1282): génération d'alarme réglée sur: false.

Jan 09 23:21:21 l'utilisateur'User1 'n'a pas réussi l'authentification. Motif: nom d'utilisateur/mot de passe invalide: 192.168.0.17

Ces journaux pour les tentatives échouées sont très génériques et peuvent être confus.

Les mêmes logs peuvent être vus pour diverses causes:

- Le serveur LDAP n'est pas accessible (Vérifiez les itinéraires de service)

- L'utilisateur n'existe pas dans le serveur LDAP

- Nom d'utilisateur et/ou mot de passe erroné

- Bind DN format dans le profil du serveur et/ou mot de passe est erroné

3. Vérifier les itinéraires de service

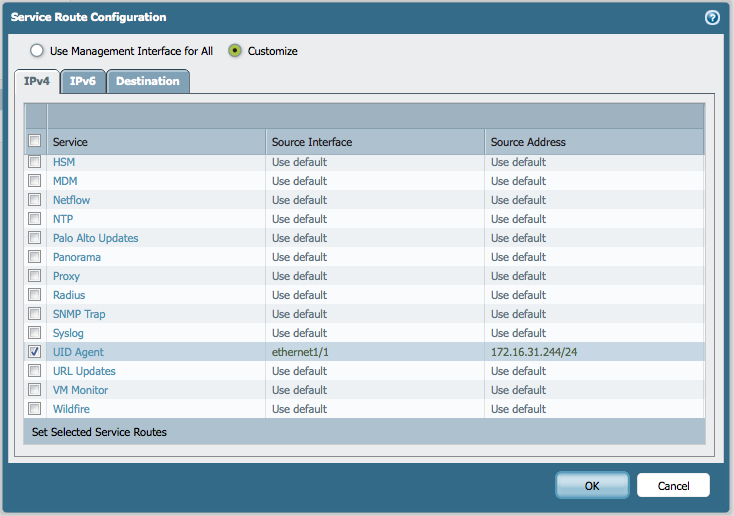

Si un itinéraire de service a été configuré pour le service UID agent, le test de mappage de groupe fonctionne alors que l'authentification LDAP peut échouer car le périphérique Palo Alto Networks utilise toujours l'interface de gestion comme source pour les demandes d'authentification LDAP.

En effet, le mappage de groupe est géré par le processus useridd et utilise son itinéraire de service dédié (agent UID). Comme mentionné précédemment, le service d'authentification est réalisé par le processus authd et il n'est pas possible de configurer un itinéraire dédié pour ce service.

Si l'interface Mgmt n'est pas utilisée pour les demandes d'authentification LDAP, un itinéraire de service individuel avec l'adresse IP du serveur LDAP dans la destination doit être configuré, comme indiqué ci-dessous:

propriétaire : nbilly