当多个 Url 使用相同的 IP 解析 URL 类别中解密

Resolution

潘-OS 6.0

问题

出现问题时有多个 web 服务背后的相同的 IP,正与谷歌,承载其所有服务 (如驱动器、翻译、搜索引擎,Google +、地图、戏剧、Gmail、日历等等) 在同一组的 IP 地址后面的情况。

在哪里 DNS 解析 www.google.com 和 www.drive.google.com 在相同的 IP 地址 (例如,173.194.78.189) 的情况下,主机使用相同的 IP 登录 google.com 和 drive.google.com。因此,如果第一届会议交通到 www.google.com,本地缓存映射 173.194.78.189 向"搜索引擎"。然后,如果下一个主机去 www.drive.google.com 使用相同的目的地 IP,URL 类别将解决在"搜索引擎",而不是"在线个人-存储。"

解密策略集解密只"在线个人存储"类别错过这种组合的交通和真正的 drive.google.com 数据不会解密。

详细

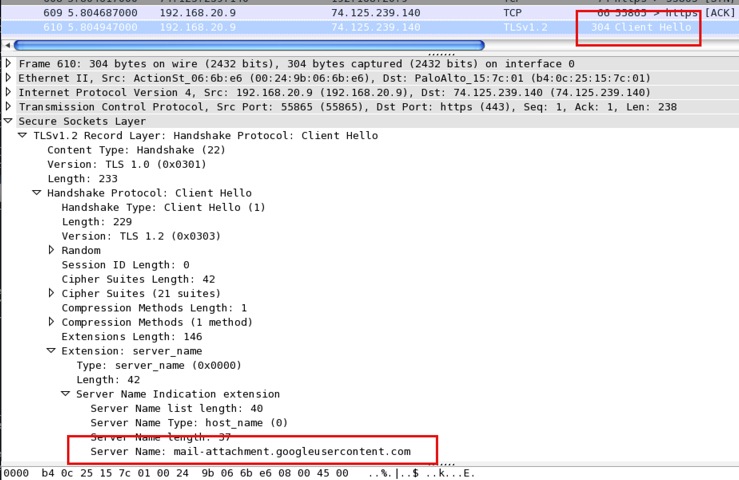

当故障排除与 SSL 解密的问题,一个好的起点是了解解密机制与 URL 分类的工作原理。要建立安全的 SSL 隧道,客户端和服务器执行身份验证方法。客户端通常对基于其证书的服务器的身份进行身份验证。第一次解析服务器的 URL,然后将发送客户端你好到解析的 IP 地址的客户端所总是启动 HTTPS 连接。客户端然后等待来自服务器端,其中应包括其证书的响应。

要解决适当的 URL 类别并确定是否要对某些 SSL 通信进行解密,帕洛阿尔托网络防火墙依赖从服务器收到的证书公用名称 (CN) 字段。因此,URL 分类基于什么在 CN 字段中找到。解析的 URL 类别然后映射到从客户端发送的截获数据包的目标 IP。为了加快解析 URL 类别的过程,防火墙在其本地缓存内存中存储到目的地 IP 映射的每个 URL。因此,SSL 通信到相同的目的地的下一个实例被解决已经存储在本地缓存文件的 URL 类别。 URL 分类用于解密的机制类似于:

- 客户端 Hello 消息被截获的防火墙

- 防火墙确定数据包的目标 IP

- 防火墙比较该目标 IP 的 IP 到 URL 类别映射从其本地缓存内存列表

- 如果相同的 IP 列表中,则 URL 类别然后是取自本地缓存内存

- 如果没有匹配是在本地缓存中,防火墙等待服务器响应的服务器中的证书的 CN 字段看

- URL 的决议基于 CN 字段映射到服务器的 IP 和添加到列表中供将来使用的本地缓存内存该类别

解决办法

潘 OS 6.0 引入了一种新的方法解决 URL 类别用于解密。这种新方法不基于服务器的证书 CN 字段,而 SSL ClientHello 消息的 SNI (服务器名称征兆) 价值。使用此方法可以确保,在每个情况下,帕洛阿尔托网络防火墙可以正确解析 URL 类别的上游交通和,有了这些信息,进行正确的解密政策。

注意: SNI 字段不受早期版本的浏览器的支持, 例如 IE 8.0, 它是最新版本的 "赢 XP". 因此, 使用 SNI 的解决方案不适用于 WinXP 的终端主机或其他客户端, 这是旧的浏览器版本. 在这种情况下,或为防火墙运行泛 OS 早于 6.0,解决方法是创建一个更广泛的解密配置文件,包括位于相同的 IP 地址后面每个服务的 URL 类别。

所有者: djoksimovic