Web ブラウザを使用して脅威の防止をテストする方法

175551

Created On 09/26/18 13:48 PM - Last Modified 06/01/23 17:37 PM

Resolution

概要

このドキュメントでは、脅威ログに "汎用クロスサイトスクリプティング" イベントを生成するためのテストについて説明します。

詳細

- web ブラウジングと SSL アプリケーションを許可するポリシーを作成します。

- ポリシーに関連付けられている既定の脆弱性保護セキュリティプロファイルを適用します。

- 任意の web ページに移動し、入力されたエントリを許可するエントリボックスを探します。

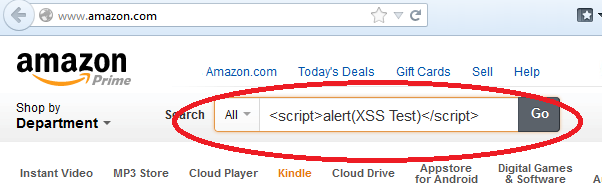

- エントリボックスに次のテキストを入力します。 <script>alert(XSS Test)</script>

たとえば、次の図は、"検索" ボックスに入力されたテキストを amazon.com web サイトを示しています。上記の例では、テキストを入力した

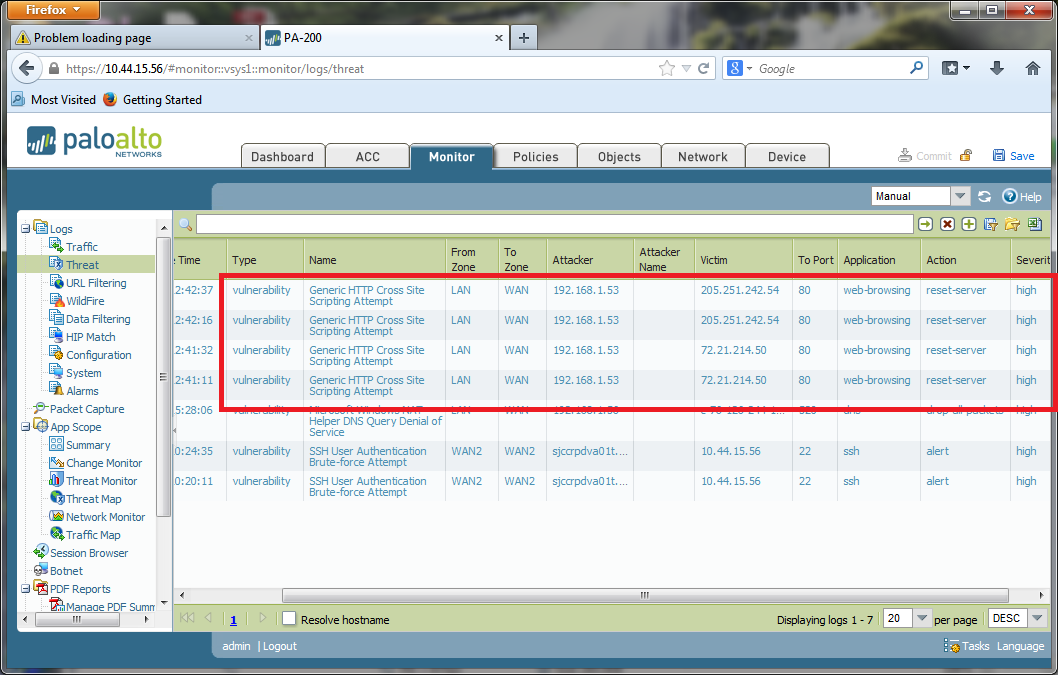

後に Enter キーを押すと、ブラウザが接続がリセットされたことを示すメッセージを表示する前に、しばらくビジー状態です。 - 「モニタ」 > 「PAN-OS Web GUI の脅威」に移動し、脅威ログにアラートが表示されます。この操作により、TCP リセットがサーバーに送信されたことが示されます。

また、グローバルカウンタを表示して、ファイアウォールが TCP リセットパケットを送信したことを確認することもできます。

> カウンターグローバル表示 |マッチ RST

flow_action_close 4 0 ドロップフロー pktproc TCP セッションを注入 RST を介して閉じ

また見なさい

その他の例: XSS フィルター回避チートシート- OWASP

脅威の予防展開技術のノート

所有者: skrall