OCSP による LSVPN 衛星接続の制御

Resolution

概要

LSVPN の実装により、管理者は VPN サイトをメインサイトにすばやく接続できます。この実装では、証明書を使用してポータルにサテライトを認証することによって、管理者が VPN ネットワークへのアクセスを許可するかどうか、および緊急時の処置が必要な場合に拒否できる人を制御できるようになります。

詳細

フルコントロールを実現するには、パロアルトネットワークファイアウォールの証明機関 (ca) と、その ca で生成する証明書の OCSP レスポンダが必要です。このプロセスは、GlobalProtect リモートアクセス VPN 接続を制御するのに非常に似ており、同様の原則が有効であり、同様の手順に従う必要があります。

注:詳細については、次のリンクを参照してください。OCSP による GlobalProtect VPN アクセスの制御

- ファイアウォールで CA を作成する

- ローカル OCSP レスポンダーを作成する

- 指定された OCSP で認証の状態を確認するために使用される証明書プロファイルを作成します。

- CA によって署名された証明書を作成し、これらの証明書の失効状態を確認する OCSP レスポンダーを含めます。

- サテライトが GlobalProtect に接続したときに正しい情報で証明書が生成されるかどうかを確認します (これには正しい発行者が含まれます)。

- サテライトが VPN ネットワークに接続できることを確認します。

- 必要に応じて、サテライト証明書を失効させて、VPN ネットワークに接続できるデバイスからサテライトを直ちに削除します。

手順

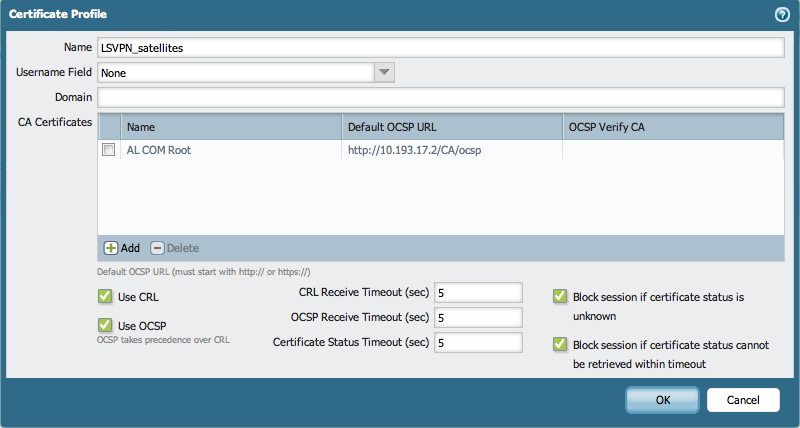

CA と OSCP レスポンダがファイアウォール上に配置されたら、証明書プロファイルを作成します。

注:詳細については、次のリンクを参照してください。OCSP レスポンダー を構成する方法

- 作成した OCSP で失効状態を確認する LSVPN サテライトの証明書プロファイルを作成するには、[デバイス] > [証明書の管理] > [証明書プロファイル] に移動します。

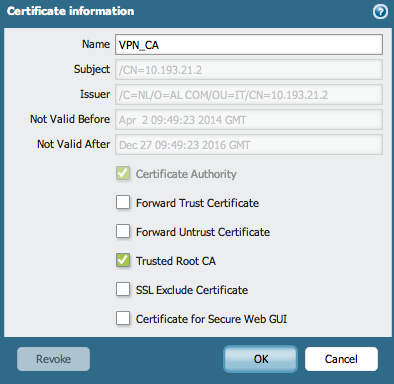

- デバイス > 証明書管理 > 証明書に移動し、[生成] をクリックして、サテライト証明書の署名に使用する証明書を作成します。

証明書の作成時に、以前に作成した OCSP レスポンダを必ず使用してください。これが仲介証明書である場合は、サテライトで信頼されているルート CA を必ず選択してください。ルートがサテライトで信頼されていない場合、またはこれが現在作成中のルート証明書である場合は、必ずこのファイアウォールから証明書をエクスポートし、サテライトファイアウォールにインポートしてください。

- 現時点では、LSVPN の構成を完了する必要があります。構成を完了するには、大規模な VPN (LSPV) 展開ガイドを参照してください。

セットアップの構成中に、あらかじめ作成した適切な証明書と証明書プロファイルを使用するようにしてください。

信頼されたルート CA と OCSP レスポンダーを GlobalProtect ポータルのサテライト構成に含め、証明書に失効状態がないかどうかを確認します。

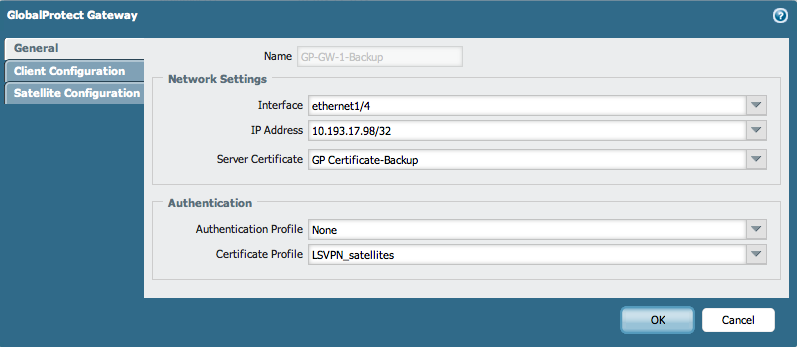

次に示すように、GlobalProtect ゲートウェイのサーバー証明書と証明書プロファイルを使用します。

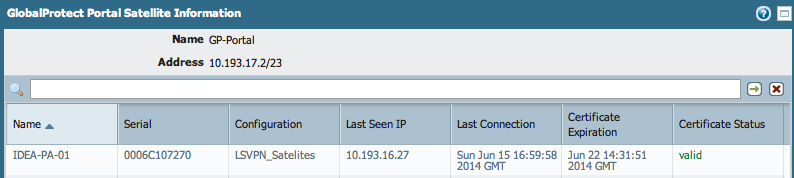

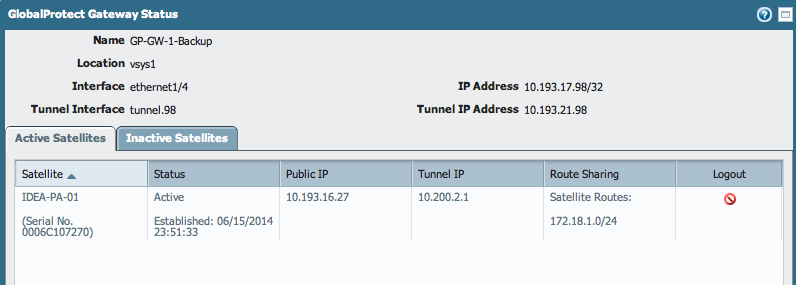

- 完全な LSVPN 構成が完了したら、接続がサテライトから GlobalProtect に確立されているかどうかを確認します。[

ネットワーク] タブの [GlobalProtect] > [ポータル] > [情報] > [サテライト情報] をクリックして、接続を確認します。

- [ネットワーク] > [GlobalProtect > ゲートウェイ > 情報] > [サテライト情報] をクリックして、必要なゲートウェイへの接続に関する詳細にアクセスします。

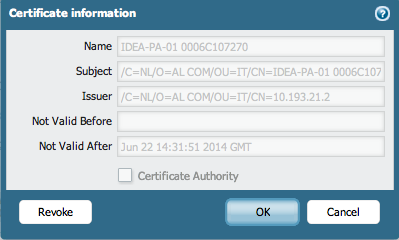

このプロセスに使用される証明書は、実際にサテライト用に作成され、CA から、前の手順で指定します。既定では、これらの証明書の有効性は7日です。

次に示すように、[デバイス] > [証明書の管理] > [証明書] の下に発行された証明書を参照します。証明書を

開くときに、証明書を失効させるオプションがあります。

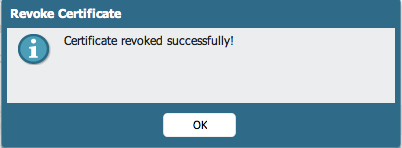

[失効] ボタンをクリックすると、証明書は有効ではなくなり、VPN ネットワークへの接続を確立するためにポータルによって受け入れられるべきではありません:

状態はすぐに失効に変更されます。

この時点から、そのサテライトからの接続は、無効な証明書による認証のために削除されます。これは、以下に示すように、システムログに表示することができます蜂:

ポータルの sslmgr で、証明書チェックが実行され、使用した証明書が失効していることを確認します。次の操作コマンドを実行して、これを実現します。

> より少ない mp-ログ sslmgr

6月 16 00:51:58 pan_store_portal_cfg_assigned (pan_store_satellite_info c:1854): 割り当てられた serialno 0006C107270 を見つける

6月 16 00:51:58 pan_store_satellite_info_response_print (pan_store_satellite_info c:106): {衛星情報の成功; vsys id (1); vsys 名 (vsys1); ポータル名 (GP ポータル);

serialno (0006C107270);ホスト名 (アイデア-PA-01);設定 (LSVPN_Satelites);ピン (静的);から派生した ();最後に見た ip (10.193.16.27);}

6月 16 00:51:58 pan_store_certificate_info_find_expired_cert (pan_store_certificate_info c:964): 証明書 (539DAE57002715) が失効している、クリーンアップしない

6月 16 00:51:58 pan_store_certificate_info_find_expired_cert (pan_store_certificate_info c:973): 証明書の有効期限日 (22 22:51 Jun:01 2014 GMT)

6月 16 00:51:58 pan_store_certificate_info_find_expired_cert (pan_store_certificate_info c:979): 現在の日付 (6 月 15 22:51:58 2014 GMT)

6月 16 00:51:58 pan_store_certificate_info_find_expired_cert (pan_store_certificate_info c:981): expdate (140622225101Z) curdate (140615225158Z)

6月 16 00:51:58 pan_store_certificate_info_find_expired_cert (pan_store_certificate_info c:984): exp の日付 (3183271629) curwarmingdate (3176271686)

6月 16 00:51:58 pan_store_is_cert_expired (pan_store_certificate_info c:70): 証明書の有効期限日 (22 22:51 Jun:01 2014 GMT) (140622225101Z)

6月 16 00:51:58 pan_store_is_cert_expired (pan_store_certificate_info c:77): 現在の日付プラス温暖化の日 (6 月 18 22:51:58 2014 GMT) (140618225158Z)

6月 16 00:51:58 sslmgr_sysd_store_cert_gen (sslmgr_sysd c:469): 証明書はまだ有効です。

6月 16 00:51:58 pan_store_satellite_info_request_print (pan_store_satellite_info c:75): {サテライト情報検索; vsys id (1); vsys 名 (vsys1); ポータル名 (GP ポータル); seria

lno (0006C107270);ホスト名 ();設定 ();ピン ();から派生した ();最後に見た ip ();}

6月 16 00:51:58 pan_store_portal_cfg_assigned (pan_store_satellite_info c:1854): 割り当てられた serialno 0006C107270 を見つける

6月 16 00:51:58 pan_store_satellite_info_response_print (pan_store_satellite_info c:106): {衛星情報の成功; vsys id (1); vsys 名 (vsys1); ポータル名 (GP ポータル);

serialno (0006C107270);ホスト名 (アイデア-PA-01);設定 (LSVPN_Satelites);ピン (静的);から派生した ();最後に見た ip (10.193.16.27);}

6月 16 00:52:14 [OCSP] URL (null) serialno: 539E235500032C

6月 16 00:52:14送信クッキー: 4 セッション: 0 ステータス: 2 DP に

失効後、接続を確立することはできません。

> グローバル保護ゲートウェイの現在のサテライトを表示

GlobalProtect ゲートウェイ: GP-GW-1 (0 サテライト)

トンネル名: GP の-GW は-1-S の

GlobalProtect ゲートウェイ: GP-GW-1-バックアップ (0 サテライト)

トンネル名: GP の-GW は-1-バックアップ-S の

> グローバル保護ゲートウェイ以前のサテライトを表示

GlobalProtect ゲートウェイ: GP-GW-1 (0 サテライト)

トンネル名: GP の-GW は-1-S の

GlobalProtect ゲートウェイ: GP-GW-1-バックアップ (0 サテライト)

トンネル名: GP の-GW は-1-バックアップ-S の

サテライト: 0006C107270

サテライトホスト名: アイデア-PA-01

プライベート IP アドレス: 10.200.2.1

パブリック IP アドレス: 10.193.16.27

サテライトトンネル IPs:

ログイン時間: 6 月 15 23:51:33

ログアウト時間: 6 月 16 00:51:34

理由: トンネルの寿命が切れた

衛星公開ルート: 172.18.1.0/24

衛星はルートを否定した:

サテライト重複ルート:

トンネルモニタが有効: はい

トンネルモニター間隔: 3 秒

トンネルモニタアクション: フェイルオーバー

トンネルモニタのしきい値: 5 試行

トンネルモニタのソース: 10.193.21.98

トンネルモニターの行先: 10.200.2.1

トンネルモニタの状態: データがありません

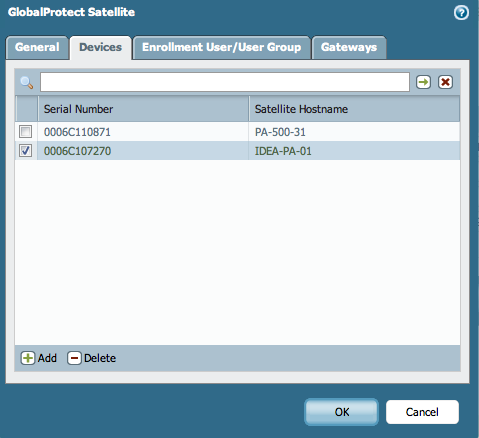

サテライトは、GlobalProtect ポータルのサテライト構成から完全に削除できます。これは、ポータルが証明書を検証する必要がないことを意味します。

構成するには、ネットワーク > GlobalProtect > ポータル > サテライト構成に移動し、サテライトを選択してリストから削除します。

所有者: ialeksov