Contrôle des connexions par satellite LSVPN avec OCSP

Resolution

Vue d’ensemble

L'implémentation LSVPN permet aux administrateurs de connecter rapidement des sites VPN au site principal. La mise en œuvre repose sur l'utilisation de certificats pour authentifier les satellites sur le portail, ce qui permet aux administrateurs de contrôler qui sera autorisé à accéder au réseau VPN, et qui peut être refusé si une action d'urgence est nécessaire.

Détails

Pour accomplir le plein contrôle, il doit y avoir une autorité de certification (ca) sur le pare-feu de Palo Alto Networks, et le répondeur OCSP pour les certificats que nous générerons avec cette ca. Le processus est très similaire au contrôle GlobalProtect connexions VPN d'accès à distance et les principes similaires sont valables et des étapes similaires doivent être suivies.

Remarque: pour plus d'informations, référencez le lien suivant: contrôle de l' accès VPN GlobalProtect avec OCSP

- Créer une autorité de certification au niveau du pare-feu

- Créer un répondeur OCSP local

- Créez un profil de certificat qui sera utilisé pour vérifier l'état des certifications avec le OCSP donné

- Créez un certificat signé par l'autorité de certification et incluez le répondeur OCSP à vérifier pour l'état de révocation de ces certificats

- Vérifiez si les certificats sont générés avec les informations correctes lorsqu'un satellite se connecte à GlobalProtect (cela devrait inclure l'émetteur correct)

- Vérifiez que les satellites peuvent se connecter au réseau VPN

- Si nécessaire, révoquez le certificat satellite pour retirer immédiatement le satellite des périphériques qui peuvent se connecter au réseau VPN

Étapes

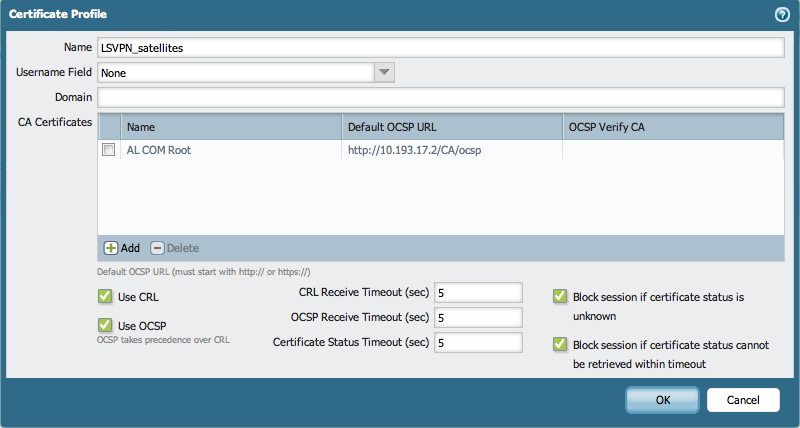

Une fois que l'autorité de certification et le répondeur OSCP sont en place sur le pare-feu, créez un profil de certificat.

Remarque: référencez le lien suivant pour plus d'informations sur: Comment configurer un répondeur OCSP

- Pour créer un profil de certificat pour les satellites LSVPN, qui vérifieront l'état de révocation avec le OCSP créé, accédez au profil de certificat de Device > Management.

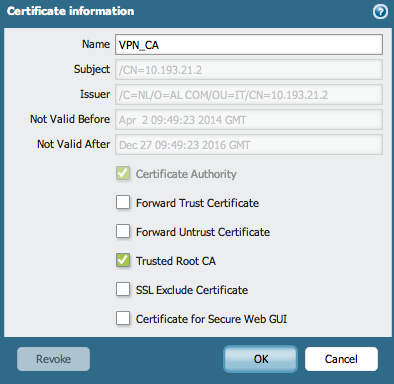

- Allez dans Device > Certificate Management > certificats et cliquez sur générer pour créer le certificat qui sera utilisé pour signer les certificats satellites.

Lors de la création du certificat, veillez à utiliser le répondeur OCSP précédemment créé. S'il s'agit d'un certificat intermédiaire, assurez-vous de sélectionner l'autorité de certification racine qui est approuvée sur le satellite. Si la racine n'est pas approuvée sur le satellite, ou s'il s'agit d'un certificat racine en cours de création, assurez-vous d'exporter le certificat à partir de ce pare-feu et de l'importer sur le pare-feu satellite.

- À ce moment, la configuration du LSVPN doit être terminée. Veuillez consulter le Guide de déploiement de la grande échelle VPN (LSPV) pour terminer la configuration.

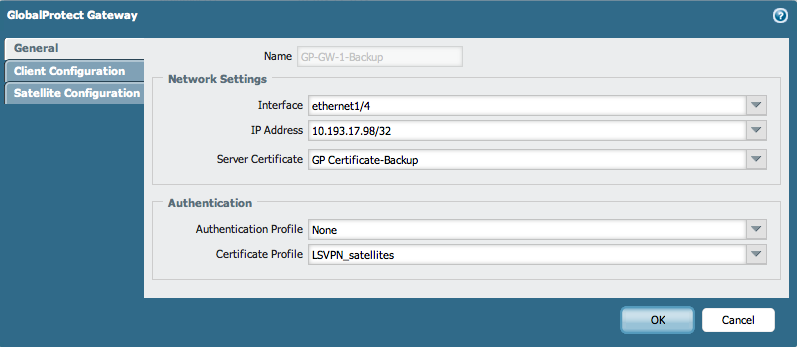

Lors de la configuration du programme d'installation, assurez-vous d'utiliser les certificats et les profils de certificats appropriés créés précédemment.

Incluez l'autorité de certification racine approuvée et le répondeur OCSP dans la configuration satellite sous le portail GlobalProtect, de sorte que les certificats sont vérifiés pour l'état de révocation.

Utilisez le certificat de serveur et le profil de certificat pour la passerelle GlobalProtect, comme indiqué ci-dessous:

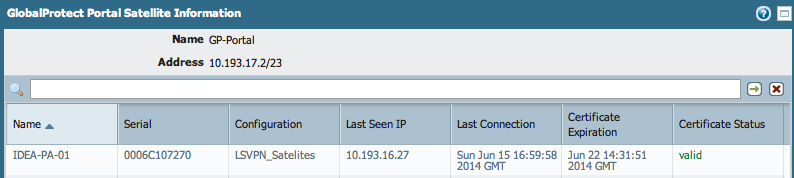

- Une fois la configuration complète de LSVPN terminée, vérifiez si les connexions s'établissent entre les satellites et GlobalProtect.

Vérifiez la connexion sous l'onglet réseau > GlobalProtect > portails > sous info > cliquez sur information satellite:

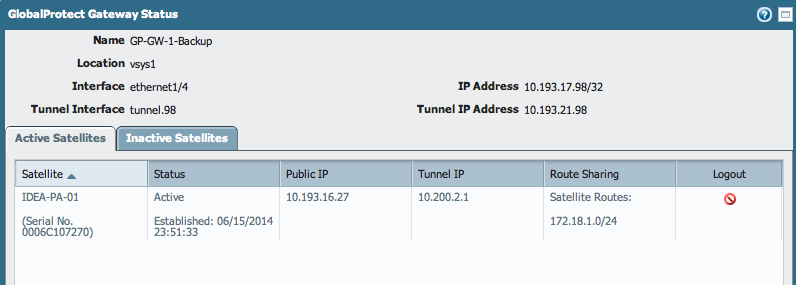

- Accédez au réseau > GlobalProtect > Gateways > sous info > cliquez sur l'information satellite pour accéder aux détails de la connexion à la passerelle nécessaire:

le certificat qui est utilisé pour ce processus est en fait créé pour le satellite, à partir de l'AC qui a été spécifié dans les étapes précédentes. Par défaut, la validité de ces certificats est de 7 jours.

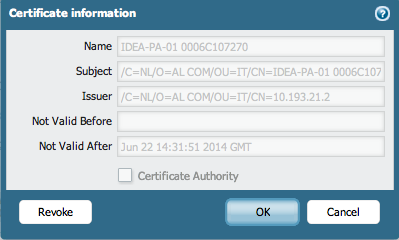

Comme indiqué ci-dessous, voir le certificat délivré sous Device > Certificate Management > certificats:

lors de l'ouverture du certificat, il existe une option pour révoquer le certificat.

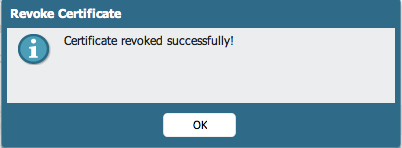

Une fois que le bouton révoquer est cliqué, le certificat n'est plus valide et ne doit pas être accepté par le portail pour établir des connexions au réseau VPN:

l'état change immédiatement à révoqué: à

partir de ce moment, les connexions de ce satellite seront être supprimé, en raison de l'authentification avec un certificat non valide. Cela peut Bee vu dans les journaux système, comme indiqué ci-dessous:

Dans le sslmgr. log du portail, voir qu'une vérification de certificat est effectuée et que le certificat utilisé est révoqué. Exécutez la commande opérationnelle suivante pour réaliser ceci:

> moins MP-log sslmgr. log

Juin 16 00:51:58 pan_store_portal_cfg_assigned (pan_store_satellite_info. c:1854): find Assigned serialno 0006C107270

Juin 16 00:51:58 pan_store_satellite_info_response_print (pan_store_satellite_info. c:106): {satellite info Success; VSys ID (1); VSys Name (vsys1); nom du portail (GP-Portal);

serialno (0006C107270); HostName (IDEA-PA-01); config (LSVPN_Satelites); pin (statique); dérivé de (); IP dernière vue (10.193.16.27); }

Juin 16 00:51:58 pan_store_certificate_info_find_expired_cert (pan_store_certificate_info. c:964): le certificat (539DAE57002715) est révoqué, ne pas nettoyer

Juin 16 00:51:58 pan_store_certificate_info_find_expired_cert (pan_store_certificate_info. c:973): date d'expiration du certificat (juin 22 22:51:01 2014 GMT)

Juin 16 00:51:58 pan_store_certificate_info_find_expired_cert (pan_store_certificate_info. c:979): date actuelle (Jun 15 22:51:58 2014 GMT)

Juin 16 00:51:58 pan_store_certificate_info_find_expired_cert (pan_store_certificate_info. c:981): EXPDATE (140622225101Z) caillé (140615225158Z)

Juin 16 00:51:58 pan_store_certificate_info_find_expired_cert (pan_store_certificate_info. c:984): exp Date (3183271629) curwarmingdate (3176271686)

Juin 16 00:51:58 pan_store_is_cert_expired (pan_store_certificate_info. c:70): date d'expiration du certificat (juin 22 22:51:01 2014 GMT) (140622225101Z)

Juin 16 00:51:58 pan_store_is_cert_expired (pan_store_certificate_info. c:77): date actuelle plus jours de réchauffement (juin 18 22:51:58 2014 GMT) (140618225158Z)

Juin 16 00:51:58 sslmgr_sysd_store_cert_gen (sslmgr_sysd. c:469): le certificat est toujours valide

Juin 16 00:51:58 pan_store_satellite_info_request_print (pan_store_satellite_info. c:75): {satellite info Find; VSys ID (1); VSys Name (vsys1); nom du portail (GP-Portal); seria

LNO (0006C107270); HostName (); config (); pin (); dérivé de (); dernière vue IP (); }

Juin 16 00:51:58 pan_store_portal_cfg_assigned (pan_store_satellite_info. c:1854): find Assigned serialno 0006C107270

Juin 16 00:51:58 pan_store_satellite_info_response_print (pan_store_satellite_info. c:106): {satellite info Success; VSys ID (1); VSys Name (vsys1); nom du portail (GP-Portal);

serialno (0006C107270); HostName (IDEA-PA-01); config (LSVPN_Satelites); pin (statique); dérivé de (); IP dernière vue (10.193.16.27); }

Juin 16 00:52:14 [OCSP] URL (null) serialno: 539E235500032C

Juin 16 00:52:14 envoyer cookie: 4 session: 0 statut: 2 à DP

Après la révocation, une connexion ne peut plus être établie:

> afficher global-Protect-Gateway Current-satellite

GlobalProtect Gateway: GP-GW-1 (0 satellites)

Nom du tunnel: GP-GW-1-S

GlobalProtect Gateway: GP-GW-1-Backup (0 satellites)

Nom du tunnel: GP-GW-1-Backup-S

> Show global-Protect-Gateway précédent-satellite

GlobalProtect Gateway: GP-GW-1 (0 satellites)

Nom du tunnel: GP-GW-1-S

GlobalProtect Gateway: GP-GW-1-Backup (0 satellites)

Nom du tunnel: GP-GW-1-Backup-S

Satellite: 0006C107270

Hostname satellite: Idea-PA-01

IP privée: 10.200.2.1

IP publique: 10.193.16.27

Tunnel satellite IPS:

Heure de connexion: Jun. 15 23:51:33

Heure logout: Jun. 16 00:51:34

Raison: durée de vie du tunnel expiré

Routes publiées par satellite: 172.18.1.0/24

Routes refusées par satellite:

Routes dupliquées par satellite:

Moniteur de tunnel activé: Oui

Intervalle du moniteur de tunnel: 3 secondes

Action du moniteur de tunnel: basculement

Seuil du moniteur tunnel: 5 tentatives

Moniteur de tunnel source: 10.193.21.98

Destination du moniteur de tunnel: 10.200.2.1

État du moniteur de tunnel: aucune donnée disponible

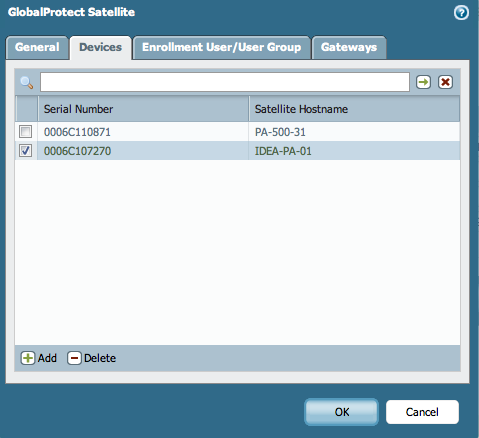

Le satellite peut être définitivement retiré de la configuration satellite du portail GlobalProtect. Cela signifie que le portail n'a pas à essayer de valider le certificat.

Pour configurer, accédez au réseau > GlobalProtect > portails > configuration satellite, sélectionnez le satellite et supprimez-le de la liste:

propriétaire : ialeksov