Control de conexiones satelitales LSVPN con OCSP

Resolution

Resumen

La implementación de LSVPN permite a los administradores conectar rápidamente los sitios VPN al sitio principal. La implementación se basa en el uso de certificados para autenticar los satélites al portal, lo que permite a los administradores controlar a quién se le permitirá el acceso a la red VPN, y a quién se le puede negar si se necesita una acción de emergencia.

Detalles

Para lograr el control total, es necesario que haya una autoridad de certificación (CA) en el cortafuegos de Palo Alto Networks, y OCSP respondedor para los certificados que generaremos con esa CA. El proceso es muy similar a controlar GlobalProtect conexiones VPN de acceso remoto y principios similares son válidos y pasos similares deben ser seguidos.

Nota: para más información, consulte el siguiente enlace: control de acceso VPN GlobalProtect con OCSP

- Crear una CA en el cortafuegos

- Crear un respondedor OCSP local

- Crear un perfil de certificado que se usará para comprobar el estado de las certificaciones con el OCSP dado

- Crear un certificado firmado por la entidad emisora de certificados y incluir el respondedor OCSP que se comprobará para el estado de revocación de estos títulos

- Verificar si los certificados se generan con la información correcta cuando un satélite se conecta a GlobalProtect (esto debería incluir el emisor correcto)

- Compruebe que los satélites pueden conectarse a la red VPN

- Si es necesario, revocar el certificado de satélite para eliminar inmediatamente el satélite de los dispositivos que pueden conectarse a la red VPN

Pasos

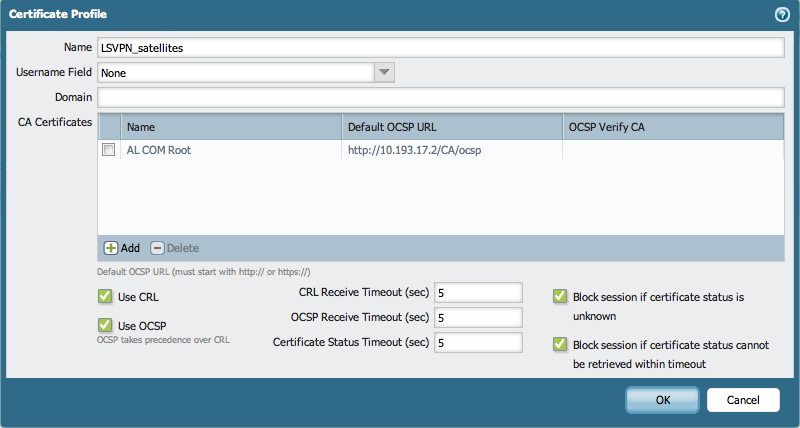

Después de que la CA y el respondedor OSCP estén en su lugar en el cortafuegos, cree un perfil de certificado.

Nota: haga referencia al siguiente vínculo para obtener más información sobre: Cómo configurar un respondedor OCSP

- Para crear un perfil de certificado para los satélites LSVPN, que verificará el estado de revocación con el OCSP creado, vaya al dispositivo > gestión de certificados > Perfil de certificado.

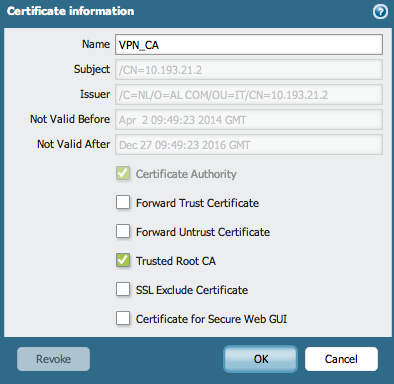

- Ir al dispositivo > administración de certificados > certificados y haga clic en generar para crear el certificado que se utilizará para firmar los certificados de satélite.

Mientras crea el certificado, asegúrese de utilizar el respondedor OCSP creado previamente. Si se trata de un certificado intermediado, asegúrese de seleccionar la entidad emisora de certificados root que se confía en el satélite. Si la raíz no es de confianza en el satélite, o se trata de un certificado raíz que se está creando ahora, asegúrese de exportar el certificado de este cortafuegos e importarlo en el Firewall de satélite.

- En este momento, la configuración del LSVPN necesita ser completada. Por favor, haga referencia a la guía de implementación de VPN de gran escala (LSPV) para completar la configuración.

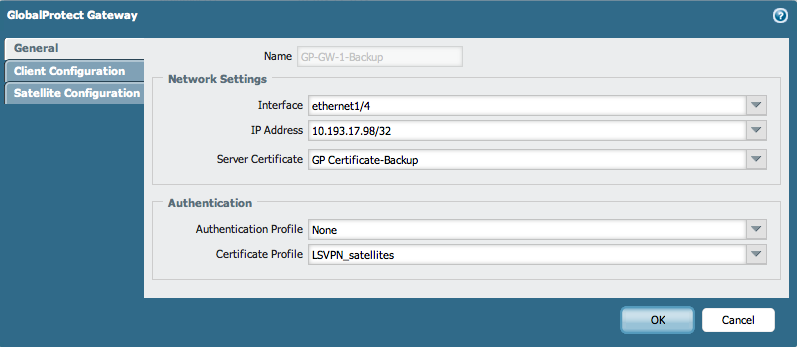

Mientras configura la configuración, asegúrese de utilizar los certificados y perfiles de certificado apropiados creados previamente.

Incluya la CA raíz de confianza y el respondedor OCSP en la configuración del satélite en el portal GlobalProtect, de modo que los certificados se comprueban para el estado de revocación.

Utilice el certificado de servidor y el perfil de certificado para el Gateway GlobalProtect, como se muestra a continuación:

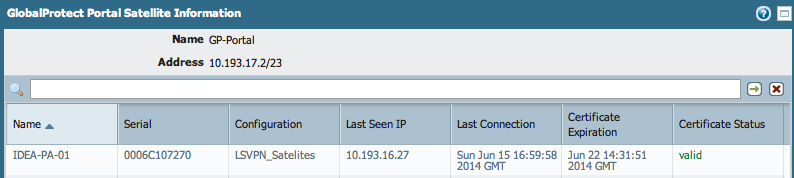

- Una vez completada la configuración de LSVPN completa, compruebe si las conexiones se establecen desde los satélites a GlobalProtect.

Compruebe la conexión debajo de la lengüeta de la red > GlobalProtect > Portals > bajo info > haga clic en la información del satélite:

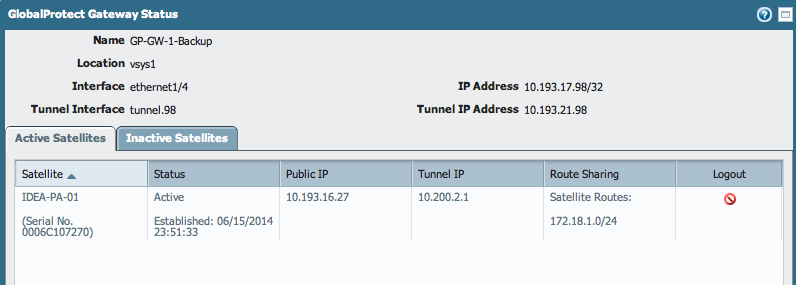

- Ir a la red > GlobalProtect > gateways > bajo info > haga clic en la información del satélite para acceder a los detalles acerca de la conexión a la puerta de enlace necesaria:

el certificado que se utiliza para este proceso se crea realmente para el satélite, de la CA que ha sido especificada en los pasos anteriores. De forma predeterminada, la validez de estos certificados es de 7 días.

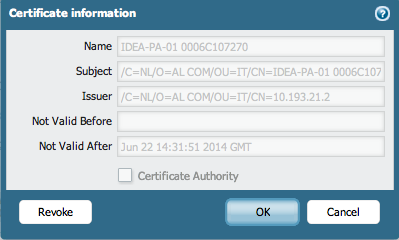

Como se muestra a continuación, vea el certificado emitido bajo dispositivo > administración de certificados > certificados: al

abrir el certificado, hay una opción para revocar el certificado.

Una vez que se hace clic en el botón revocar, el certificado ya no es válido y no debe ser aceptado por el portal para establecer conexiones a la red VPN:

el estado cambia inmediatamente a revocado: a

partir de este momento, las conexiones de ese satélite se se eliminará, debido a la autenticación con un certificado no válido. Esto se puede ver en los registros del sistema, como se muestra a continuación:

En el sslmgr. log del portal, vea que se realiza una comprobación de certificado y que se revoca el certificado utilizado. Ejecute el siguiente comando operativo para lograrlo:

> less MP-log sslmgr. log

Jun 16 00:51:58 pan_store_portal_cfg_assigned (pan_store_satellite_info. c:1854): encontrar asignado serialNo 0006C107270

Jun 16 00:51:58 pan_store_satellite_info_response_print (pan_store_satellite_info. c:106): {Satellite info Success; vsys ID (1); vsys Name (vsys1); nombre del portal (GP-portal);

serialNo (0006C107270); hostname (idea-PA-01); config (LSVPN_Satelites); PIN (estático); derivado de (); último IP visto (10.193.16.27); }

Jun 16 00:51:58 pan_store_certificate_info_find_expired_cert (pan_store_certificate_info. c:964): se revoca el certificado (539DAE57002715), no limpiar

Jun 16 00:51:58 pan_store_certificate_info_find_expired_cert (pan_store_certificate_info. c:973): fecha de caducidad del certificado (Jun 22 22:51:01 2014 GMT)

Jun 16 00:51:58 pan_store_certificate_info_find_expired_cert (pan_store_certificate_info. c:979): fecha actual (Jun 15 22:51:58 2014 GMT)

Jun 16 00:51:58 pan_store_certificate_info_find_expired_cert (pan_store_certificate_info. c:981): EXPDATE (140622225101Z) curdate (140615225158Z)

Jun 16 00:51:58 pan_store_certificate_info_find_expired_cert (pan_store_certificate_info. c:984): EXP Date (3183271629) curwarmingdate (3176271686)

Jun 16 00:51:58 pan_store_is_cert_expired (pan_store_certificate_info. c:70): fecha de caducidad del certificado (Jun 22 22:51:01 2014 GMT) (140622225101Z)

Jun 16 00:51:58 pan_store_is_cert_expired (pan_store_certificate_info. c:77): fecha actual más días de calentamiento (Jun 18 22:51:58 2014 GMT) (140618225158Z)

Jun 16 00:51:58 sslmgr_sysd_store_cert_gen (sslmgr_sysd. c:469): el certificado sigue siendo válido

Jun 16 00:51:58 pan_store_satellite_info_request_print (pan_store_satellite_info. c:75): {satélite info Find; vsys ID (1); vsys Name (vsys1); Portal Name (GP-portal); seria

LNO (0006C107270); hostname (); config (); PIN (); derivado de (); última vista IP (); }

Jun 16 00:51:58 pan_store_portal_cfg_assigned (pan_store_satellite_info. c:1854): encontrar asignado serialNo 0006C107270

Jun 16 00:51:58 pan_store_satellite_info_response_print (pan_store_satellite_info. c:106): {Satellite info Success; vsys ID (1); vsys Name (vsys1); nombre del portal (GP-portal);

serialNo (0006C107270); hostname (idea-PA-01); config (LSVPN_Satelites); PIN (estático); derivado de (); último IP visto (10.193.16.27); }

Jun 16 00:52:14 [OCSP] URL (NULL) serialNo: 539E235500032C

Jun 16 00:52:14 enviar cookie: 4 sesión: 0 estado: 2 a DP

Después de la revocación, una conexión no puede ser establecida más:

> Mostrar global-Protect-Gateway actual-satélite

GlobalProtect Gateway: GP-GW-1 (0 satélites)

Nombre del túnel: GP-GW-1-S

GlobalProtect Gateway: GP-GW-1-backup (0 satélites)

Nombre del túnel: GP-GW-1-backup-S

> Mostrar global-Protect-Gateway previo-satélite

GlobalProtect Gateway: GP-GW-1 (0 satélites)

Nombre del túnel: GP-GW-1-S

GlobalProtect Gateway: GP-GW-1-backup (0 satélites)

Nombre del túnel: GP-GW-1-backup-S

Satélite: 0006C107270

Nombre de host satelital: idea-PA-01

IP privada: 10.200.2.1

IP pública: 10.193.16.27

IPS de túnel satelital:

Tiempo de login: Jun. 15 23:51:33

Tiempo de cierre de sesión: Jun. 16 00:51:34

Razón: el curso de la vida del túnel expiró

Rutas publicadas por satélite: 172.18.1.0/24

Rutas denegadas por satélite:

Rutas duplicadas satelitales:

Monitor de túnel activado: sí

Intervalo del monitor del túnel: 3 segundos

Acción del monitor del túnel: fail-over

Umbral del monitor del túnel: 5 intentos

Fuente del monitor del túnel: 10.193.21.98

Destino del monitor de túnel: 10.200.2.1

Estado del monitor de túnel: no hay datos disponibles

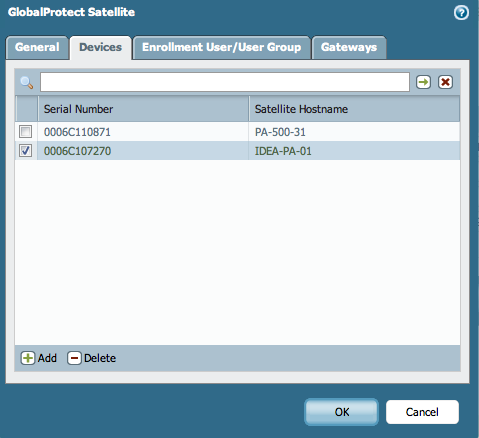

El satélite puede ser eliminado permanentemente de la configuración satelital del portal GlobalProtect. Esto significa que el portal no tiene que intentar validar el certificado.

Para configurar, vaya a la red > GlobalProtect > Portals > configuración del satélite, seleccione el satélite y elimínelo de la lista:

Propietario: ialeksov