Steuerung der lsvpn-Satellitenverbindungen mit OCSP

Resolution

Übersicht

Die lsvpn-Implementierung ermöglicht es Administratoren, VPN-Seiten schnell an die Hauptseite anzuschließen. Die Implementierung beruht auf der Verwendung von Zertifikaten zur Authentifizierung der Satelliten auf dem Portal, wodurch die Administratoren kontrollieren können, wem der Zugang zum VPN-Netzwerk gestattet wird und wer verweigert werden kann, wenn Notfallmaßnahmen erforderlich sind.

Details

Um die volle Kontrolle zu erreichen, muss es eine Zertifikatsbehörde (ca) auf der Palo Alto Networks Firewall geben, und OCSP Responder für die Zertifikate, die wir mit dieser ca generieren werden. Der Prozess ist sehr ähnlich wie die Steuerung von globalprotect-Fernzugriff-VPN-Verbindungen und ähnliche Prinzipien sind gültig und ähnliche Schritte sollten befolgt werden.

Hinweis: Weitere Informationen finden Sie unter folgendem Link: Controlling globalprotect VPN-Zugang mit OCSP

- Erstellen Sie eine ca an der Firewall

- Erstellen Sie einen lokalen OCSP-Responder

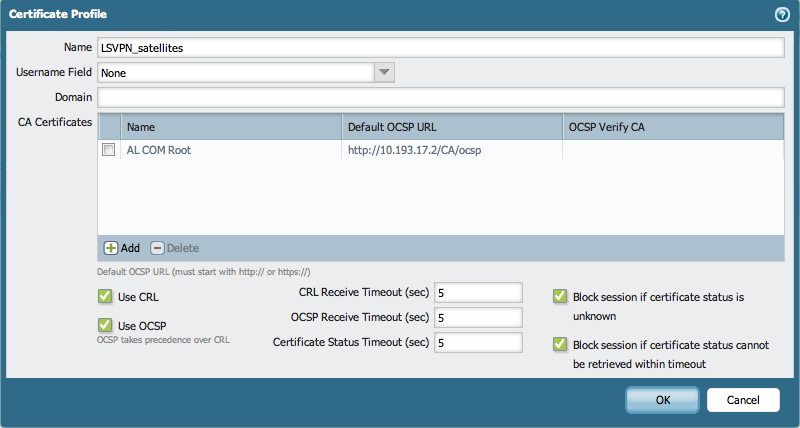

- Erstellen Sie ein Zertifikats Profil, das verwendet wird, um den Status der Zertifizierungen mit dem gegebenen OCSP zu überprüfen

- Erstellen Sie ein von der ca signiertes Zertifikat und schließen Sie den OCSP-Responder ein, der auf den Widerrufs Status dieser Zertifikate überprüft werden soll.

- Überprüfen Sie, ob die Zertifikate mit den richtigen Informationen generiert werden, wenn sich ein Satellit mit globalprotect verbindet (Dies sollte den korrekten Emittenten einschließen)

- Überprüfen Sie, ob sich die Satelliten mit dem VPN-Netzwerk verbinden können

- Wenn nötig, widerrufen Sie das Satelliten Zertifikat, um den Satelliten sofort von den Geräten zu entfernen, die sich mit dem VPN-Netzwerk verbinden können

Schritte

Nachdem die ca und die OSCP-Responder auf der Firewall vorhanden sind, erstellen Sie ein Zertifikats Profil.

Hinweis: Verweis auf den folgenden Link für weitere Informationen: wie man einen OCSP-Responder konfiguriert

- Um ein Zertifikats Profil für die lsvpn-Satelliten zu erstellen, das den Widerrufs Status mit dem erstellten OCSP überprüft, gehen Sie zum Device > Zertifikats Management > Zertifikats Profil.

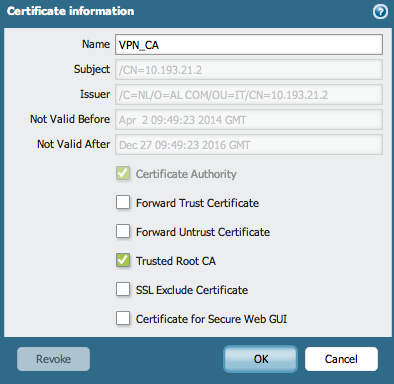

- Gehen Sie zu Device > Zertifikats Management > Zertifikate und klicken Sie auf generieren, um das Zertifikat zu erstellen, das für die Unterzeichnung der Satelliten Zertifikate verwendet wird.

Bei der Erstellung des Zertifikats sollten Sie unbedingt den zuvor erstellten OCSP-Responder verwenden. Wenn es sich um ein zwischen Zertifikat handelt, wählen Sie unbedingt die Root-CA, die auf dem Satelliten vertraut ist. Wenn die Wurzel auf dem Satelliten nicht zugetraut wird, oder dies ist ein Root-Zertifikat, das jetzt erstellt wird, sollten Sie das Zertifikat von dieser Firewall exportieren und es auf der Satelliten-Firewall importieren.

- Zu diesem Zeitpunkt muss die Konfiguration des lsvpn abgeschlossen sein. Bitte verweisen Sie auf den großflächigen VPN (lspv) Deployment Guide , um die Konfiguration abzuschließen.

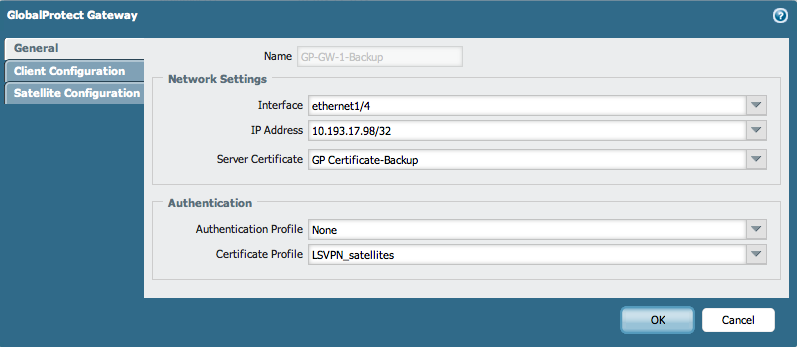

Bei der Konfiguration des Setups sollten Sie die entsprechenden Zertifikate und Zertifikats Profile verwenden, die zuvor erstellt wurden.

Fügen Sie die vertrauenswürdige Root-CA und den OCSP-Responder in die Satelliten Konfiguration unter dem globalprotect-Portal ein, so dass die Zertifikate auf den Widerrufs Status überprüft werden.

Nutzen Sie das Server-Zertifikat und das Zertifikats Profil für das globalprotect-Gateway, wie unten gezeigt:

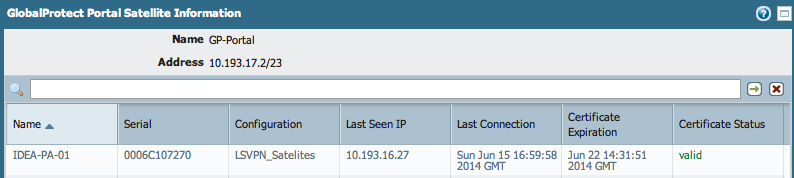

- Nachdem die vollständige lsvpn-Konfiguration abgeschlossen ist, überprüfen Sie, ob Verbindungen von den Satelliten zu globalprotect herstellen.

Überprüfen Sie die Verbindung unter dem Netzwerk Tab > globalprotect > Portale > unter Info > klicken Sie auf Satelliteninformationen:

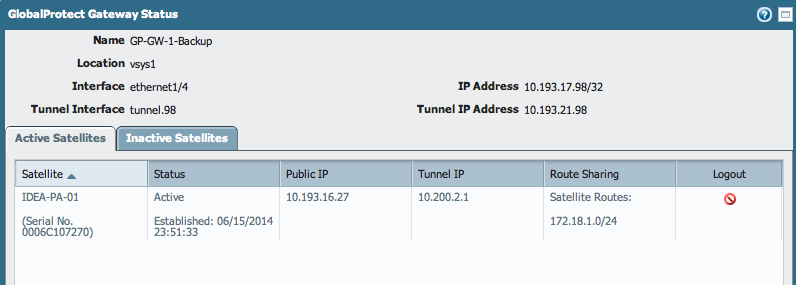

- Gehen Sie zum Netzwerk > globalprotect > Gateways > unter Info > klicken Sie auf Satelliteninformationen, um auf Details über die Verbindung zum benötigten Gateway zuzugreifen:

das Zertifikat, das für diesen Prozess verwendet wird, wird tatsächlich für den Satelliten erstellt, von der ca, die in den vorangegangenen Schritten angegeben. Standardmäßig beträgt die Gültigkeit dieser Zertifikate 7 Tage.

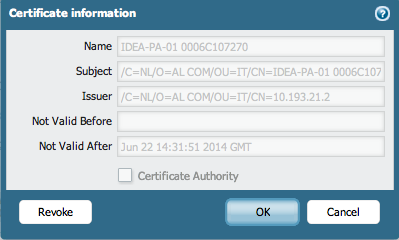

Wie unten gezeigt, siehe das ausgestellte Zertifikat unter Device > Zertifikats Management > Zertifikate:

beim Öffnen des Zertifikats besteht die Möglichkeit, das Zertifikat zu widerrufen.

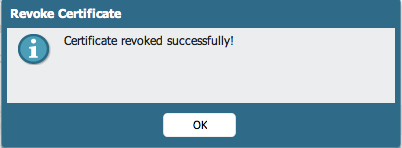

Sobald der Rückruf-Button angeklickt ist, ist das Zertifikat nicht mehr gültig und sollte vom Portal nicht akzeptiert werden, um Verbindungen zum VPN-Netz herzustellen:

der Status ändert sich sofort auf widerrufen:

ab diesem Zeitpunkt werden die Verbindungen von diesem Satelliten wegen der Authentifizierung mit einem ungültigen Zertifikat fallen gelassen werden. Dies kann in den Systemprotokollen eingesehen werden, wie unten gezeigt:

Im sslmgr. Log des Portals sehen Sie, dass eine Zertifikatsprüfung durchgeführt wird und das verwendete Zertifikat widerrufen wird. Führen Sie den folgenden Einsatzbefehl aus, um dies zu erreichen:

> weniger MP-Log sslmgr. log

Jun 16 00:51:58 pan_store_portal_cfg_assigned (pan_store_satellite_info. c:1854): finden Sie zugewiesene SerialNo 0006c107270

Jun 16 00:51:58 pan_store_satellite_info_response_print (pan_store_satellite_info. c:106): {Satellite Info Success; Vsys ID (1); Vsys Name (vsys1); Portal Name (GP-Portal);

SerialNo (0006c107270); Hostname (IDEA-PA-01); config (LSVPN_Satelites); PIN (statisch); abgeleitet von (); Last Seen IP (10.193.16.27); }

Jun 16 00:51:58 pan_store_certificate_info_find_expired_cert (pan_store_certificate_info. c:964): Zertifikat (539dae57002715) wird widerrufen, nicht aufräumen

Jun 16 00:51:58 pan_store_certificate_info_find_expired_cert (pan_store_certificate_info. c:973): Ablaufdatum des Zertifikats (Jun 22 22:51:01 2014 GMT)

Jun 16 00:51:58 pan_store_certificate_info_find_expired_cert (pan_store_certificate_info. c:979): Aktuelles Datum (Jun 15 22:51:58 2014 GMT)

Jun 16 00:51:58 pan_store_certificate_info_find_expired_cert (pan_store_certificate_info. c:981): expdate (140622225101z) CURDATE (140615225158z)

Jun 16 00:51:58 pan_store_certificate_info_find_expired_cert (pan_store_certificate_info. c:984): Exp Date (3183271629) curwarmingdate (3176271686)

Jun 16 00:51:58 pan_store_is_cert_expired (pan_store_certificate_info. c:70): Zertifikats Ablaufdatum (Jun 22 22:51:01 2014 GMT) (140622225101z)

Jun 16 00:51:58 pan_store_is_cert_expired (pan_store_certificate_info. c:77): Aktuelles Datum plus Erwärmungs Tage (Jun 18 22:51:58 2014 GMT) (140618225158z)

Jun 16 00:51:58 sslmgr_sysd_store_cert_gen (sslmgr_sysd. c:469): das Zertifikat ist weiterhin gültig

Jun 16 00:51:58 pan_store_satellite_info_request_print (pan_store_satellite_info. c:75): {Satellite Info Find; Vsys ID (1); Vsys Name (vsys1); Portal Name (GP-Portal); seria

LNO (0006c107270); Hostname (); config (); PIN (); abgeleitet von (); zuletzt gesehen IP (); }

Jun 16 00:51:58 pan_store_portal_cfg_assigned (pan_store_satellite_info. c:1854): finden Sie zugewiesene SerialNo 0006c107270

Jun 16 00:51:58 pan_store_satellite_info_response_print (pan_store_satellite_info. c:106): {Satellite Info Success; Vsys ID (1); Vsys Name (vsys1); Portal Name (GP-Portal);

SerialNo (0006c107270); Hostname (IDEA-PA-01); config (LSVPN_Satelites); PIN (statisch); abgeleitet von (); Last Seen IP (10.193.16.27); }

Jun 16 00:52:14 [OCSP] URL (null) SerialNo: 539e235500032c

Jun 16 00:52:14 Send Cookie: 4 Session: 0 Status: 2 to DP

Nach dem Widerruf kann eine Verbindung nicht mehr hergestellt werden:

> Global-Protect-Gateway Strom-Satellit anzeigen

Globalprotect Gateway: GP-GW-1 (0 Satelliten)

Tunnel Name: GP-GW-1-S

Globalprotect Gateway: GP-GW-1-Backup (0 Satelliten)

Tunnel Name: GP-GW-1-Backup-S

> Global-Protect-Gateway vor-Satellit anzeigen

Globalprotect Gateway: GP-GW-1 (0 Satelliten)

Tunnel Name: GP-GW-1-S

Globalprotect Gateway: GP-GW-1-Backup (0 Satelliten)

Tunnel Name: GP-GW-1-Backup-S

Satellit: 0006c107270

Satellit Hostname: idea-PA-01

Private IP: 10.200.2.1

Public IP: 10.193.16.27

Satelliten Tunnel-IPS:

Anmeldezeit: 15. Juni 23:51:33

Logout-Zeit: 16. Juni 00:51:34

Grund: Tunnel Lebensdauer abgelaufen

Satellit veröffentlicht Routen: 172.18.1.0/24

Satellit verweigert Routen:

Satelliten-Duplikate:

Tunnel Monitor aktiviert: Ja

Tunnel Monitor Intervall: 3 Sekunden

Tunnel Monitor-Aktion: Ausfall

Tunnel Monitor-Schwelle: 5 Versuche

Tunnel Monitor Quelle: 10.193.21.98

Tunnel Monitor Ziel: 10.200.2.1

Tunnel Monitor-Status: keine Daten verfügbar

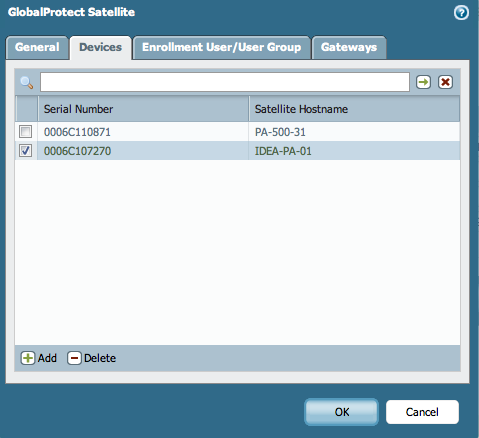

Der Satellit kann dauerhaft von der Satelliten Konfiguration des globalprotect Portals entfernt werden. Das bedeutet, dass das Portal nicht versuchen muss, das Zertifikat zu validieren.

Um zu konfigurieren, gehen Sie zum Netzwerk > globalprotect > Portale > Satelliten Konfiguration, wählen Sie den Satelliten und löschen Sie ihn aus der Liste:

Besitzer: Ialeksov