Demande client

Pan-OS 7.0 + prend en charge l'authentification TACACS + et certains clients vont utiliser l'implémentation Open source de TACACS + Server dans les distributions Linux comme CentOS ou Ubuntu. Dans ce cas, les périphériques Cisco existants fonctionneront très bien, mais les périphériques Pan-OS utilisant l'authentification TACACS + échoueront et les journaux afficheront l'erreur «état retourné: 2»

Authentification à TACACS + serveur à'SERVER_IP'pour l'utilisateur'username'

port du serveur: 49, timeout: 3, Flag: 4

sortie: 172.18.0.21

tentative d'authentification chap...

La demande d'authentification CHAP est créée

envoi d'informations d'identification: la demande d'authentification CHAP XXXXXX

est envoyée échec de l'authentification

chap:

tentative d'authentification PAP...

Demande d'authentification PAP est créé

demande d'authentification PAP est envoyé

état retourné: 2 l'

authentification a échoué contre TACACS + Server à SERVER_IP: 49 pour

l'utilisateur'username'

Vérification

Les options de débogage doivent être activées à l'intérieur du serveur TACACS + pour déterminer ce qui se passe réellement lors de l'authentification.

Cela peut être activé en démarrant le démon avec le commutateur-d avec 2 8 16 32 64 128

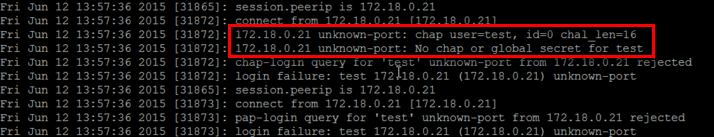

Dans le Debug, recherchez l'erreur comme ci-dessous:

Aucun chap ou secret mondial pour<user name=""></user>

Si nous ce message dans le TACACS + daemon, puis les étapes mentionnées ci-dessous peuvent être suivies pour y remédier.

Sur la CLI de Palo Alto Networks, vous pouvez également exécuter la commande suivante pour tester:

> test Authentication Authentication- <TACACS-Profile>nom d'utilisateur <test>de profil mot de passe</test> </TACACS-Profile>

Résolution

La résolution de cette erreur doit être exécutée sur le serveur TACACS et non sur le périphérique Pan.

Les user_attr suivants doivent être ajoutés à l'utilisateur dans tac_plus. conf

PAP = des<des_string_password></des_string_password>

Par exemple, la configuration utilisateur de test sous tac_plus. conf doit ressembler à

User = test {

PAP = des <des_string_password>

PAP = PAM

chap = clair "mot de passe CHAP"

login = <password_spec>

Enable = <password_spec>

} </password_spec> </password_spec> </des_string_password>

Remarque: certains attributs peuvent ne pas être présents dans cet exemple, car c'est juste pour l'illustration.

Après l'avoir ajouté au tac_plus. conf sur le serveur TACACS, le démon doit être redémarré pour prendre effet et après cela, l'authentification doit réussir.