Incidencia

PAN-os 7.0 + soporta autenticación TACACS + y algunos clientes usarán la implementación de código abierto de TACACS + en distribuciones Linux como CentOS o Ubuntu. En esta situación, los dispositivos Cisco existentes funcionarán muy bien, pero los dispositivos pan-os que utilicen la autenticación TACACS + fallarán y los logs mostrarán el error " estado devuelto: 2"

Autenticación a TACACS + servidor en ' SERVER_IP ' para usuario ' username '

Puerto del servidor: 49, timeout: 3, Flag: 4

salida: 172.18.0.21

intentando la autenticación CHAP...

La solicitud de autenticación CHAP se crea

enviando credenciales: xxxxxx la

solicitud de autenticación CHAP se envía

autenticación CHAP fallida:

intentar la autenticación PAP...

La petición de autenticación PAP se crea

la solicitud de autenticación PAP se envía

estado devuelto: 2

autenticación fallida contra TACACS + servidor en SERVER_IP: 49

para usuario ' username '

Verificación de

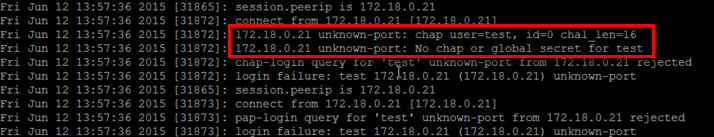

Las opciones de depuración deben habilitarse dentro del servidor TACACS + para averiguar qué está sucediendo realmente cuando se realiza la autenticación.

Esto se puede activar mediante el inicio del daemon con -d switch con 2 8 16 32 64 128

En el debug, busque el error como abajo:

Ningún CHAP o secreto global para<user name=""></user>

Si nosotros ese mensaje en el TACACS + daemon entonces los pasos mencionados abajo se pueden seguir para arreglarlo.

En la CLI de Palo Alto Networks, también puede ejecutar el siguiente comando para probar:

> autenticación de autenticación de prueba-perfil <TACACS-Profile> <test>contraseña</test> de usuario</TACACS-Profile>

Resolución

La resolución de este error debe realizarse en el servidor TACACS y no en el dispositivo pan.

El siguiente user_attr debe agregarse al usuario en tac_plus. conf

PAP = des<des_string_password></des_string_password>

Por ejemplo, la configuración de usuario de prueba en tac_plus. conf debería verse como

User = test {

PAP = des <des_string_password>

PAP = PAM

CHAP = texto "CHAP Password"

login = <password_spec>

enable = <password_spec>

} </password_spec> </password_spec> </des_string_password>

Nota: es posible que algunos atributos no estén presentes en este ejemplo, ya que esto es sólo para la ilustración.

Después de agregarlo a tac_plus. conf en el servidor TACACS, el daemon debe reiniciarse para que tenga efecto y después de eso, la autenticación debe tener éxito.