Problem

Pan-OS 7.0 + unterstützt die TACACS + -Authentifizierung und einige Kunden werden die Open-Source-Implementierung von TACACS + Server in Linux-Distros wie CentOS oder Ubuntu verwenden. In dieser Situation werden bestehende Cisco-Geräte gut funktionieren, aber Pan-OS-Geräte mit TACACS +-Authentifizierung werden fehlschlagen und die Protokolle zeigen Fehler "Rückgabestatus: 2 "

Authentifizierung auf TACACS + Server bei ' SERVER_IP ' für Benutzer ' username '

Server-Port: 49, Timeout: 3, Flag: 4

Egress: 172.18.0.21

Versuch CHAP-Authentifizierung...

CHAP-Authentifizierungsanfrage wird mit dem

Versenden von Credential erstellt: xxxxxx

CHAP-Authentifizierungsanfrage wird gesendet

CHAP-Authentifizierung fehlgeschlagen:

Versuch PAP-Authentifizierung...

PAP-Authentifizierungsanfrage erstellt wird

PAP-Authentifizierung Anfrage wird

zurückgegeben Status: 2

Authentifizierung scheiterte gegen TACACS + Server unter SERVER_IP: 49 für Benutzer '

Benutzername '

Überprüfung

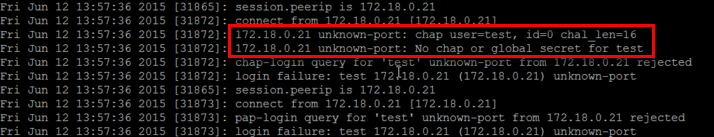

Die Debugging-Optionen sollten innerhalb des TACACS +-Servers aktiviert werden, um herauszufinden, was tatsächlich bei der Authentifizierung passiert.

Dies kann durch den Start des Daemons mit – d Switch mit 2 8 16 32 64 128

In der Debug, suchen Sie nach dem Fehler wie unten:

Kein CHAP oder globales Geheimnis für<user name=""></user>

Wenn wir diese Nachricht im TACACS + Daemon haben, dann können die unten genannten Schritte befolgt werden, um Sie zu beheben.

Auf den Palo Alto Networks CLI können Sie auch den folgenden Befehl ausführen, um zu testen:

> Test Authentifizierung Authentifizierung-Profil <TACACS-Profile>Benutzername <test>Passwort</test> </TACACS-Profile>

Lösung

Die Auflösung für diesen Fehler muss auf dem TACACS-Server und nicht auf dem Pan-Gerät durchgeführt werden.

Die folgenden user_attr sollten dem Benutzer in tac_plus. conf hinzugefügt werden.

PAP = des<des_string_password></des_string_password>

Zum Beispiel sollte die Test Benutzer-Konfiguration unter tac_plus. conf aussehen wie

User = Test {

PAP = des <des_string_password>

PAP = PAM

CHAP = Klartext "CHAP Passwort"

Login = <password_spec>

enable = <password_spec>

} </password_spec> </password_spec> </des_string_password>

Hinweis: einige Attribute sind in diesem Beispiel vielleicht nicht vorhanden, da dies nur zur Illustration ist.

Nachdem er es auf dem TACACS-Server in die tac_plus. conf hinzugefügt hat, sollte der Daemon neu gestartet werden, um wirksam zu werden, und danach sollte die Authentifizierung gelingen.