構成可能な拒否アクション

197091

Created On 09/26/18 13:44 PM - Last Modified 06/14/23 07:13 AM

Resolution

セキュリティポリシーにより、管理者は望ましくないアプリケーションがファイアウォールを通過し、望ましくないアプリケーションが外部またはネットワーク間に接続できないようにすることが可能になります。

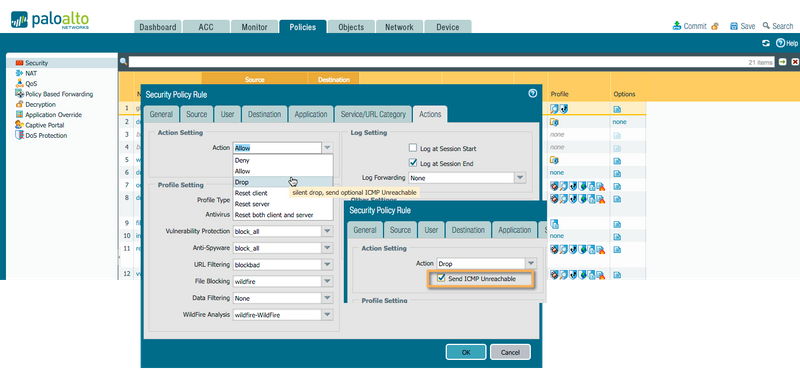

セキュリティポリシーに割り当てられている ' allow ' アクションは非常に簡単ですが、トラフィックのブロックに関しては、アプリケーションや状況に応じて、ファイアウォールの動作を変更するためのいくつかのオプションを管理者が利用できます。

PAN-OS 7.0 以降では、管理者は不要なセッションに適用するアクション (ドロップ、拒否、またはリセット) を選択できます。

ドロップアクションは、主にトラフィックを破棄するためのステルス方法として使用されます。ファイアウォールは、クライアントまたはサーバーがパケットが破棄されていることを知らせるのではなく、不要な接続に関連付けられたパケットを単に捨てます。これは、ポートスキャンが完了するまでに時間がかかり、使用できないフォレンジックが少なくなるため、外部の世界へのエクスポージャーを減らすための一般的な良い方法です。クライアントにセッションが許可されていないことを知らせることが望ましい場合は、ICMP に到達できない (ICMPv4 Type3 コード 13]、ICMPv6 1 Code1) メッセージを送信して、クライアントがこの接続でリモートホストを利用できないことを認識させます。これにより、ソースがセッションを正常に終了またはクリアし、アプリケーションの破損を防ぐことができます (該当する場合)。

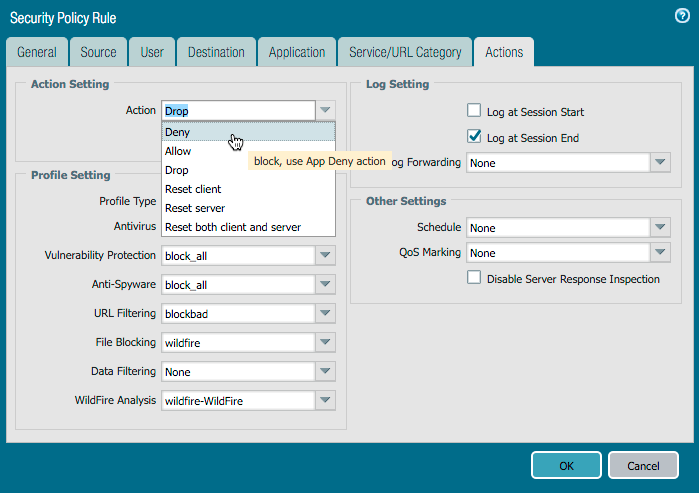

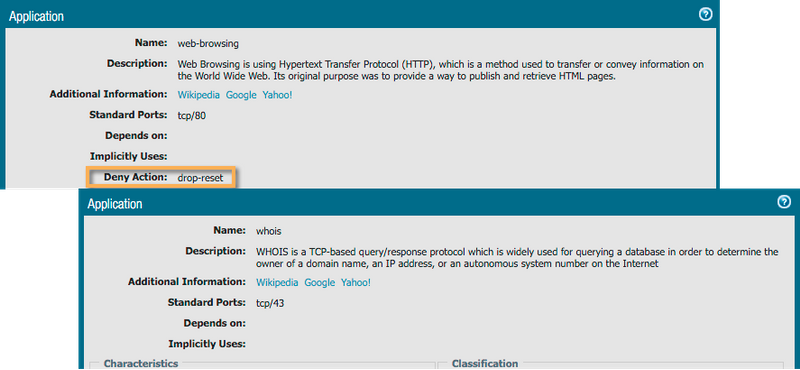

拒否アクションは、アプリケーションごとに推奨される方法を使用してセッションを破棄します。

アプリ ID の説明には、セキュリティポリシーがアプリケーションをブロックし、拒否アクションが設定されている場合に実行されるアクションの拒否アクションの説明が含まれています。拒否アクションがリストされていない場合、パケットはサイレントに破棄されます。ドロップ・リセットはセッションのパケットを破棄し、クライアントがセッションを終了したことを知らせるために TCP RST パケットを送信し、セッションをローカルで正常に閉じることができるようにします。

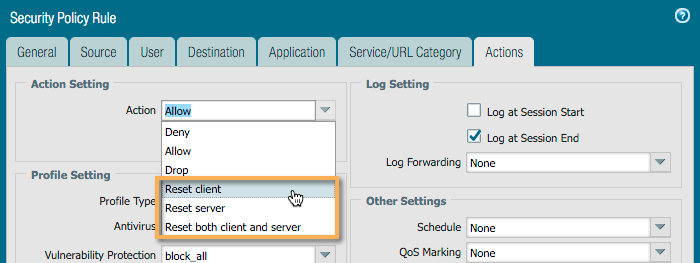

管理者は、常にクライアント、サーバー、またはその両方にリセットパケットを送信することもできます。セッションが TCP ベースの場合、RST パケットが送信されます。セッションが UDP または icmp ベースの場合には、icmp に到達できないことが送信されます。

- クライアントにのみリセットを送信すると、たとえば、内部ホストがセッションがリセットされたことを通知し、ブラウザが回転していないか、またはリモートサーバーが認識されないままになっている間にアプリケーションが確立されたセッションを閉じることができるようになります。

- Reset server を使用すると、外部クライアントが認識されないまま、内部サーバーがソケットをクリアできるようになります。

- 両方にリセットを送信すると、セッションがブロックされたことを両方の当事者に知らせます。

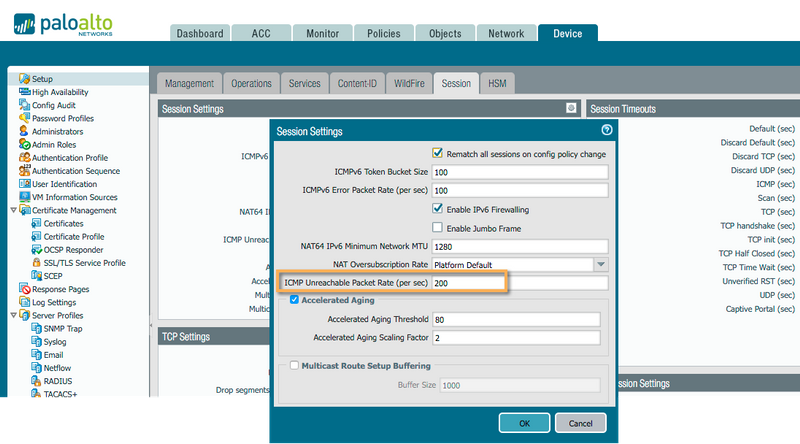

あまりにも多くの ICMP 到達不能パケットを送信しないようにするには、セッション設定を使用して1秒あたりのレートを切り替えることができます

この情報は役に立ちましたか?

よろしくお願いいたします

死神