Solicitando el certificado de

Dependiendo de qué PAN-OS versión esté instalada en el , una clave privada y es posible que firewall CSR deba generarse en un programa de terceros como OpenSSL.

Si utiliza PAN-OS 7.1 y superior, refiera a cómo generar una CSR (solicitud de firma de certificado) e importar el certificado firmado

- Crear el certificado de combinación

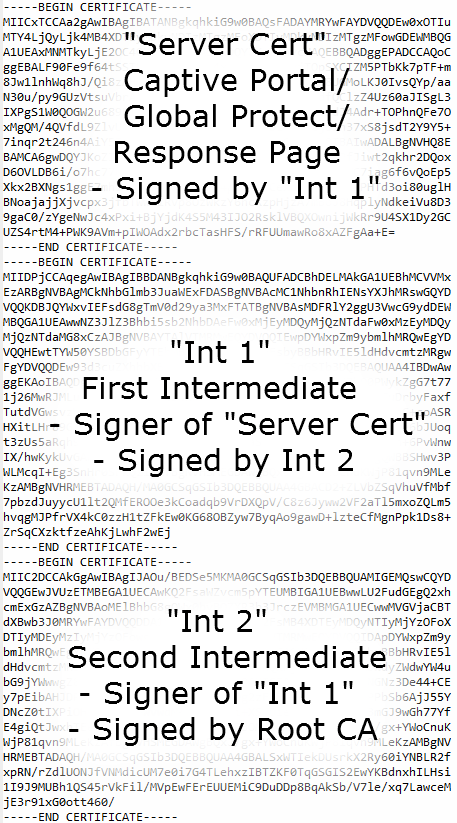

Cuando root no firma un CA certificado, los CA intermedios deben enviarse a los clientes en caso de que esos clientes no tengan ya los CA intermedios en su almacén de claves de confianza. Para ello, un certificado de combinación que consta del certificado firmado ( CP , GP , etc.), seguido de los CA intermedios. La siguiente imagen muestra dos, pero el mismo proceso es válido para un solo intermedio CA o varios.

Para obtener cada uno de estos certificados:

- Abra el archivo "Server Cert" enviado por CA el archivo .

- En Windows, el cuadro de diálogo certificado tiene tres pestañas: General, información y ruta de certificación.

- Haga clic en la ruta de certificación y haga clic en el uno paso certificado por encima del fondo.

- Abra dicho certificado y haga clic en la ficha datos, luego copia a un archivo.

- Guarde el archivo como un certificado con X formato .509 (. ) codificado en Base-64. CER

- Lo mismo para todos los certificados de la cadena excepto la parte superior (raíz).

- Abra cada certificado. CER en un editor de texto sin formato (como el Bloc de notas).

- Cada certificado end-to-end, con el Cert de servidor y cada firmante por debajo de la de la goma.

- Guarde el archivo como un ". TXT " o CER ".

nota del archivo: El nombre del archivo no puede contener espacios, ya que esto puede provocar un error en la importación.

- Importar el certificado

Tome el certificado combinado e impórtelo en el firewall archivo .

Solución

En caso de que no pueda generar un nuevo CSR , pero aún así necesita exportar un certificado, pruebe estos pasos:

- Exporte el certificado actual en el Firewall formato , y la clave privada PEM exportada.

- Abra el cert en un editor de texto.

- Separar la clave pública de la clave privada en dos archivos de texto independientes (teniendo cuidado de no agregar ningún espacio).

- Guarde el archivo de texto de clave privada y guardar a un lado.

- Edite el archivo donde está la clave pública y tenga la clave pública en la parte superior y agregue el intermedio CA debajo como en la url compartida y guarde el archivo.

- Elimine el certificado que ya está en firewall el archivo .

- Importar la clave privada el certificado editado.