使用 Azure 多因素认证配置帕洛阿尔托 GlobalProtect

252426

Created On 09/25/18 20:40 PM - Last Modified 04/20/20 23:58 PM

Resolution

有关如何用 GlobalProtect 配置 Azure 半径的详细信息。请注意在帕洛阿尔托网络上需要的关键配置 GlobalProtect 是强迫使用 pap, 因为 Azure 只支持 pap 和 MSCHAPv2。

具有前提的 mfa 服务器半径的 Azure 设置 (Microsoft 推荐)

注意:假定已安装了 MFA 服务器, 并已将用户与 AD 同步.

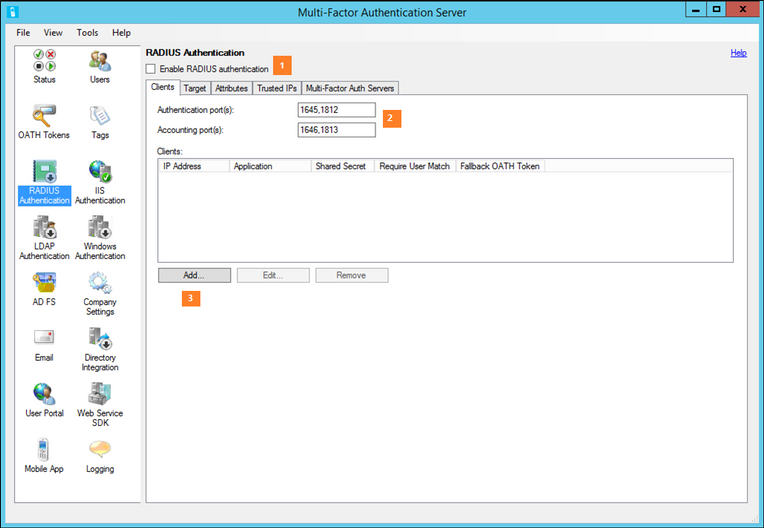

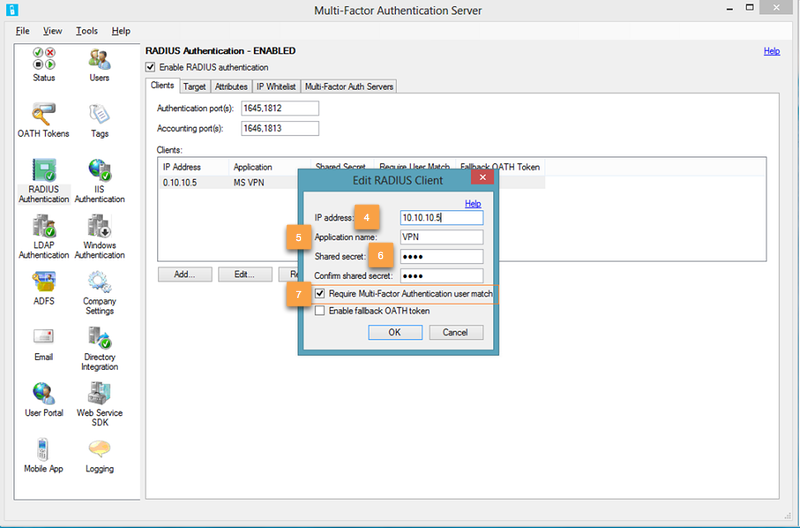

- 启用 Radius 身份验证。

- 在客户端的选项卡上, 如果 Azure 多因素身份验证 RADIUS 服务应绑定到非标准端口以侦听将配置的客户端的 RADIUS 请求, 请更改身份验证端口和记帐端口。这与在帕洛阿尔托网络上配置的相同。

- 在 "客户端" 选项卡下, 单击 "添加"。

- 将帕洛阿尔托网络防火墙的管理 ip作为 ip 地址输入, 将对 Azure 多因素身份验证服务器进行身份验证.

- 给它一个名字。(可选)

- 输入共享机密。

- 选择 "需要多因素身份验证用户匹配"。'

如果用户将使用 Azure 多因素身份验证移动应用程序身份验证, 并希望使用宣誓密码作为带外电话呼叫、SMS 或推送通知的回退身份验证, 请选中 "启用后备誓言令牌" 框.

8。在 "目标" 选项卡下,如果计算机加入到域中, 请使用 "Windows 域" (如果没有), 请使用 LDAP 绑定.

GlobalProtect 配置

注意: Azure 的服务器只支持 PAP 和 MSCHAPv2. 您将需要强制 GlobalProtect 使用 PAP。默认情况下它设置为 "自动"。 如果选择了不同的身份验证, 则 authd.log 中的错误消息将仅指示无效的用户名/密码。

没有选择要手动禁用半径 CHAP 模式运行潘-OS 7.0.3 帕洛阿尔托网络防火墙上的或更早,从命令行或密码。

在7.0.4 或以上的 PAN OS 中, 您可以使用">> 设置身份验证半径-授权<></>类型 pap"来手动设置 radius 身份验证类型.

- 登录帕洛阿尔托网络防火墙。

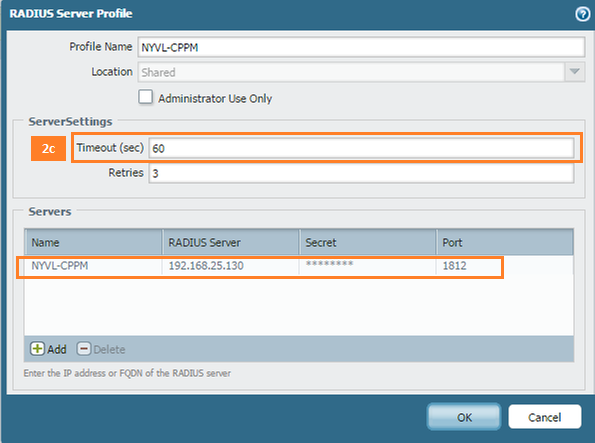

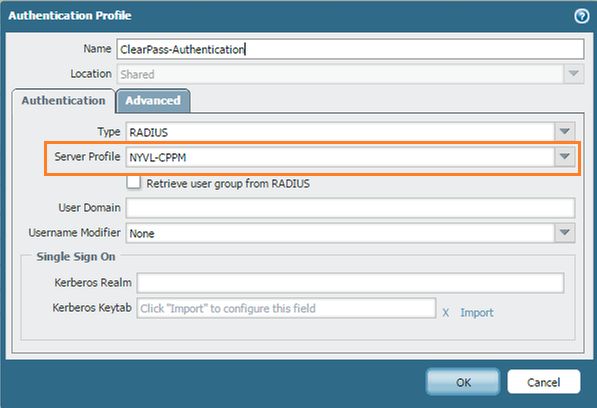

- 在 "设备 > 服务器配置文件" 下, Radius 创建以下配置文件:

a. 名称配置文件-MFA 服务器 b 的名称

. 位置-共享

c. 超时-30 到60秒,允许时间验证用户凭据, 执行多因素身份验证, 接收响应, 然后响应 RADIUS 访问请求 (请参见下面的截图).

d. 重试-3。

e。单击 "添加", 并将 RADIUS 服务器指定为Windows Azure 多因素身份验证服务器的 FQDN 或 IP 地址, 以及上面配置的相同共享密钥.

f. 端口默认值-1812。

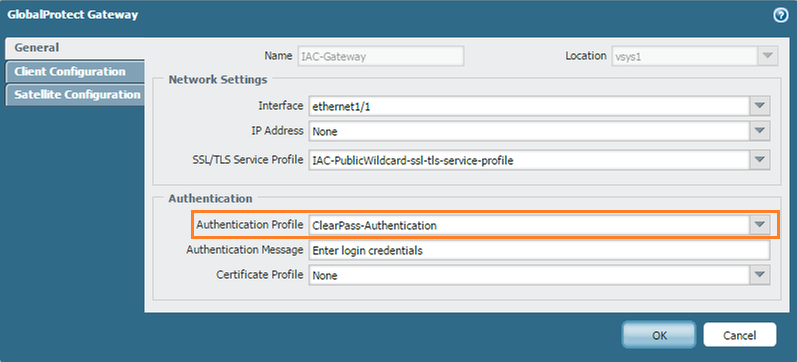

- 在"网络 > 网关" 下 (假定网关已配置)

- 在"常规 >> 身份验证配置文件" 下,选择在步骤2中创建的配置文件.