Détails sur la configuration d'Azur AMF RADIUS avec GlobalProtect. S'il vous plaît noter la configuration clé requise sur Palo Alto Networks GlobalProtect est de forcer L'utilisation de PAP comme Azure ne supporte que PAP et MSCHAPv2.

Paramètres AMF Azure avec RADIUS serveur AMF sur site (recommandé par Microsoft)

Remarque: suppose que le serveur AMF est déjà installé et synchronise les utilisateurs avec ad déjà.

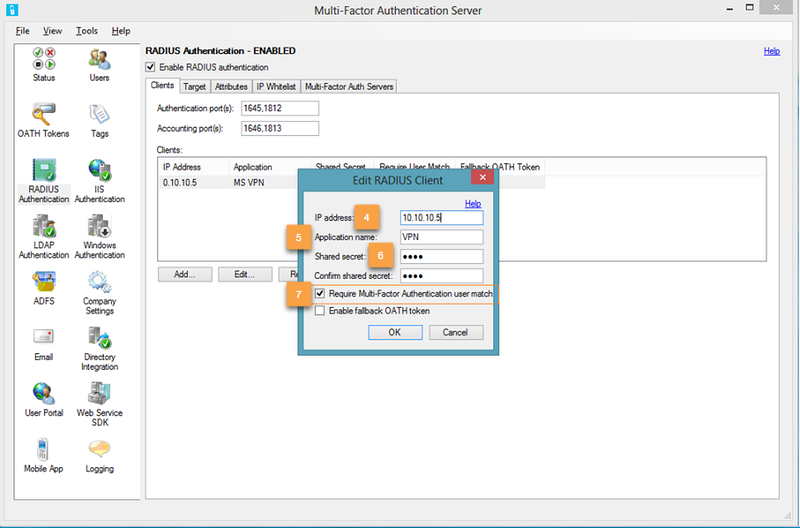

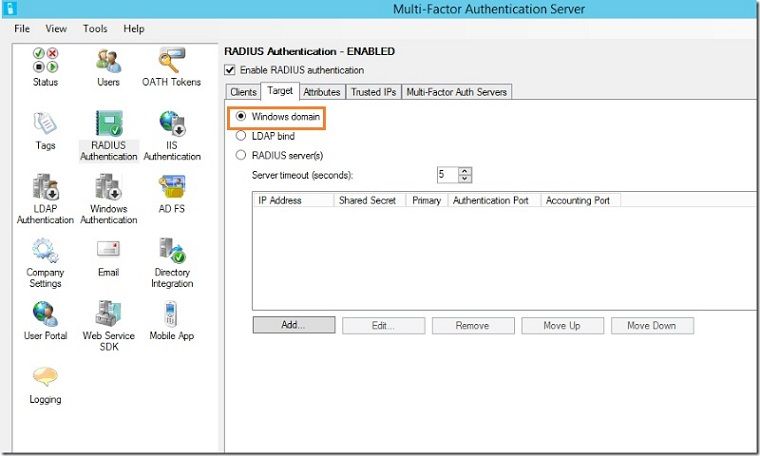

- Activer l'Authentification RADIUS.

- Sous l'onglet du client, modifiez le ou les ports d'Authentification et les ports de comptabilisation si le service RADIUS d'Authentification multifactorielle Azure doit se lier à des ports non standard pour écouter les demandes RADIUS des clients qui seront configurés. C'est le même que configuré sur les réseaux de Palo Alto.

- Sous l'onglet client, cliquez sur Ajouter.

- Entrez l' IP de gestion du pare-feu de Palo Alto Networks en tant qu'adresse IP qui s' authentifiera auprès du serveur d'Authentification multi-facteurs Azure.

- Donnez-lui un nom. (Facultatif)

- Entrez un secret partagé.

- Sélectionnez'Exiger l'Authentification multi-facteurs match de l'utilisateur. '

Cochez la case Activer le jeton de serment de secours si les utilisateurs utilisent l'authentification de l'application mobile d'Authentification multi-facteurs Azure et que vous souhaitez utiliser les codes de serment comme authentification de secours pour l'appel téléphonique hors bande, le SMS ou la notification push.

8. Sous l'onglet cible, utilisez'domaine Windows'si la machine est jointe au domaine, sinon, utilisez la liaison LDAP.

Configuration GlobalProtect

Remarque: Azure AMF Sever ne prend en charge que PAP et MSCHAPv2. Vous devrez forcer le GlobalProtect à utiliser le PAP seulement. Elle est réglée sur auto par défaut. Si une autre authentification est sélectionnée, le message d'erreur dans le fichier authd. log n'indiquera que le nom d'utilisateur/mot de passe non valide.

Il n’y a aucune option permettant de désactiver manuellement le mode rayon CHAP sur le pare-feu de Palo Alto Networks courant PAN-OS 7.0.3 ou une version antérieure, soit à partir de la ligne de commande ou le webGUI.

Dans Pan-OS 7.0.4 ou supérieur, vous pouvez utiliser ' > Set Authentication radius-auth- <> </>type PAP> ' pour définir manuellement le type d'Authentification RADIUS.

- Connectez-vous au pare-feu de Palo Alto Networks.

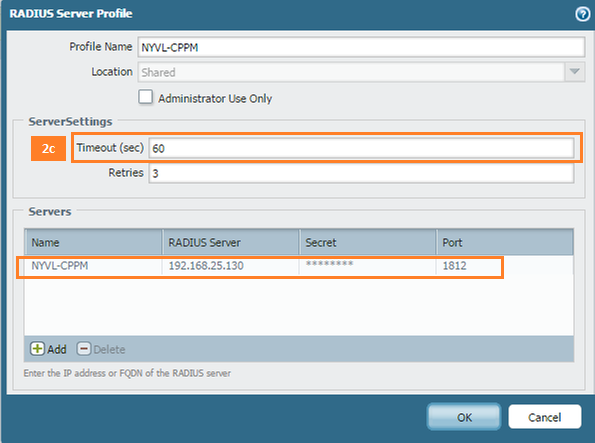

- Sous Device > Server profils > RADIUS créer le profil suivant:

a. Nom profil-nom du serveur AMF

b. Emplacement-partagé

c. Timeout-30 à 60 secondes pour permettre le temps de valider les informations d'identification de l'utilisateur, d'effectuer une authentification multifactorielle, de recevoir une réponse, puis de répondre à la demande d'accès RADIUS (voir la capture d'écran ci-dessous).

d. Nouvelles tentatives-3.

e. Cliquez sur Ajouter et spécifiez le serveur RADIUS comme nom de domaine complet ou adresse IP du serveur d'Authentification multifactorielle Windows Azure et même secret partagé configuré ci-dessus.

f. Port default-1812.

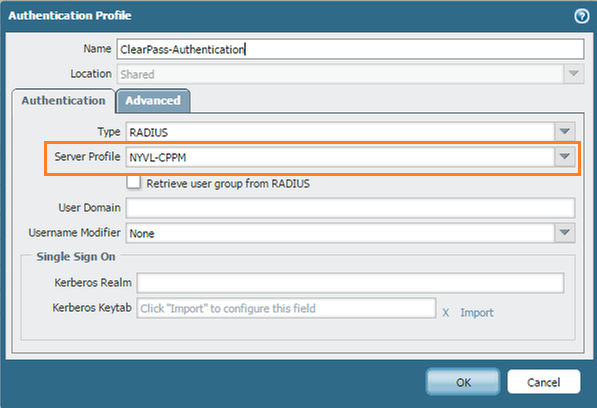

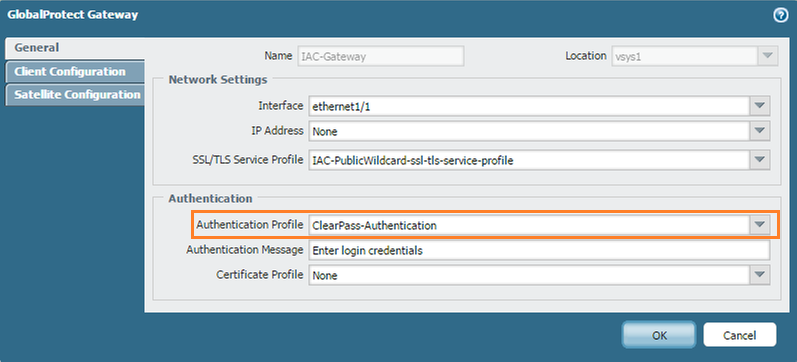

- Sous réseau > passerelles (en supposant que la passerelle est déjà configurée)

- Sous général > profil d'Authentification, sélectionnez le profil que vous avez créé à l'étape 2.