Detalles sobre cómo configurar el radio Azure AMF con GlobalProtect. Observe por favor la configuración dominante requerida en Palo Alto Networks GlobalProtect está forzando el uso de PAP como azul apoya solamente PAP y MSCHAPv2.

Azure AMF configuración con en la preMisa AMF servidor radio (recomendado por Microsoft)

Nota: supone que el servidor AMF ya está instalado y sincronizando los usuarios con ad ya.

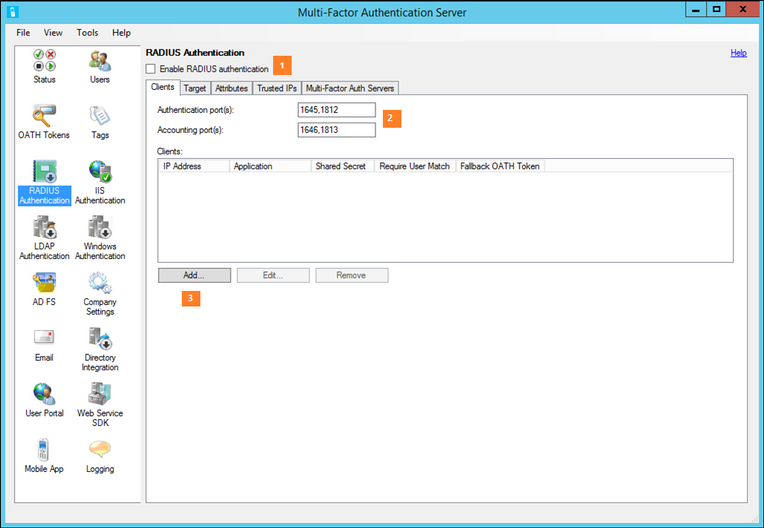

- Habilitar la autenticación RADIUS.

- En la ficha del cliente, cambie los puertos de autenticación y los puertos de contabilidad si el servicio RADIUS de autenticación de varios factores de Azure debe enlazarse a puertos no estándar para escuchar solicitudes RADIUS de los clientes que se configurarán. Esto es lo mismo que configurarlo en Palo Alto Networks.

- En la ficha cliente, haga clic en Agregar.

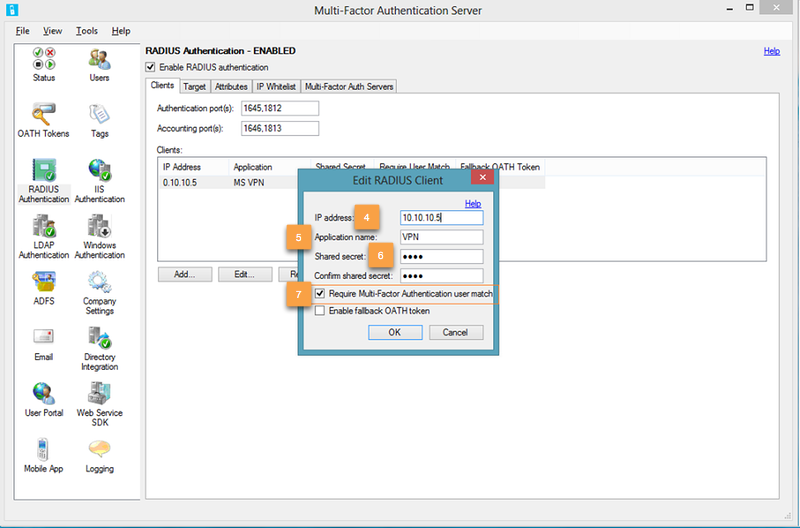

- Introduzca la IP de administración del cortafuegos de Palo Alto Networks como dirección IP que se autenticará en el servidor de autenticación de varios factores Azure.

- Dale un nombre. (Opcional)

- Escriba un secreto compartido.

- Seleccione ' requerir coincidencia de usuario de autenticación de varios factores. '

Marque el cuadro de token de juramento de reserva habilitado si los usuarios usarán la autenticación de la aplicación móvil de autenticación de múltiples factores Azure y desea utilizar contraseñas de juramento como autenticación de suplencia en la llamada de teléfono fuera de banda, SMS o notificación push.

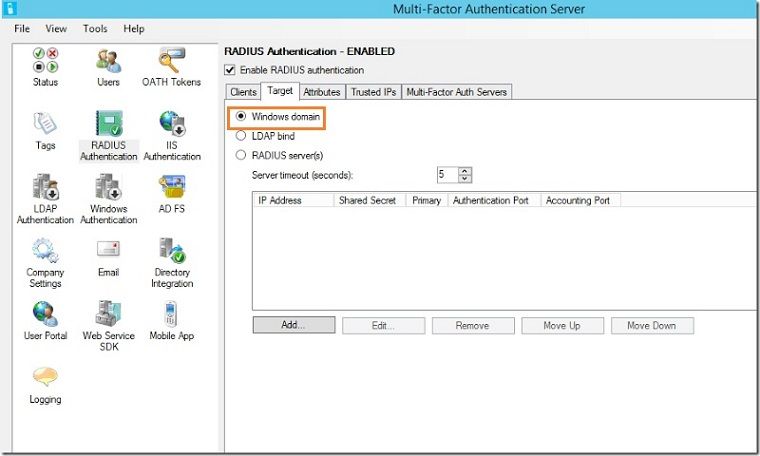

8. En la ficha destino, utilice 'dominio de Windows' si el equipo está unido al dominio, si no, utilice el enlace LDAP.

Configuración GlobalProtect

Nota: Azure AMF Sever soporta sólo PAP y MSCHAPv2. Deberá forzar al GlobalProtect a usar PAP solamente. Se establece en automático de forma predeterminada. Si se selecciona una autenticación diferente, el mensaje de error del registro authd. log sólo indicará el nombre de usuario o la contraseña no válidos.

Hay ninguna opción para desactivar manualmente el modo radio CHAP en el cortafuegos de Palo Alto Networks con PAN-OS 7.0.3 o una versión anterior, ya sea de la línea de comandos o webGUI.

En PAN-OS 7.0.4 o superior, se puede utilizar ' > Set autenticación RADIUS-auth-Type <> </>PAP> ' para establecer manualmente el tipo de autenticación RADIUS.

- Inicie sesión en el cortafuegos de Palo Alto Networks.

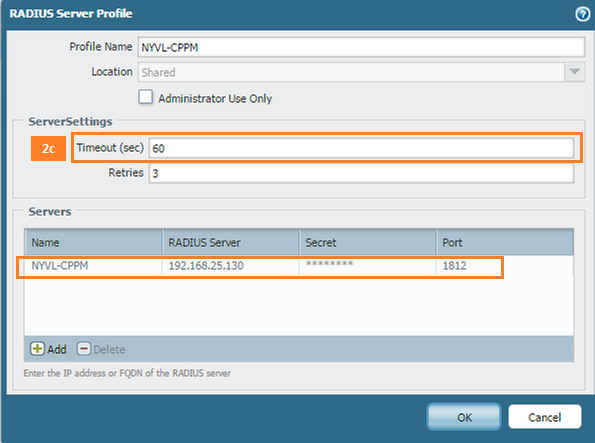

- En el dispositivo > perfiles de servidor > RADIUS cree el siguiente perfil:

a. Nombre del perfil-nombre del servidor de AMF

b. Ubicación-compartida

c. Timeout-30 a 60 segundos para permitir tiempo para validar las credenciales de usuario, realizar autenticación de varios factores, recibir respuesta y, a continuación, responder a la solicitud de acceso RADIUS (ver captura de pantalla a continuación).

d. Reintentos-3.

e. Haga clic en agregar y especifique el servidor RADIUS como el FQDN o la dirección IP del servidor de autenticación de múltiples factores de Windows Azure y el mismo secreto compartido que se configuró anteriormente.

f. Puerto default-1812.

- En red > gateways (asumiendo que la pasarela ya está configurada)

- En el perfil de autenticación general >, Seleccione el perfil que creó en el paso 2.