Details zur Konfiguration von Azure MFA RADIUS mit GlobalProtect. Bitte beachten Sie die Schlüssel Konfiguration, die auf Palo Alto Networks erforderlich ist. GlobalProtect zwingt die Verwendung von PAP, da Azure nur PAP und MSCHAPv2 unterstützt.

Azure MFA-Einstellungen mit MFA-Server-RADIUS vor Ort (empfohlen von Microsoft)

Hinweis: geht davon aus, dass der MFA-Server bereits installiert ist und die Benutzer bereits mit AD synchronisieren.

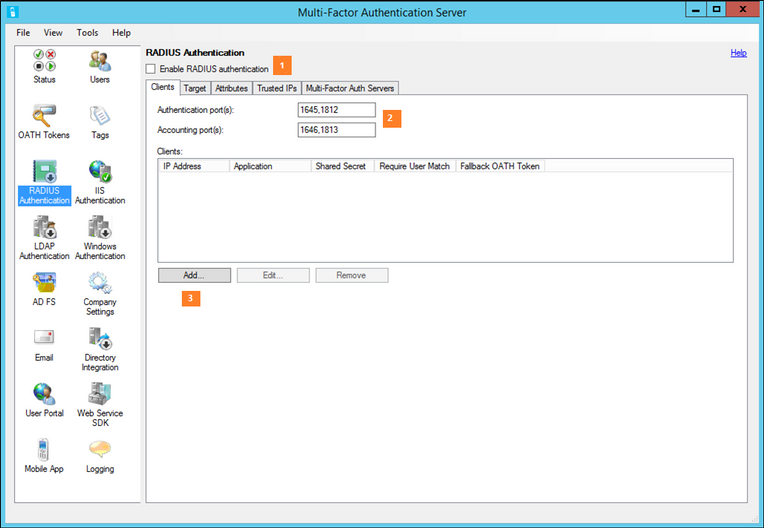

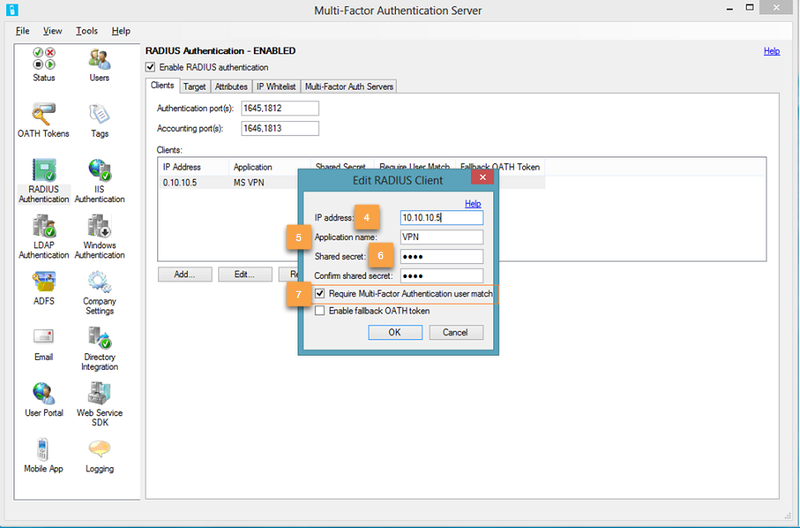

- RADIUS-Authentifizierung aktivieren.

- Auf der Registerkarte des Clients ändern Sie den Authentifizierungs-Port (s) und den Buchhaltungs Port (s), wenn der Azure-Multi-Factor-Authentifizierungs RADIUS-Dienst sich an nicht-Standard-Ports binden sollte, um RADIUS-Anfragen von den Clients zu hören, die konfiguriert werden. Das ist das gleiche wie auf Palo Alto Networks konfiguriert.

- Unter der Registerkarte Client Klicken Sie auf HinzuFügen.

- Geben Sie die Management-IP der Palo Alto Networks Firewall als IP-Adresse ein, die sich auf dem Azure Multi-Factor-Authentifizierungs Server authentifizieren wird.

- Geben Sie ihm einen Namen. (Optional)

- Ein gemeinsames Geheimnis eingeben.

- Wählen Sie "benötigen Sie Multi-Factor-Authentifizierung Benutzer-Match. '

Überprüfen Sie die Token-Marke "Passwort aktivieren", wenn die Benutzer die Azure Multi-Factor-Authentifizierung für Mobile App verwenden, und Sie möchten Eid-Passcodes als Rückfall-Authentifizierung für den Out-of-Band-Anruf, SMS oder Push-Benachrichtigung verwenden.

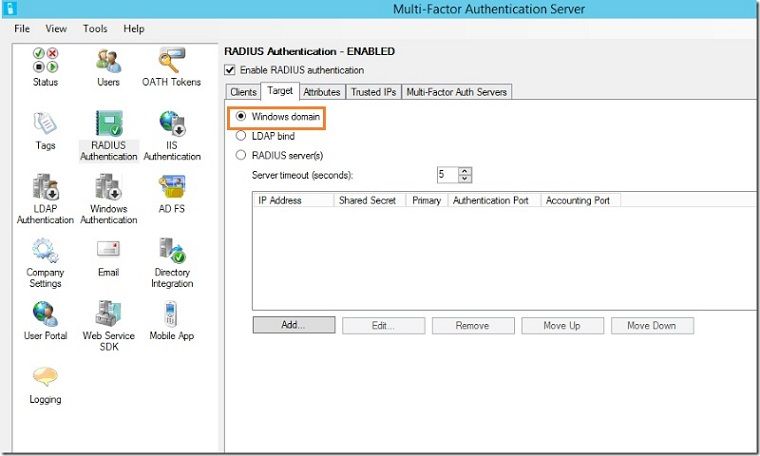

8. Unter der Registerkarte Ziel verwendenSie ' Windows Domain', wenn der Rechner mit der Domain verbunden ist, wenn nicht, verwenden Sie die LDAP-Bindung.

GlobalProtect-Konfiguration

Hinweis: Azure MFA Sever unterstützt nur PAP und MSCHAPv2. Sie müssen den GlobalProtect zwingen, nur PAP zu verwenden. Es wird standardmäßig auf Auto gesetzt. Wenn eine andere Authentifizierung gewählt wird, dann wird die Fehlermeldung im authd. Log nur einen ungültigen Benutzernamen/Passwort angeben.

Es gibt keine Option manuell deaktivieren CHAP-RADIUS-Modus auf die Palo Alto Networks Firewall mit PAN-OS 7.0.3 oder früher, entweder aus der Kommandozeile oder WebGUI.

In PAN-OS 7.0.4 oder höher können Sie mit ' > Authentifizierungs radius-auth-Typ <> </>PAP> ' den RADIUS-Authentifizierungs Typ manuell einstellen.

- Melden Sie sich in der Palo Alto Networks Firewall an.

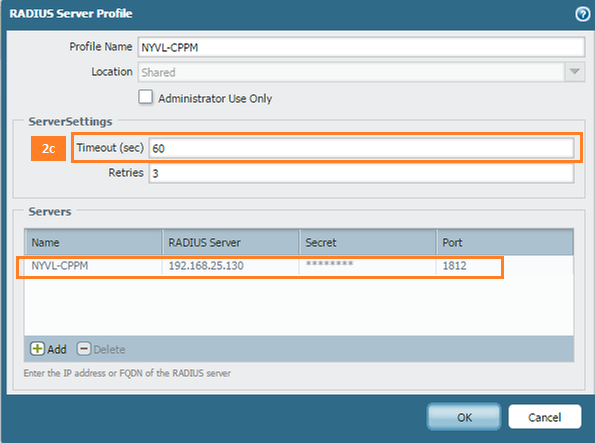

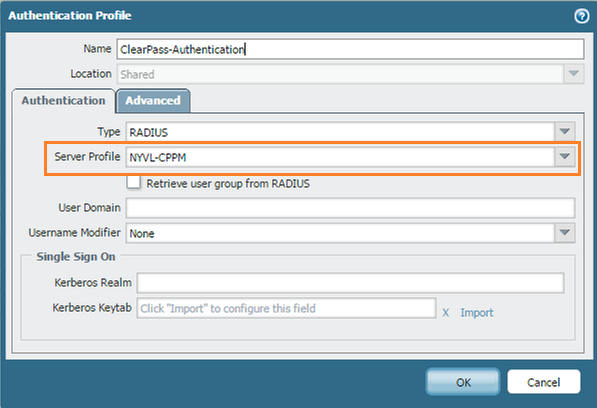

- Unter Device > Server Profile > RADIUS erstellen Sie Folgendes Profil:

a. Namens Profil-Name des MFA-Servers

b. Lage-Shared

c. Timeout-30 bis 60 Sekunden, um Zeit zu geben, um Benutzerberechtigungen zu validieren, Multi-Factor-Authentifizierung durchzuführen, Antwort zu erhalten und dann auf die RADIUS-Zugriffs Anfrage zu reagieren (siehe Screenshot unten).

d. Retries-3.

e. Klicken Sie auf HinzuFügen und geben Sie den RADIUS-Server als FQDN oder IP-Adresse des Windows Azure Multi-Factor-Authentifizierungs Servers und das gleiche geteilte Geheimnis an, das oben konfiguriert wurde.

f. Port default-1812.

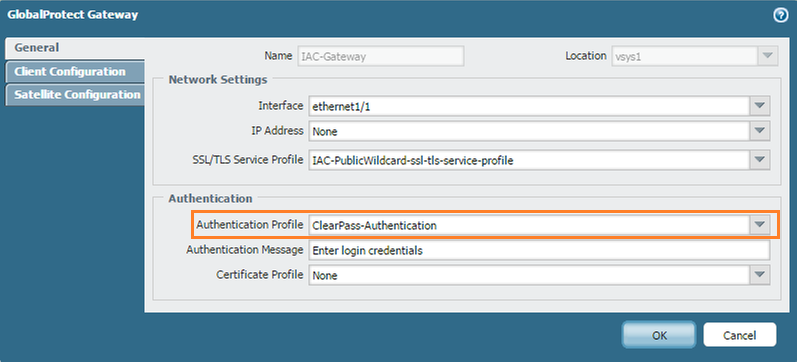

- Unter Netzwerk > Gateways (vorausgesetzt, das Gateway ist bereits konfiguriert)

- Wählen Sie unter General > Authentifizierungs Profil das Profil, das Sie in Schritt 2 erstellt haben.