详细

此文档旨在帮助验证 DNS 污水处理功能是否通过帕洛阿尔托网络防火墙正常工作。

包括以下2种情况:

- 使用外部 DNS 服务器的客户端

- 使用内部 DNS 服务器的客户端

DNS 污水池配置

有关如何配置 DNS 陷坑的信息, 请参见:

如何配置 DNS 的天坑

此外, 我们还有一个关于如何配置 DNS 坑的视频教程:

视频教程: 如何配置 DNS 的天坑

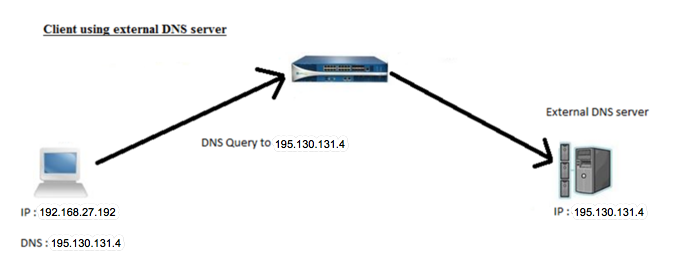

使用外部 DNS 服务器的客户端

注意: DNS 污水池 IP 必须位于防火墙和客户端的路径中, 以便您可以看到它的日志. 例如, 帕洛阿尔托网络防火墙位于受感染的客户端和数据中心之间, 但它没有看到 internet。在这种情况下, 如果 DNS 坑是用 internet IP 配置的, 那么防火墙将永远不会看到受感染的客户端试图到达其命令和控制服务器。

当在帕洛阿尔托网络防火墙上配置 dns 天坑功能并且客户端系统正在使用外部 dns 服务器时, 来自客户端的 dns 查询将通过帕洛阿尔托网络防火墙进入外部 dns 服务器 (客户端和 DNS 服务器位于不同的子网)。正如预期的那样, 用户应该能够看到以客户端 IP 地址作为源的威胁日志。

- 用户正在尝试访问恶意网站。客户端系统将向外部 dns 服务器发送 dns 查询, 以获取恶意网站的 IP 地址。防火墙将直接从客户端系统接收 DNS 查询。

- 防火墙将劫持 dns 查询, 并将向客户端提供 dns 污水处理 ip 地址, 并应能够将具有客户端 IP 地址的威胁日志视为源。

客户端 tcp/ip 属性配置

查看以下配置示例:

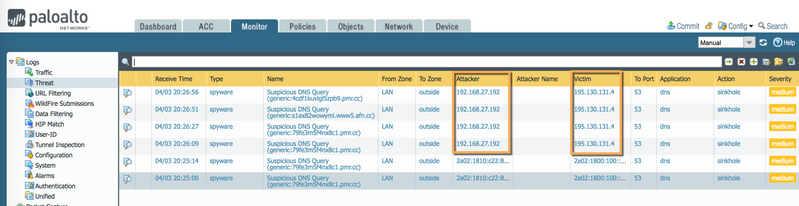

威胁日志

使用外部 DNS 服务器时, 威胁日志会将客户端 IP 地址 "192.168.27.192" 显示为试图访问恶意网站的源:

使用外部 DNS 服务器时的客户端输出

$ nslookup 79fe3m5f4nx8c1 pmr. cc

服务器: 195.130.131.4

地址: 195.130.131.4 53

非权威性答案:

名称: 79fe3m5f4nx8c1. 抄送

地址: pmr

上面的截图显示了一个主机192.168.27.192 执行 DNS 请求 "79fe3m5f4nx8c1 pmr. cc" (一个可疑的 URL) 和响应是72.5.65.111。从而显示 DNS 污水池工作正常。

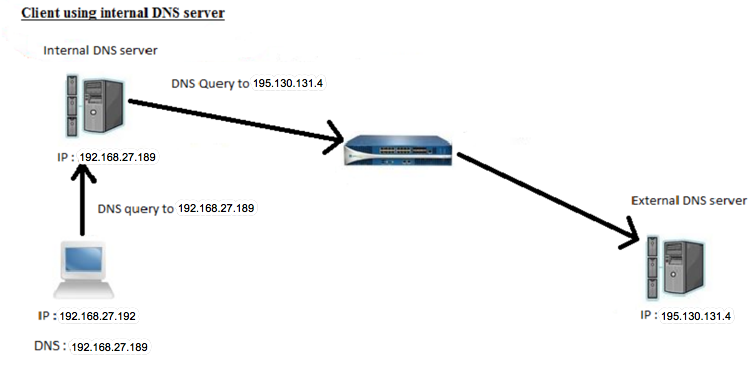

使用内部 DNS 服务器的客户端

如果客户端系统正在使用内部 dns 服务器 (客户端和 DNS 服务器位于同一子网中), 则来自客户端的 DNS 查询将转到内部 dns 服务器。内部 dns 服务器将此查询转发到外部 dns 服务器, 并且具有内部 dns 服务器 IP 地址的威胁日志将被视为源。

目前, 帕洛阿尔托网络防火墙无法识别哪个最终客户端试图在威胁日志的帮助下访问恶意网站, 因为所有威胁日志都将将内部 DNS 服务器 IP 地址作为源。但是, 防火墙应该能够在通信日志的帮助下确定最终客户端 IP 地址。

下面是用户试图访问恶意网站的示例。客户端系统将向内部 dns 服务器发送 dns 查询, 以获取恶意网站的 IP 地址。在这里, 内部 dns 服务器将将 DNS 查询转发到外部 dns 服务器。防火墙将从内部 dns 服务器接收 dns 查询。

防火墙将劫持 dns 查询, 并将 dns 污水处理 IP 地址授予内部 dns 服务器。内部 dns 服务器将向客户端系统转发响应, 用户应该能够看到以内部 dns 服务器 IP 地址作为源的威胁日志。但是, 帕洛阿尔托网络防火墙应该能够看到通信日志中的客户端 IP 地址, 因为客户端将尝试使用 DNS 天坑 ip 地址访问该网站, 如下面的屏幕截图所示:

客户端 tcp/ip 属性配置

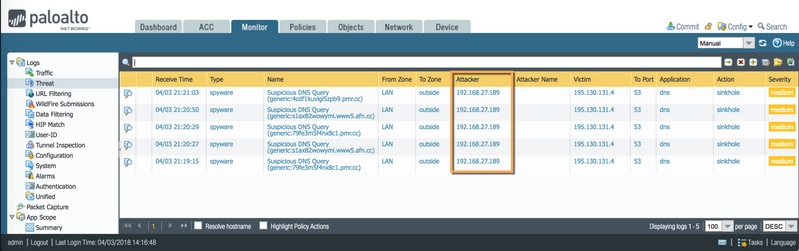

威胁日志

在威胁日志中, 防火墙只显示内部 dns 服务器 ip 地址 "10.50.240.101" 作为源, 因为客户端系统正在使用内部 dns 服务器 ip。在这里, 防火墙无法确定哪个终端客户端试图访问该网站。

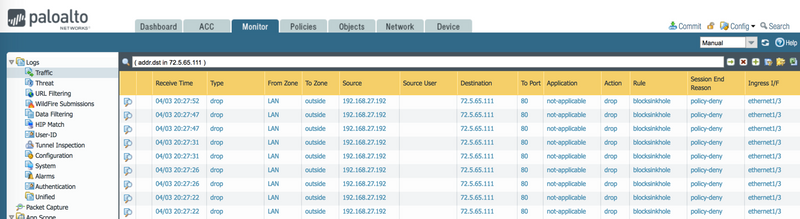

交通日志

但是, 一旦客户端从 DNS 服务器获得 IP 地址, 它就会生成对 "坑" ip 地址 (72.5. 65.111) 的通信。因此, 防火墙将在通信日志中显示最终客户端 IP 地址 "192.168.27.192", 如下所示:

使用内部 DNS 服务器时的客户端输出

$ nslookup 4cdf1kuvlgl5zpb9 pmr. cc

服务器: 192.168.27.189

地址: 192.168.27.189 53

非权威性答案:

名称: 4cdf1kuvlgl5zpb9. 抄送

地址: pmr

上面的截图显示了一个主机192.168.27.192 执行 DNS 请求 4cdf1kuvlgl5zpb9. pmr. cc (一个可疑的 URL) 与72.5.65.111 的响应。这将验证 DNS 污水池是否按需要工作。

请参见

如何利用 DNS 污水处理 Conficker

在何处获取可疑 dns 查询以测试 dns 陷坑

有关 DNS 污水池的视频教程, 请参阅:

视频教程: 如何配置 DNS 的天坑

视频教程: 如何验证 DNS 天坑

所有者︰ sbabu