この記事では、ゾーン保護機能の偵察保護が実際の例を使用して TCP ポートスキャンアクティビティをカウントするしくみについて説明します。

この例では、nmap を使用して、ゾーン保護機能の偵察保護が TCP ポートスキャンアクティビティをカウントするしくみを示しています。

悪意のある攻撃者が TCP ポートスキャンを実行するために使用できる多くの亜種があります。

nmap 以外のツールでテストする場合は、この記事で示した動作と同じになります。

例 1: 1 つのホストに対する複数の攻撃者

複数の悪意のある攻撃者は、ポートの特定の範囲が利用可能かどうかを確認するために、単一のホストに対して TCP ポートスキャンを行っています。

例を示す詳細な条件を次に示します。

- 悪意のある攻撃者の IP アドレスは1.1.1.219 と1.1.1.218

- 被害者のサーバーの IP アドレスは10.128.128.217

- ターゲットポートの範囲は、TCP ポート 21 ~ 25 です。

- Nmap コマンド: "Nmap-PS の 10.128.128.217-p T:21-25"

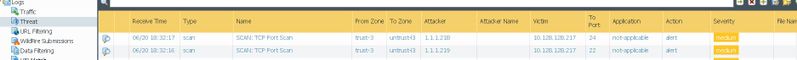

脅威の log1 は、生成された脅威ログエントリを示していますパロ・アルトネットワークファイアウォールによるTCP ポートスキャンアクティビティの処理

上記で述べた。

脅威の log1:

脅威の log1 が示すように、異なる悪意のある攻撃者が同じ tcp ポート範囲を持つ単一のホストに対して tcp ポートスキャンを実行しているとき、パロアルトネットワークファイアウォールは、悪意のある攻撃者の IP アドレスがターゲットではなく、tcp ポートスキャンアクティビティを個別にカウントします指定された時間間隔中 にポートします。

例 2: 複数のホストに対する複数の攻撃者

複数の悪意のある攻撃者は、ポートの特定の範囲が利用可能かどうかを確認するために、複数のホストに対して TCP ポートスキャンを行っています。

例を示す詳細な条件を次に示します。

- 悪意のある攻撃者の IP アドレスは1.1.1.219 と1.1.1.218

- 被害者のサーバーの IP アドレスは10.128.128.217 と10.128.128.218

- ターゲットポートの範囲は、TCP ポート 21 ~ 25 です。

- Nmap コマンド: "Nmap-PS の 10.128.128.217 10.128.128.218-p の T:21-25"

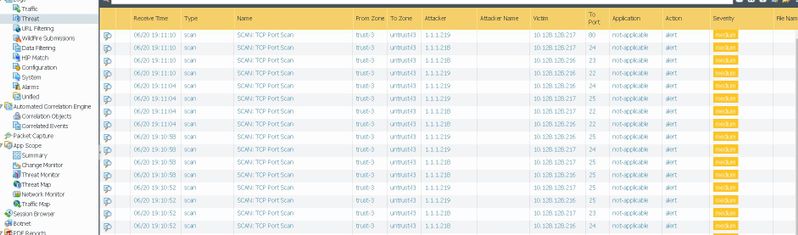

脅威の log2 は、生成された脅威ログエントリを示していますパロ・アルトネットワークファイアウォールによるTCP ポートスキャンアクティビティの処理

上記で述べた。

脅威の log2:

脅威の log2 が示すように、異なる悪意のある攻撃者が同じ tcp ポート範囲を持つ複数の被害者ホストに対して tcp ポートスキャンを実行しているとき、パロアルトネットワークファイアウォールは、悪意のある攻撃者の IP アドレスごとに tcp ポートスキャンアクティビティを個別にカウントしますそして、指定された時間間隔の間に被害者のホスト IP アドレスのペア。

例 3: ネットワークに対する複数の攻撃者

複数の悪意のある攻撃者は、ポートの特定の範囲が利用可能かどうかを確認するためにネットワークに対して TCP ポートスキャンを行っています。

例を示す詳細な条件を次に示します。

- 悪意のある攻撃者の IP アドレスは1.1.1.219 と1.1.1.218

- 被害者ネットワークは 10.128.128.0/24

- ターゲットポートの範囲は、TCP ポート 21 ~ 25 です。

- Nmap コマンド: "Nmap-PS 10.128.128.0/24-p T:21-25"

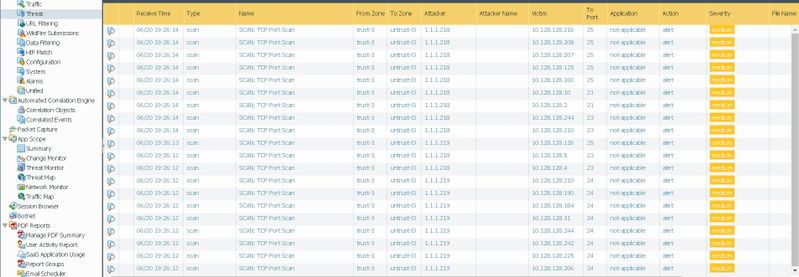

脅威の原木3は、生成された脅威ログエントリを示していますパロ・アルトネットワークファイアウォールによるTCP ポートスキャンアクティビティの処理

上記で述べた。

脅威の原木 3:

脅威の原木3が示すように、異なる悪意のある攻撃者が同じ tcp ポート範囲を持つ複数の被害者ホストに対して tcp ポートスキャンを実行しているとき、パロアルトネットワークファイアウォールは、悪意のある攻撃者の IP アドレスごとに tcp ポートスキャンアクティビティを個別にカウントしますそして、指定された時間間隔の間に被害者のホスト IP アドレスのペア。(これは例2と同じです。