详细

使用 nat 在 IPsec 隧道上翻译代理 id 时, 需要通过隧道接口指向 NAT 转换的 IPs 的路由。

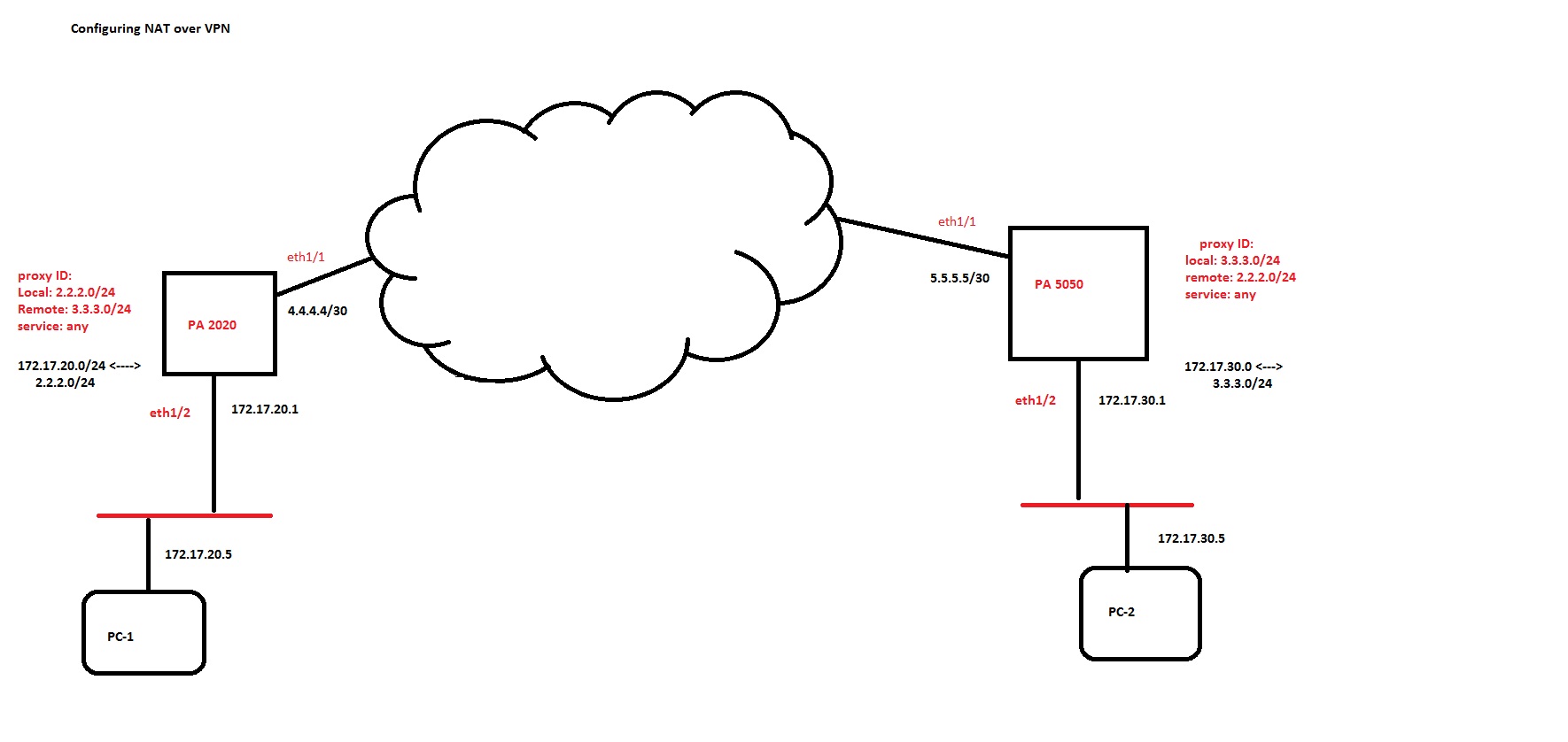

该关系图是典型的设置, 客户使用公用地址和 NAT 在其站点上隐藏专用 IP 地址。(对于较大的图像, 请参阅下面的附件。

在 PA 2020:

172.17.20.0/24 NATed 到 2.2. 2.0/24 网络。

在 PA 5050:

172.17.30.0/24 NATed 到 3.3. 3.0/24 网络。

NAT 并不总是需要一对一的映射。客户还可以将基于端口的转换部署到单个公用 IP 地址。这些 IP 地址用作 VPN 的代理 id。根据 PAN OS 会话设置, 防火墙会解密 ESP 数据包, 然后对内部数据包中的源 ip 和目标 ip 执行转发查找, 以确定两个 IP 地址的接口和区域。如果指向这些 ip 地址的路由没有指向隧道接口, 则转发查找将地址指向默认网关 (假定没有为这些 ip 地址配置静态路由或动态学习它们)。由于两个 IP 地址都有指向不信任接口和不信任区域的路由, 它与允许来自隧道接口所属区域的通信的策略不匹配, 因此数据包将被丢弃。

除了 NAT 和 VPN 设置之外, 还需要路由配置:

admin@PA-2020 # 设置网络虚拟路由器默认路由表 ip 静态路由本地站点 NAT 目标 2.2. 2.0/24 接口隧道1

admin@PA-2020 # 设置网络虚拟路由器默认路由表 ip 静态路由本地站点 NAT 目标 3.3. 3.0/24 接口隧道1

类似地, 其他防火墙上的路由配置如下所:

admin@PA-5050 # 设置网络虚拟路由器默认路由表 ip 静态路由本地站点 NAT 目标 3.3. 3.0/24 接口隧道1

admin@PA-5050 # 设置网络虚拟路由器默认路由表 ip 静态路由本地站点 NAT 目标 2.2. 2.0/24 接口隧道1