詳細

nat を使用してプロキシ id を IPsec トンネル経由で変換する場合は、nat によって変換された ip のルートをトンネルインターフェイスで指し示す必要があります。

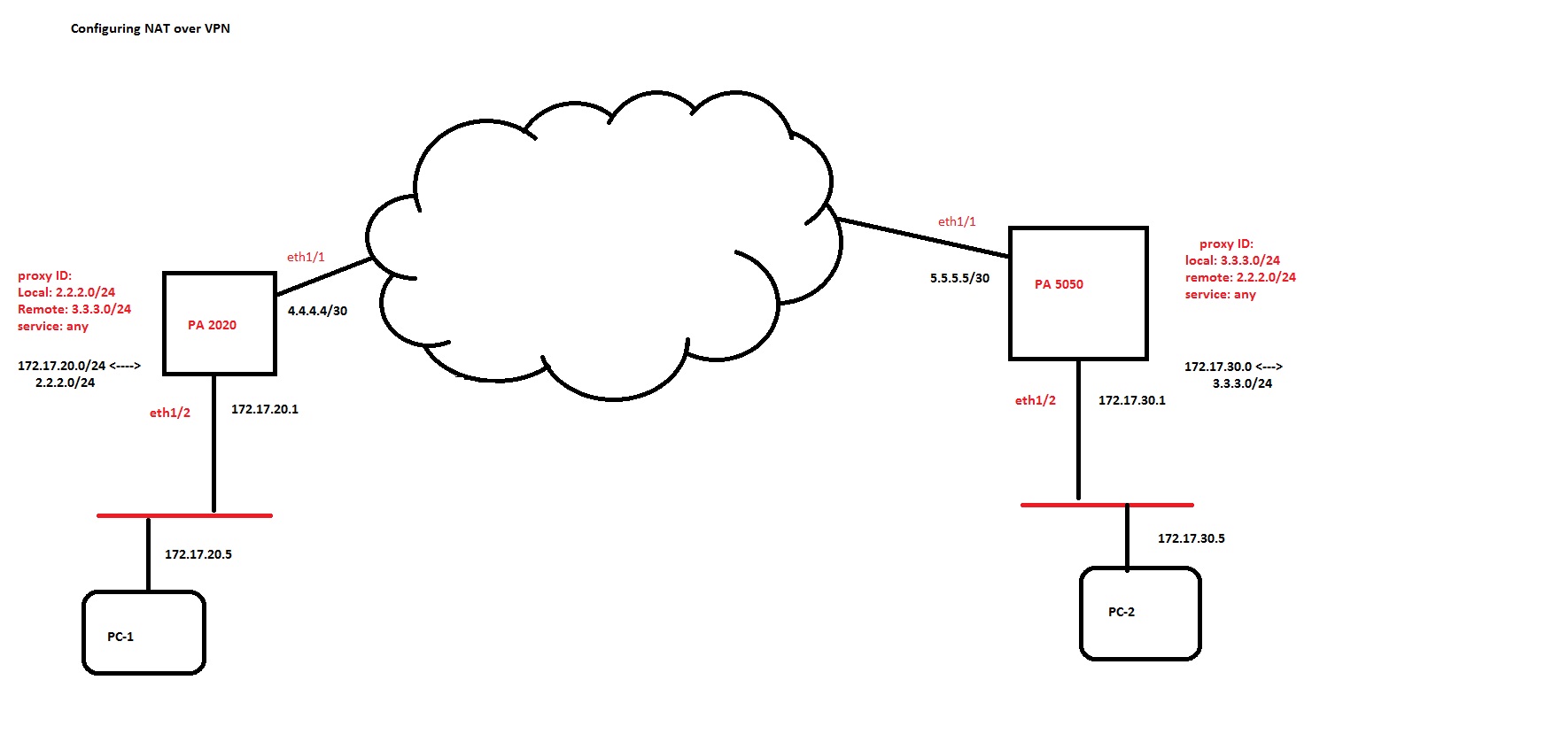

この図は、ユーザーがパブリックアドレスと NAT を使用してサイトのプライベート IP アドレスを非表示にする一般的なセットアップです。(大きな画像の場合は、以下の添付ファイルを参照してください)。

PA の 2020:

172.17.20.0/24 は 2.2.2.0/24 ネットワークに NATed されています。

PA の 5050:

172.17.30.0/24 は 3.3.3.0/24 ネットワークに NATed されています。

NAT は、常に1から1へのマッピングである必要はありません。また、1つのパブリック IP アドレスにポートベースの変換を展開することもできます。これらの IP アドレスは、VPN のプロキシ id として使用されます。PAN-OS セッションのセットアップごとに、ファイアウォールは ESP パケットを復号化し、両方の ip アドレスのインターフェイスとゾーンを決定するために、内部パケットの送信元 ip と宛先 ip の両方の転送ルックアップを実行します。これらの ip アドレスへのルートがトンネルインターフェイスを指していない場合、転送ルックアップは、アドレスをデフォルトゲートウェイにポイントします (これらの ip アドレスに対して構成されている静的ルートがないか、動的に学習されていることを前提とします)。両方の IP アドレスが untrust インターフェイスと untrust ゾーンを指すルートを持つため、トンネルインターフェイスが属するゾーンからのトラフィックを許可するポリシーと一致しないため、パケットが削除されます。

NAT と VPN の設定に加えて必要なルート構成は次のとおりです。

管理者 @ PA-2020 # 設定ネットワーク仮想ルータのデフォルトのルーティング-テーブルの ip 静的-ルートローカルサイト-NAT 宛先 2.2.2.0/24 インターフェイストンネル1

管理者 @ PA-2020 # 設定ネットワーク仮想ルータのデフォルトのルーティング-テーブルの ip 静的-ルートローカルサイト-NAT 宛先 3.3.3.0/24 インターフェイストンネル1

同様に、他のファイアウォールのルート構成は次のようになります。

管理者 @ PA-5050 # 設定ネットワーク仮想ルータのデフォルトのルーティング-テーブル ip 静的-ルートローカルサイト-NAT 宛先 3.3.3.0/24 インターフェイストンネル1

管理者 @ PA-5050 # 設定ネットワーク仮想ルータのデフォルトのルーティング-テーブル ip 静的-ルートローカルサイト-NAT 宛先 2.2.2.0/24 インターフェイストンネル1