Détails

Lorsque vous traduisez des ID proxy sur des tunnels IPSec à l'Aide de nat, il est nécessaire de pointer les itinéraires des adresses IP traduites par nat via les interfaces de tunnel.

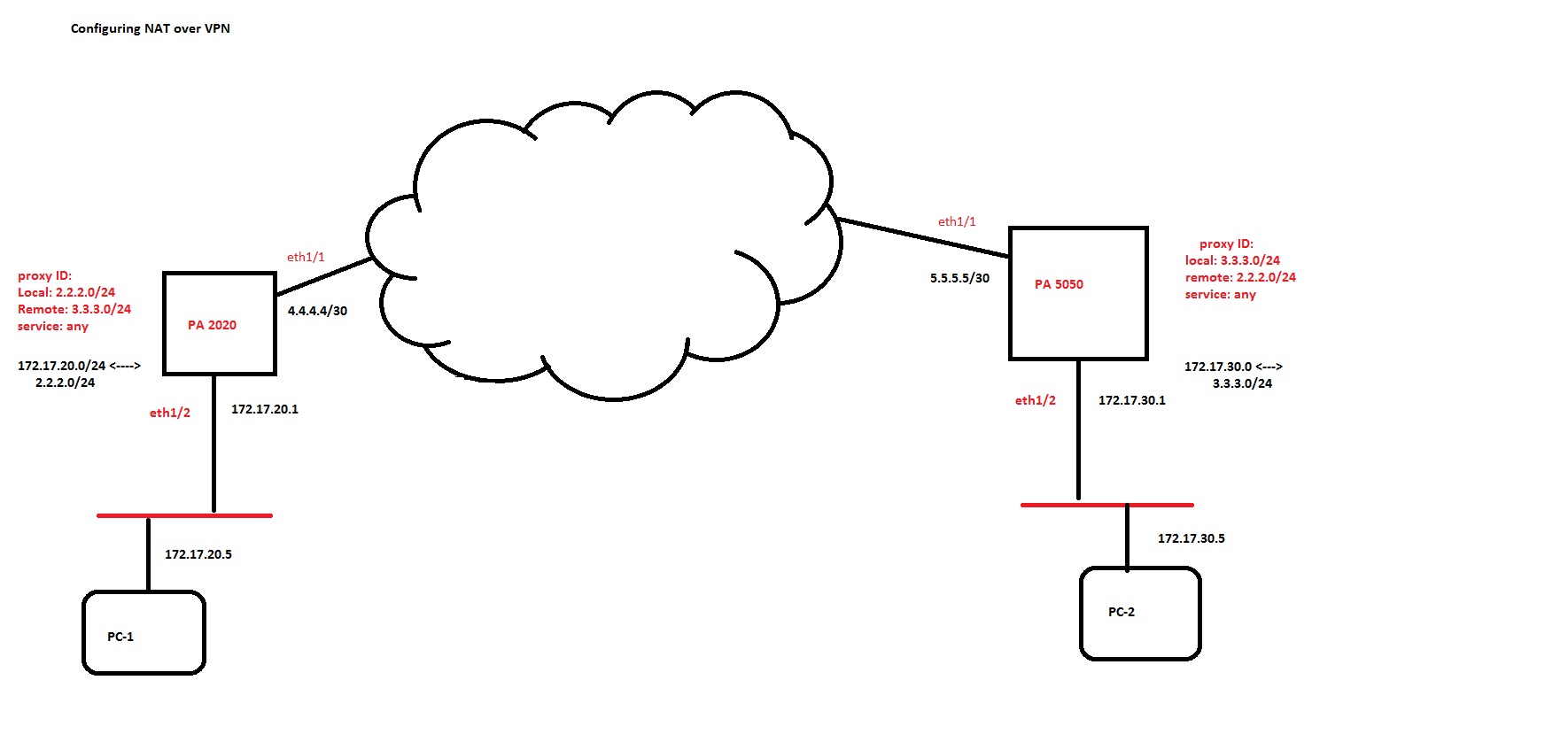

Le diagramme est une configuration typique où les clients cachent des adresses IP privées sur leurs sites en utilisant des adresses publiques et NAT. (Pour une image plus grande, voir la pièce jointe ci-dessous.)

Sur le PA 2020:

172.17.20.0/24 est nated sur le réseau 2.2.2.0/24.

Sur le PA 5050:

172.17.30.0/24 est nated sur le réseau 3.3.3.0/24.

NAT ne doit pas toujours être un mappage un-à-un. Les clients peuvent également déployer des traductions portées sur des adresses IP publiques uniques. Ces adresses IP sont utilisées comme ID proxy pour le VPN. Par le programme d'installation de la session Pan-OS, le pare-feu décrypte le paquet ESP, puis effectue la recherche de transfert pour l'adresse IP source et l'adresse IP de destination, du paquet intérieur, pour déterminer l'interface et la zone pour les deux adresses IP. Si l'itinéraire vers ces adresses IP n'est pas pointé vers l'interface de tunnel, la recherche de transfert pointe les adresses vers la passerelle par défaut (en supposant qu'il n'existe aucun itinéraire statique configuré pour ces adresses IP ou qu'ils sont apprises dynamiquement). Comme les deux adresses IP ont des itinéraires pointant vers l'interface de non-confiance et la zone de non-approbation, il ne correspond pas à la stratégie permettant le trafic de la zone à laquelle l'interface de tunnel appartient, de sorte que les paquets sont supprimés.

Les configurations d'itinéraires requises en plus des paramètres NAT et VPN sont les:

admin @ PA-2020 # Set Network Virtual-routeur par défaut de routage-table IP statique-route local-site-NAT destination 2.2.2.0/24 interface tunnel. 1

admin @ PA-2020 # Set Network Virtual-routeur par défaut de routage-table IP statique-route local-site-NAT destination 3.3.3.0/24 interface tunnel. 1

De même, la configuration de l'itinéraire sur L'autre pare-feu ressemblerait à:

admin @ PA-5050 # Set réseau Virtual-routeur par défaut de routage-table IP statique-route local-site-NAT destination 3.3.3.0/24 interface tunnel. 1

admin @ PA-5050 # Set réseau Virtual-routeur par défaut de routage-table IP statique-route local-site-NAT destination 2.2.2.0/24 interface tunnel. 1