Detalles

Cuando se traducen identificadores proxy sobre túneles IPSEC mediante NAT, es necesario señalar las rutas de las IPS traducidas en NAT a través de las interfaces del túnel.

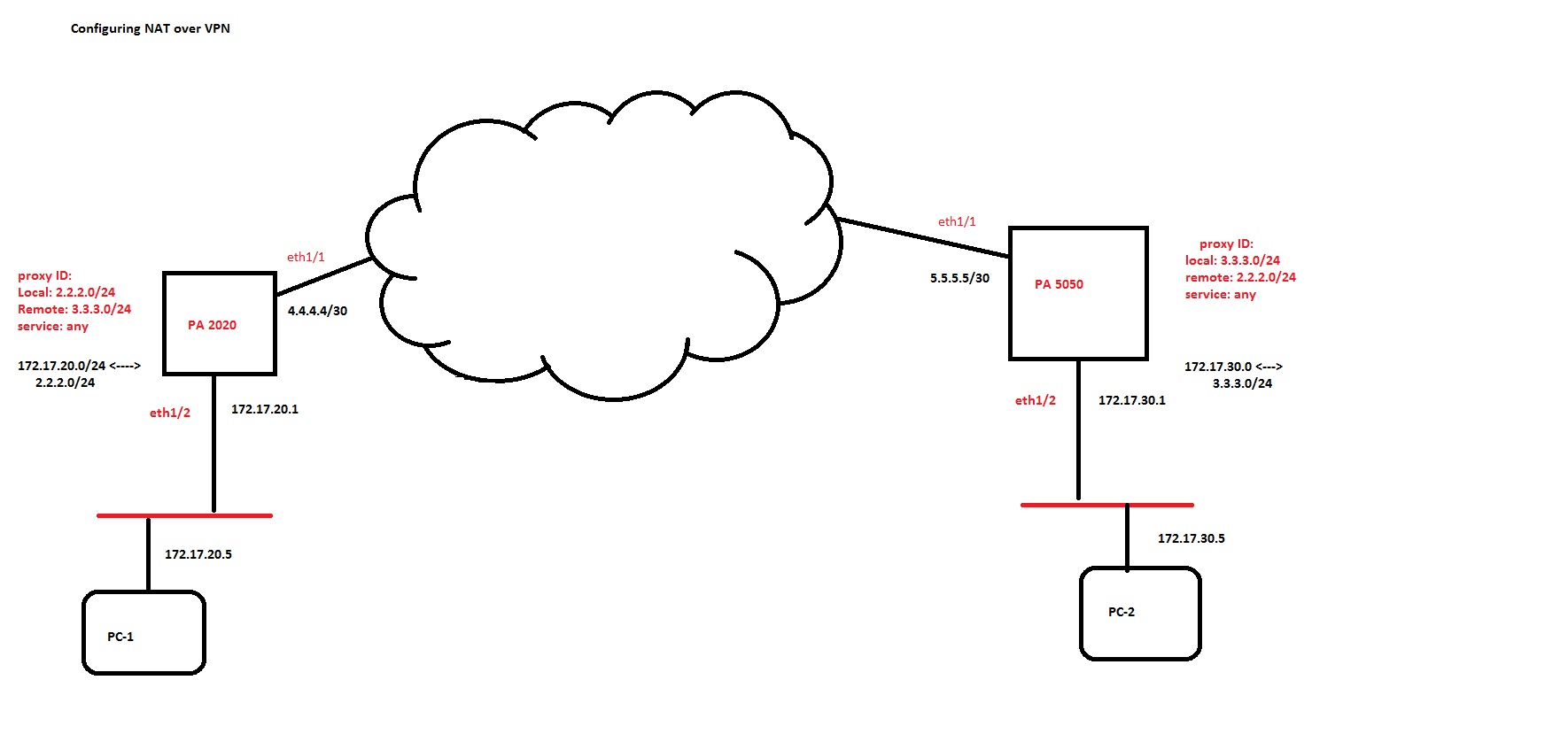

El diagrama es una configuración típica donde los clientes ocultan direcciones IP privadas en sus sitios utilizando direcciones públicas y NAT. (Para una imagen más grande, vea el adjunto abajo.)

En la PA 2020:

172.17.20.0/24 es nated hacia fuera a la red 2.2.2.0/24.

En la PA 5050:

172.17.30.0/24 es nated hacia fuera a la red 3.3.3.0/24.

NAT no necesita ser siempre un mapeo uno-a-uno. Los clientes también pueden implementar la traducción basada en puerto a direcciones IP públicas únicas. Estas direcciones IP se utilizan como ID de proxy para la VPN. Por la configuración de sesión pan-os, el cortafuegos descifra el paquete ESP y, a continuación, realiza la búsqueda de reenvío para la IP de origen y la IP de destino, del paquete interior, para determinar la interfaz y la zona de ambas direcciones IP. Si la ruta a estas direcciones IP no se apunta a la interfaz del túnel, la búsqueda de reenvío señala las direcciones a la puerta de enlace predeterminada (asumiendo que no hay ninguna ruta estática configurada para estas direcciones IP o que se están aprendiendo dinámicamente). Dado que ambas direcciones IP tienen rutas que apuntan a la interfaz Untrust y a la zona Untrust, no coincide con la Directiva que permite el tráfico de la zona a la que pertenece la interfaz del túnel, por lo que los paquetes se eliminan.

Las configuraciones de ruta necesarias además de las opciones NAT y VPN son:

admin @ PA-2020 # establecer red virtual-router default de la tabla de enrutamiento-IP estática-ruta local-sitio-NAT Destination 2.2.2.0/24 interfaz Tunnel. 1

admin @ PA-2020 # establecer red virtual-router default de la tabla de enrutamiento-IP estática-ruta local-sitio-NAT Destination 3.3.3.0/24 interfaz Tunnel. 1

Del mismo modo, la configuración de la ruta en el otro Firewall se vería como:

admin @ PA-5050 # Set red virtual-router default enrutamiento-tabla IP estática-ruta local-sitio-NAT destino 3.3.3.0/24 interfaz Tunnel. 1

admin @ PA-5050 # Set red virtual-router default enrutamiento-tabla IP estática-ruta local-sitio-NAT destino 2.2.2.0/24 interfaz Tunnel. 1