Details

Bei der Übersetzung von Proxy-IDs über IPsec-Tunnel mit NAT ist es erforderlich, die Routen der NAT-übersetzten IPs über die Tunnel Schnittstellen zu zeigen.

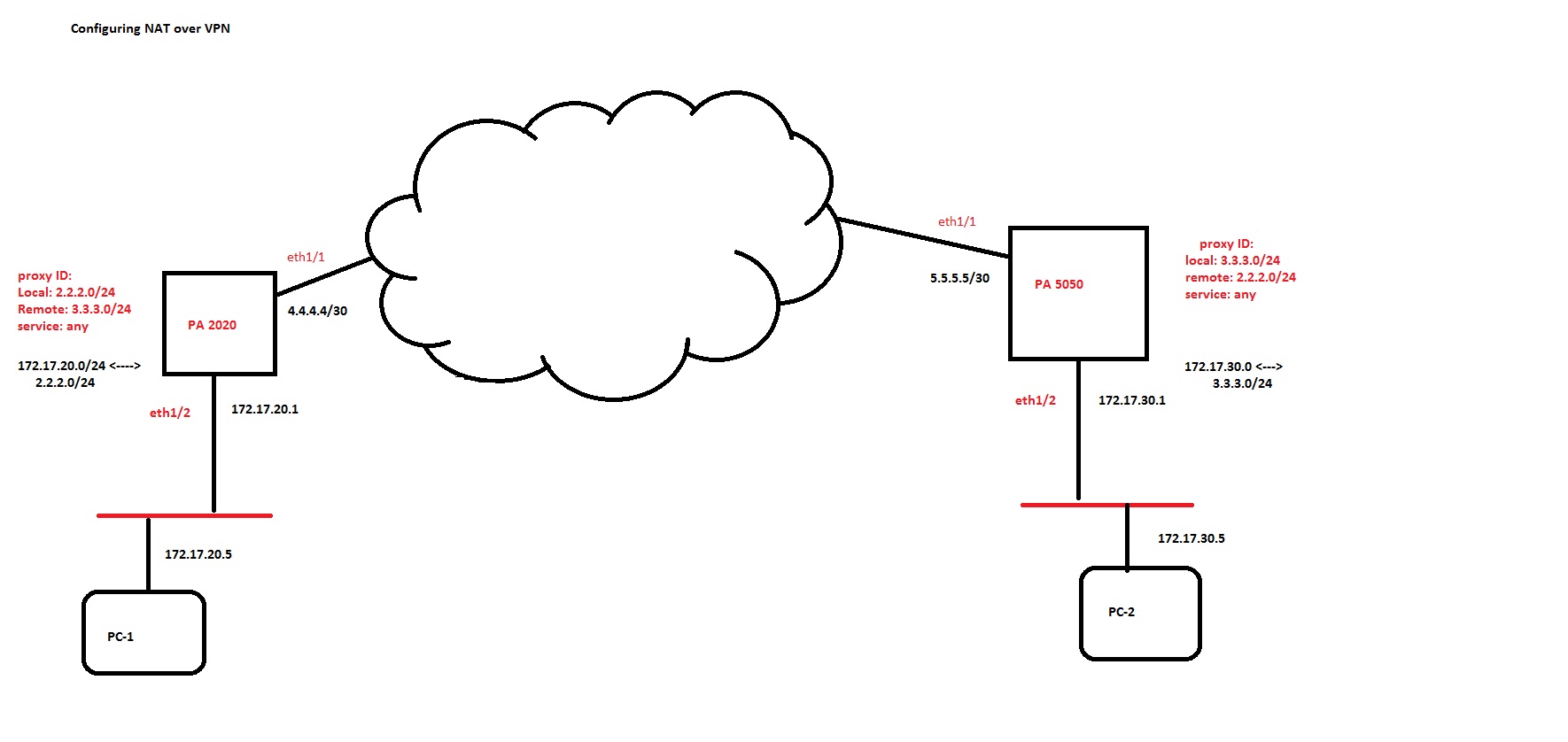

Das Diagramm ist ein typisches Setup, bei dem Kunden private IP-Adressen auf ihren Websites verstecken, indem Sie öffentliche Adressen und NAT verwenden. (Für ein größeres Bild siehe die Anlage unten.)

Auf der PA 2020:

172.17.20.0/24 wird in das 2.2.2.0/24-Netzwerk niert.

Auf der PA 5050:

172.17.30.0/24 wird in das 3.3.3.0/24-Netzwerk niert.

NAT muss nicht immer eine eins-zu-eins-Kartierung sein. Kunden können auch Port-basierte Übersetzungen an einzelne öffentliche IP-Adressen einsetzen. Diese IP-Adressen werden als Proxy-IDs für das VPN verwendet. Per PAN-OS-Session-Setup entschlüsselt die Firewall das ESP-Paket und führt dann die Weiterleitungs Suche sowohl für die Quelle-IP als auch für die Destination-IP des Inside-Pakets durch, um die Schnittstelle und die Zone für beide IP-Adressen zu bestimmen. Wenn der Weg zu diesen IP-Adressen nicht auf die Tunnel Schnittstelle gerichtet ist, zeigt das Weiterleitungs-Lookup die Adressen auf das Standard-Gateway an (vorausgesetzt, es gibt weder eine statische Route, die für diese IP-Adressen konfiguriert ist, noch dass Sie dynamisch erlernt werden). Da beide IP-Adressen Routen haben, die auf die vertrauensvolle Schnittstelle und die unvertrauens Zone hinweisen, entspricht Sie nicht der Politik, die den Verkehr aus der Zone zulässt, zu der die Tunnel Schnittstelle gehört, so dass die Pakete fallen gelassen werden.

Die Routen Konfigurationen, die zusätzlich zu den Einstellungen NAT und VPN erforderlich sind, sind:

admin @ PA-2020 # Set-Netzwerk virtuell-Router Default Routing-Tabelle IP Static-Route lokale-Website-NAT Ziel 2.2.2.0/24 Interface Tunnel. 1

admin @ PA-2020 # Set-Netzwerk virtuell-Router Default Routing-Tabelle IP Static-Route lokale-Website-NAT Ziel 3.3.3.0/24 Interface Tunnel. 1

Ebenso würde die Routen Konfiguration auf der anderen Firewall aussehen:

admin @ PA-5050 # Set Netzwerk Virtual-Router Default Routing-Tabelle IP Static-Route lokale-Website-NAT Destination 3.3.3.0/24 Interface Tunnel. 1

admin @ PA-5050 # Set Netzwerk Virtual-Router Default Routing-Tabelle IP Static-Route lokale-Website-NAT Destination 2.2.2.0/24 Interface Tunnel. 1