Symptômes

Ce document propose une balade dans l’application d’une politique basée sur des groupes d’utilisateurs récupérées de Active Directory

Conditions préalables

Vous devriez avoir une connaissance pratique de :

Active Directory

User-ID fonctionnalité sur le pare-feu de Palo Alto Networks

Composants utilisés

Les informations contenues dans le présent document se fonde sur ces versions logicielles et matérielles :

Palo Alto Networks VM Firewall en cours d'exécution Panos 7.1.7

Active Directory Services fonctionnant sur Microsoft 2012 R2 Server, configuré comme un contrôleur de domaine

Les informations contenues dans ce document a été créés par les appareils dans un environnement de laboratoire spécifiques.

Si votre réseau est en ligne, assurez-vous que vous comprenez l’impact potentiel de n’importe quelle commande

Envisager une stratégie de sécurité configurée avec les groupes récupérés des contrôleurs de domaine Active Directory à l'Aide de LDAP

la stratégie apparaît comme ci-dessous, avec les groupes configurés sous la section «utilisateur»

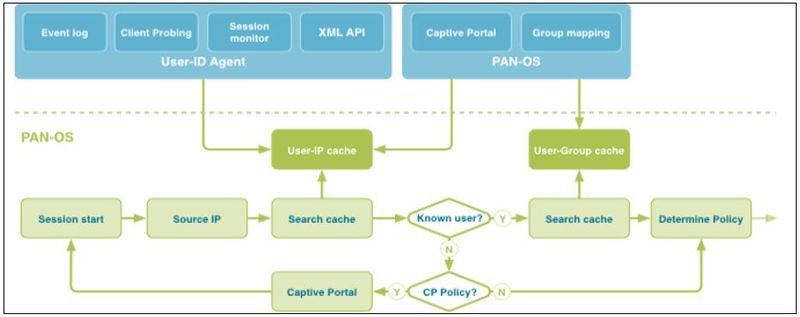

Prenons un coup d’oeil quelles mesures le pare-feu PAN d’exécution des politiques fondées sur les groupes configurés dans les stratégies de sécurité

Diagnostic

Flux de travail

1. Le pare-feu effectue une descendante de la recherche à travers les modules politique pour trouver une correspondance et utilise le groupe comme l’un des champs clés.

2. La fonction User-ID sur les pare-feu de Palo Alto Networks énumère les noms d'utilisateur avec l'adresse IP.

Il récupère l'adresse IP à partir du champ d'adresse IP source de L'en-tête IP des paquets, en entrant dans la zone de sécurité du pare-feu où la fonction user -ID est activée

Examiner la politique de sécurité au-dessus de laquelle est configurée avec les groupes nommés « portail captif » et provient de « sme_group » active directory en utilisant LDAP, sous la rubrique « utilisateur »

Dans l’exemple ci-dessus, la stratégie de sécurité est configurée de zone « dmz » ou de « confiance » c’est pourquoi il est impératif de que cet id utilisateur doit être activé sur ces zones de sécurité

3. Une fois activé le pare-feu tente de résoudre le nom d’utilisateur pour chaque adresse IP pendant la phase d’installation de session, également connu sous le nom « slowpath »

Comme nom d’utilisateur de mappage ip il peut tire parti de des méthodes comme logiciel à partir des id utilisateur agent, PANOS ou userid sans agent, Syslog, XMLAPIs ou Captive Portal etc.

4. Une fois que le pare-feu obtient le nom d’utilisateur correspondant à l’adresse IP source du paquet l’étape suivante consiste à déterminer les groupes auxquels appartient cet utilisateur

Dans la plupart des entreprises pare-feu récupère groupes de contrôleurs de domaine active directory à l’aide de LDAP

5. Maintenant, il compare le nom d’utilisateur dans le cache de nom d’utilisateur-ip avec le nom d’utilisateur dans le cache de mappage de groupe sur le plan des données

6. Si le nom d’utilisateur correspond exactement entre les deux caches, puis, le pare-feu est en mesure de déterminer l’adresse IP avec son nom d’utilisateur et de son appartenance à un groupe correspondant

Avec le nom de groupe ou d’appartenir Récupérée, il peut effectuer un top-down regard politique jusqu'à trouver une stratégie correspondante